WEB Konfiguration¶

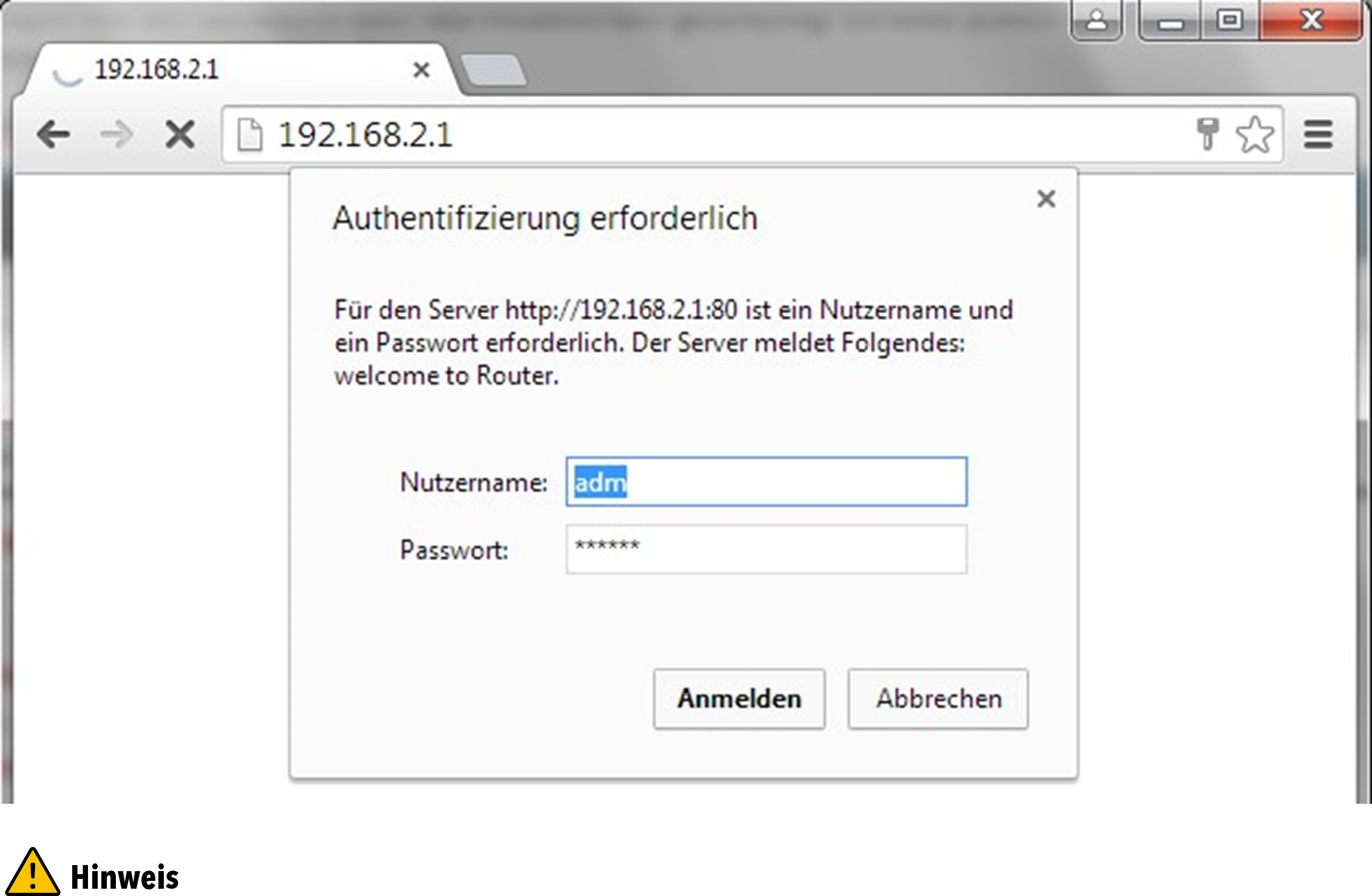

Die Router der TK800 Serie verfügen über einen eingebauten Webserver für die Konfiguration. Rufen Sie http://192.168.2.1 im Browser auf. Geben Sie den Benutzernamen (Standard: adm) und das Passwort (Standard: 123456) ein und bestätigen Sie mit Anmelden.

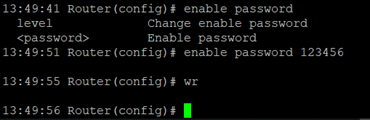

Aus Sicherheitsgründen sollte das Passwort nach dem ersten Login geändert werden. Wählen Sie ein Passwort mit mindestens 10 Stellen, Groß- und Kleinbuchstaben, Sonderzeichen und Zahlen.

Der Router erlaubt den parallelen Zugriff von bis zu vier Benutzern über das Webinterface. Es sollte jedoch vermieden werden, gleichzeitig an der Konfiguration des Routers zu arbeiten.

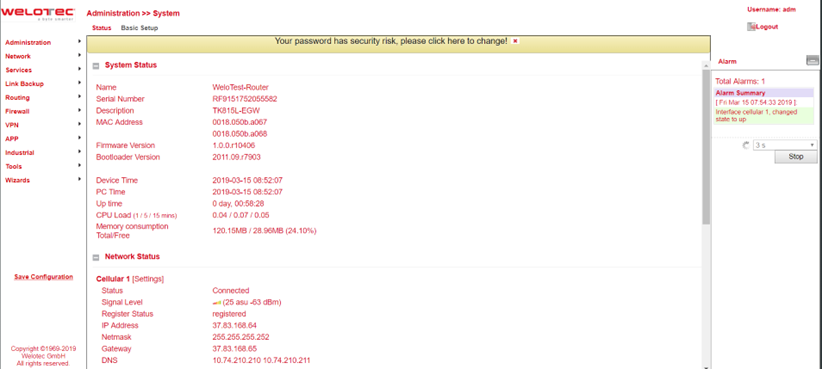

Nach dem erfolgreichen Login erscheint das Webinterface des Routers.

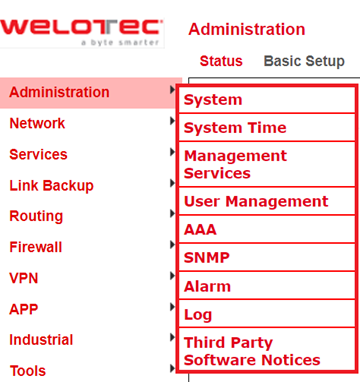

Das Webinterface des TK800 ist in 4 Bereiche aufgeteilt. Auf der linken Seite ist die Hauptnavigation mit den Punkten Administration, Network usw. Im oberen Bereich ist die Detailnavigation. In diesem Beispiel mit Status (aktiv) und Basic Setup. In der Mitte des Webinterfaces wird der aktuelle Status und die Konfigurationsmöglichkeiten dargestellt. Auf der rechten Seite werden aktive Alarme dargestellt.

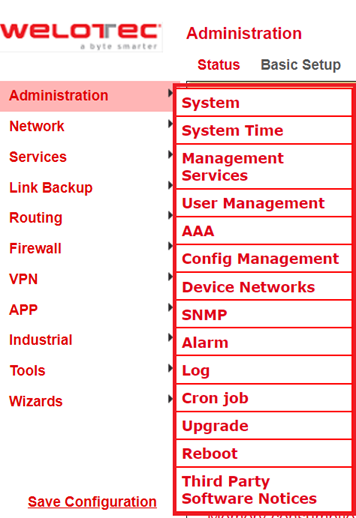

Administration¶

Auf der linken Seite befindet sich der Menüpunkt „Administration“. Bei Berühren mit der Maus öffnet sich ein Untermenü. Im Administrationsbereich ist die Statusübersicht und die Konfiguration für die Verwaltung des Routers.

Bei Eingeschränkten Benutzerrechten (nicht Administrator) fehlen im Menü einige Punkte. Eingeschränkte Benutzer können den Router nicht konfigurieren, es fehlt die Apply & Save Option.

System¶

Status¶

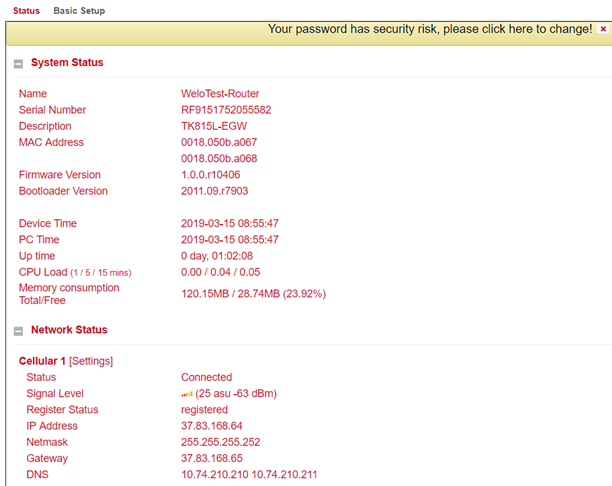

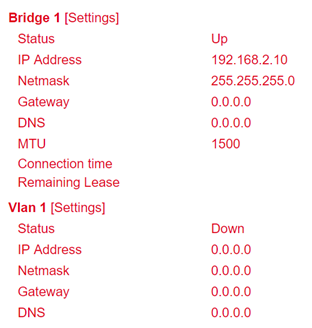

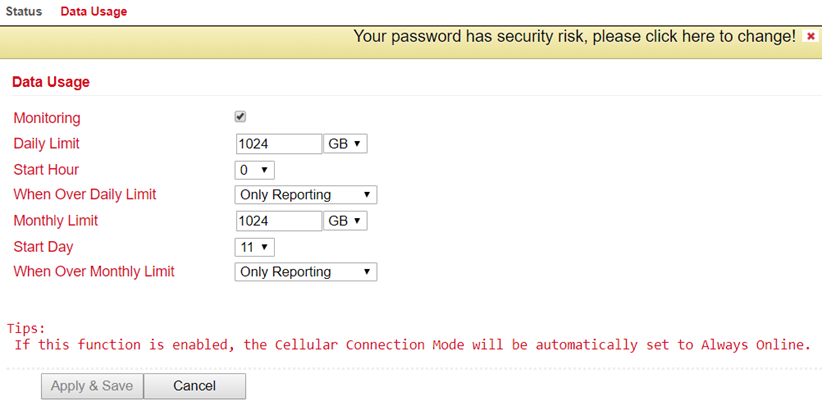

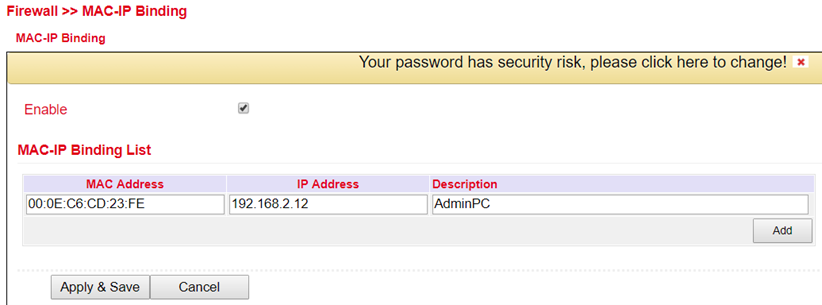

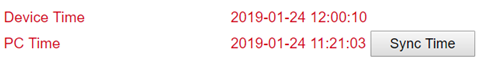

Unter Administration > System > Status finden Sie die wichtigsten Statusinformationen des Routers auf einen Blick. Über den Button Sync Time kann die Uhrzeit vom Router mit der Uhrzeit vom angeschlossenen PC Synchronisiert werden. Wenn Sie zur Anmeldung das Standard-Kennwort nutzen (123456), dann erscheint in einem gelben Balken, dass dieses ein Sicherheitsrisiko darstellt und geändert werden sollte. Dies können Sie mit einem Klick auf den Hinweis tun. Wir empfehlen Ihnen ausdrücklich dies aus Sicherheitsgründen zu tun!

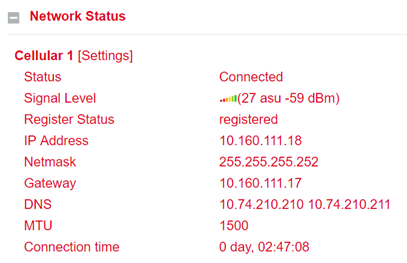

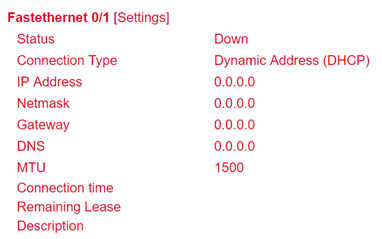

Unter dem System Status befindet sich der Network Status. Durch Klick auf das graue [+] erscheinen die Informationen zu den einzelnen Netzwerkschnittstellen. Hier finden Sie alle wichtigen Informationen über den Status der einzelnen Schnittstellen.

Durch Klick auf [Settings] neben den einzelnen Schnittstellen (z.B. Cellular 1) kommen Sie direkt zur Konfiguration der Schnittstellen.

Basic Setup¶

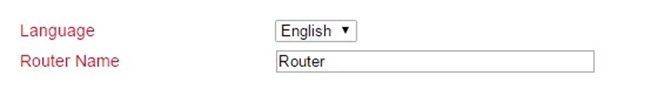

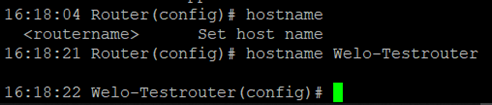

Unter Administration > System > Basic Setup können Sie die Sprache des Routers und den Router Namen anpassen. Momentan wird als Sprache nur English unterstützt. Der Router Name kann als eindeutiger Name des Routers genutzt werden. Hier sollte eine aussagekräftige Bezeichnung gewählt werden.

System Time¶

Um die Koordination zwischen dem TK800 Router und anderen Geräten zu gewährleisten, sollte die Systemzeit auf allen Geräten gleich und die Zeitzone richtig eingestellt sein. Unter Administration > System Time finden Sie alle Einstellungen für die Systemzeit des TK800 Routers. Die Zeit kann manuell eingestellt werden oder über das Simple Network Time Protocol (SNTP) von einem Zeitserver automatisch aktualisiert werden. Zudem gibt es die Möglichkeit über den NTP Server an den Router angeschlossene Geräte automatisch mit der aktuellen Zeitinformation zu versorgen.

System Time Konfiguration¶

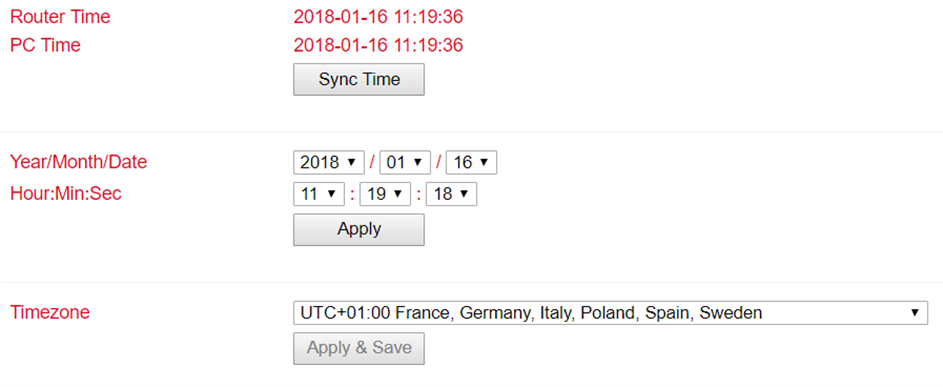

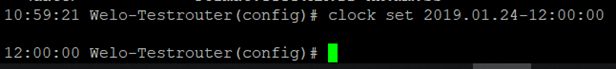

Unter Administration > System Time befinden sich eine Übersicht und lokale Einstellungen zu der Systemzeit des Routers. Über Sync Time können Sie die Uhrzeit des Routers mit der Uhrzeit des PC’s synchronisieren.

Unter den Einstellungen befindet sich auch die Möglichkeit, die Router Zeit und das Datum manuell einzustellen.

Unter Timezone kann die aktuelle Zeitzone ausgewählt werden.

Standard ist hier UTC+1 (Zeitzone in Deutschland, Österreich und der Schweiz).

SNTP Client¶

SNTP (Simple Network Time Protocol) ist ein Protokoll für die Zeitsynchronisierung der Uhren von Netzwerkgeräten. SNTP bietet umfangreiche Mechanismen, um die Uhrzeit über ein Subnetz, Netzwerk oder das Internet zu synchronisieren. In der Regel können durch SNTP Genauigkeiten von 1 bis 50 ms, abhängig von den Eigenschaften der Synchronisierungsquelle und den Routern, erreicht werden. Ziel von SNTP ist es alle Geräte in einem Netzwerk mit einer Uhr zu synchronisieren, um verteilte Anwendungen auf der Basis einer Zeitquelle zu betreiben.

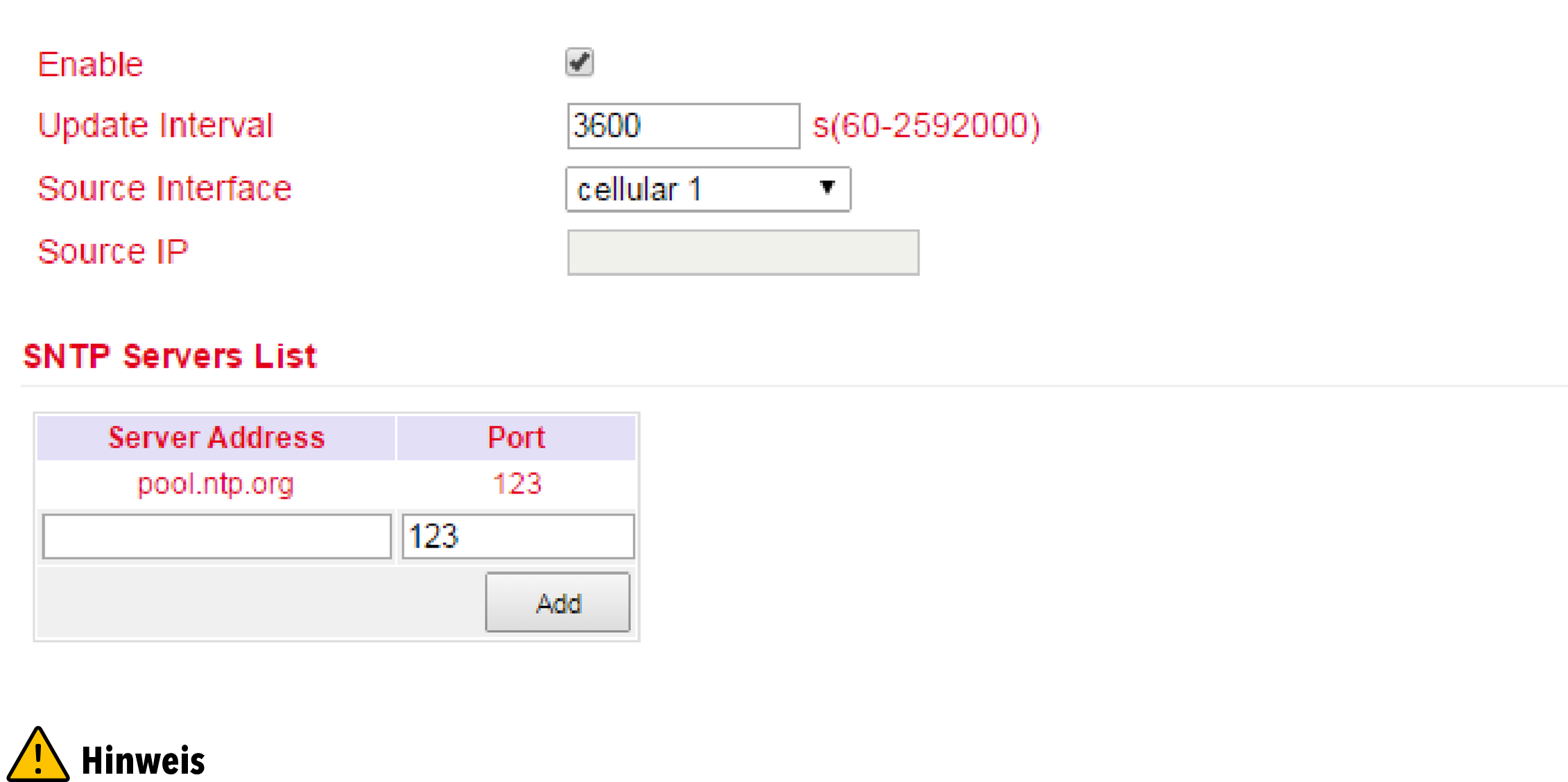

Unter Administration > System Time > SNTP Client können die Einstellungen für die aktuelle Uhrzeit vorgenommen werden. Der Router kann dann über einen öffentlichen oder privaten Zeitserver die Uhrzeit aktualisieren.

Bevor ein SNTP Server eingerichtet wird, sollte sichergestellt werden, dass der SNTP Server erreichbar ist. Besonders im Falle eines Domain Namens sollte überprüft werden, ob der DNS Server für die Namensauflösung richtig konfiguriert ist.

Es kann entweder ein Source Interface oder eine Source IP konfiguriert werden.

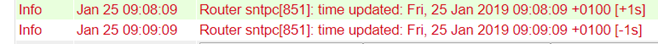

Nach dem erfolgreichen Update der Uhrzeit erscheint folgendes im Log unter Administration > Log.

NTP Server¶

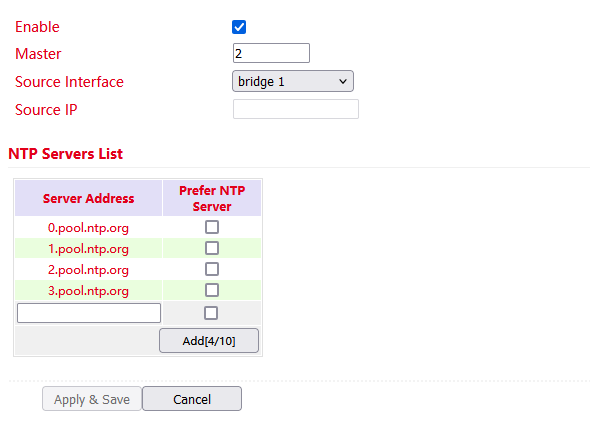

Unter Administration > System Time > NTP Server befinden sich die Einstellungen für den Zeitserver. In diesem Fall kann der TK800 als Zeitserver für die angeschlossenen Geräte arbeiten.

Über Master kann das Stratum angegeben werden. Dieses zeigt an, wie präzise der Server ist. Es können Werte zwischen 2 und 15 angegeben werden. Je niedriger, desto näher ist der Router an einer Atom- oder Funkuhr (aus topologischer Sicht).

Das Source Interface gibt an, an welchem Interface die Geräte den NTP-Dienst des Routers anfragen können. Alternativ dazu kann eine Source IP bestimmt werden, über die der NTP-Dienst bereitgestellt wird.

Wichtig ist, dass NTP Server und NTP-Client unabhängig voneinander arbeiten, das bedeutet auch, dass sowohl bei NTP-Client wie auch bei NTP-Server ein NTP-Dienst aus dem Internet einzutragen ist. Dazu wird die Adresse des NTP-Dienstes unter Server Address eingetragen. Es ist möglich mehrere Dienste anzugeben.

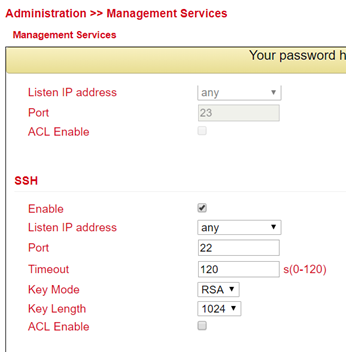

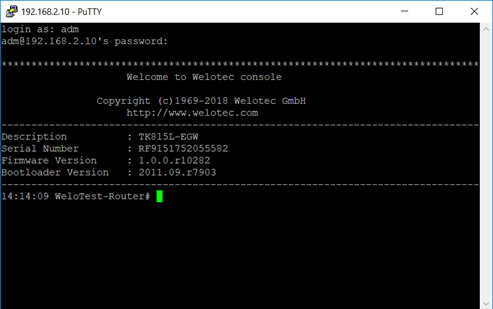

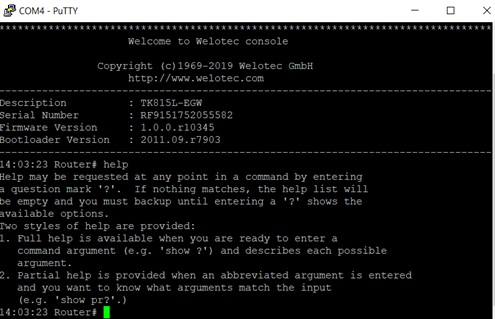

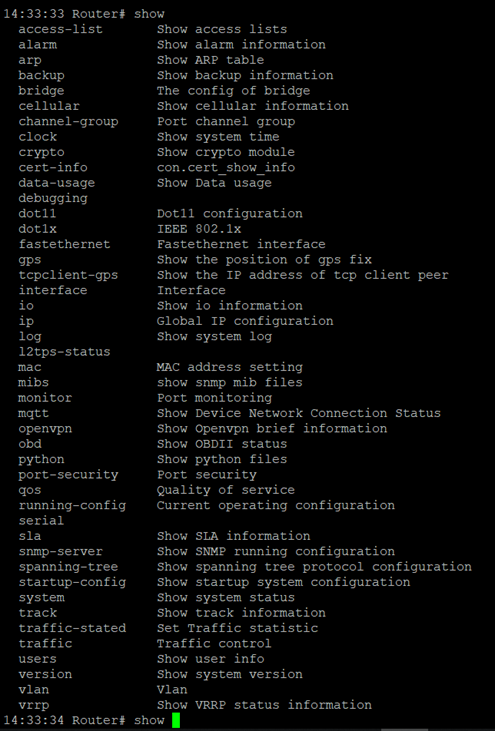

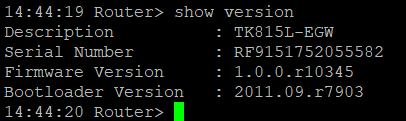

Management Services¶

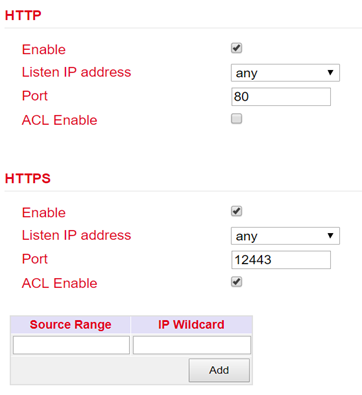

Unter Administration > Management Services kann der Zugriff auf das Webinterface mit HTTP und HTTPS sowie auf das Command Line Interface (CLI) via Telnet und SSH konfiguriert werden.

HTTP¶

HTTP ist die Abkürzung für Hypertext Transfer Protocol und wird genutzt, um auf das Webinterface des Routers zuzugreifen.

HTTPS¶

HTTPS ist die Abkürzung für Hypertext Transfer Protocol Secure und nutzt SSL (Security Socket Layer) für die verschlüsselte Übertragung von HTTP.

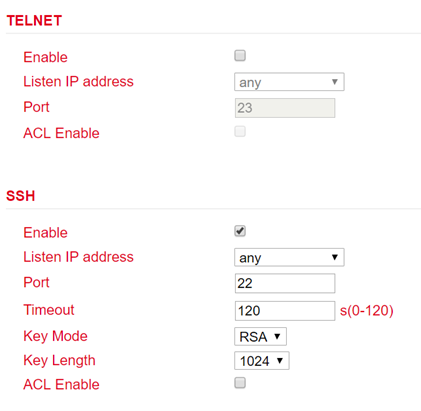

TELNET¶

TELNET wird genutzt um auf das Command Line Interface (CLI) des Routers zuzugreifen.

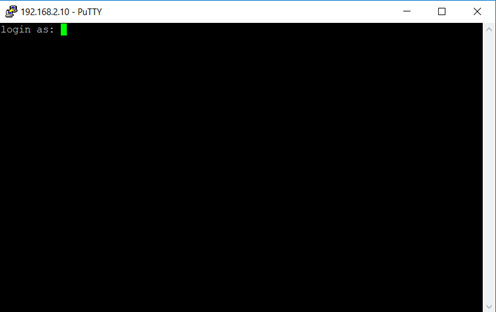

SSH¶

SSH ist die Abkürzung für Secure Shell und ist ein zu Telnet vergleichbarer verschlüsselter Dienst.

Konfiguration¶

Für jeden Dienst kann ausgewählt werden, ob er aktiviert oder deaktiviert werden soll und auf welcher IP-Adresse dieser Dienst angesprochen werden darf.

Setzen Sie hierfür einfach den Haken bei Enable oder entfernen diesen. Unter Port kann der TCP Port für den jeweiligen Dienst ausgewählt werden. Mit ACL Enable kann für jeden Port eine Zugriffsbeschränkung eingerichtet werden. Wird ACL Enable aktiviert, können Sie in den Feldern Source Range und IP Wildcard eintragen, welche IP-Adresse oder IP-Adresskreise über diesen Port auf den Router zugreifen dürfen. Für SSH kann zudem noch das Timeout für eine SSH Session zum Router definiert werden.

Wenn während der Timeout Zeit keine Aktivität stattfindet wird die Verbindung beendet. Unter Key Mode und Key Length kann der Verschlüsselungsstandard und die Schlüssellänge gewählt werden.

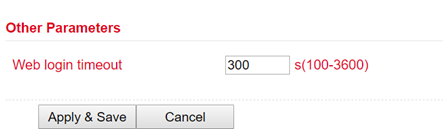

Über Other Parameters können Sie den Web login timeout setzen. Dieser gibt an, wie lange eine Webinterface Session bestehen bleibt, wenn keine Eingabe erfolgt.

Wenn die Timeout Zeit abgelaufen ist, ohne dass Sie eine Eingabe gemacht haben, dann wird der angemeldete Benutzer automatisch ausgeloggt.

User Management¶

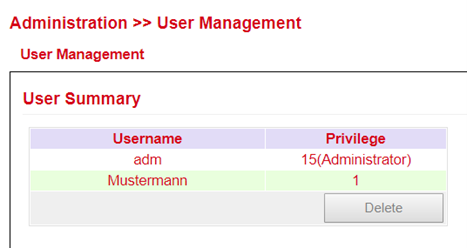

Unter Administration > User Management können die Benutzer, die Zugriff auf den Router haben, konfiguriert werden. Der Router unterscheidet zwischen dem Administrator und dem Standardbenutzer. Der Administrator wird vom System angelegt (adm). Der Administrator kann weitere Standardbenutzer mit eingeschränkten Rechten anlegen.

Der Benutzer Administrator eignet sich zur Konfiguration und Management des Routers. Der Standardbenutzer eignet sich zum Überwachen und Überprüfen des Routers.

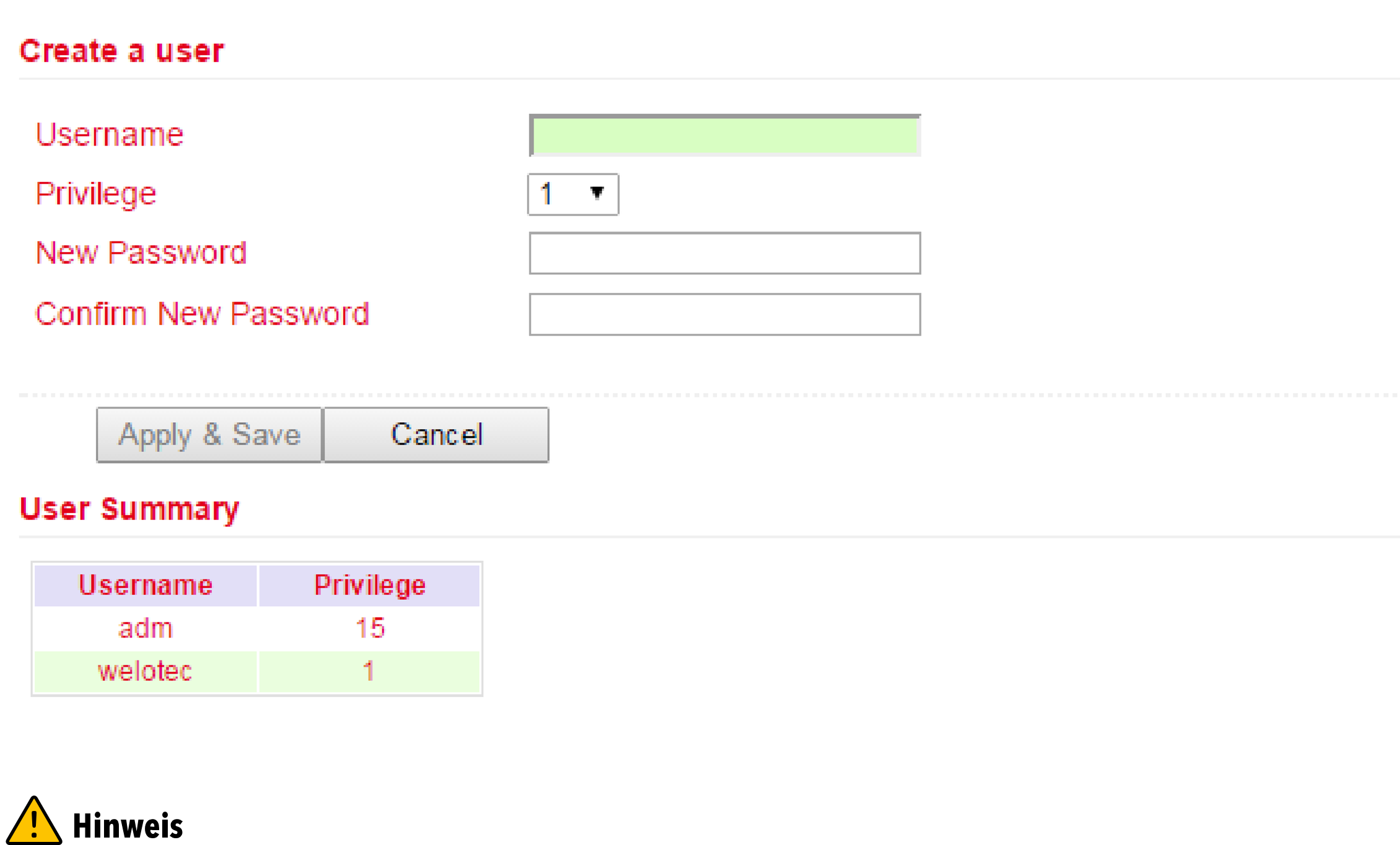

Create a User¶

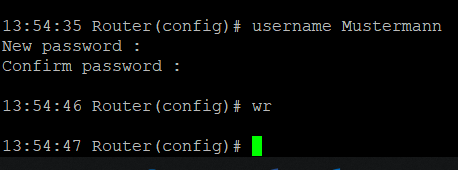

Unter Administration > User Management > Create a User können Sie weitere Benutzer anlegen.

Es muss ein Username und Password angelegt und die Berechtigung (Privilege) eingetragen werden. Privilege 1 bis 14 ist für Standardbenutzer (Nur Leserechte) und Privilege 15 für Administratoren (Voller Zugriff). Unter User Summary befindet sich eine Liste mit allen Benutzern und die zugehörigen Rechte (Privilege).

Ein sicheres Passwort sollte aus mindestens 8 Zeichen bestehen und möglichst Groß- / Kleinschreibung, Zahlen und Sonderzeichen enthalten. Der Username root ist für das Betriebssystem des Routers reserviert.

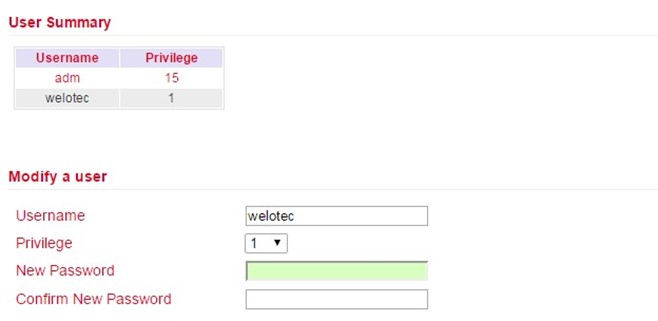

Modify a User¶

Wenn Sie Anpassungen an Benutzern vornehmen möchten, dann können Sie diese unter Administration > User Management > Modify a User bearbeiten. Es können die Berechtigungen und Passwörter geändert werden.

Unter User Summary kann ein Benutzer ausgewählt und dann unter Modify a user bearbeitet werden.

Bei Auswahl des Benutzers adm kann ab der Firmware Version V1.0.0.r10406 der Benutzername geändert werden, z.B. in admin. Denken Sie bitte immer daran das Standardkennwort (123456) des Benutzers adm in ein sicheres Kennwort zu ändern.

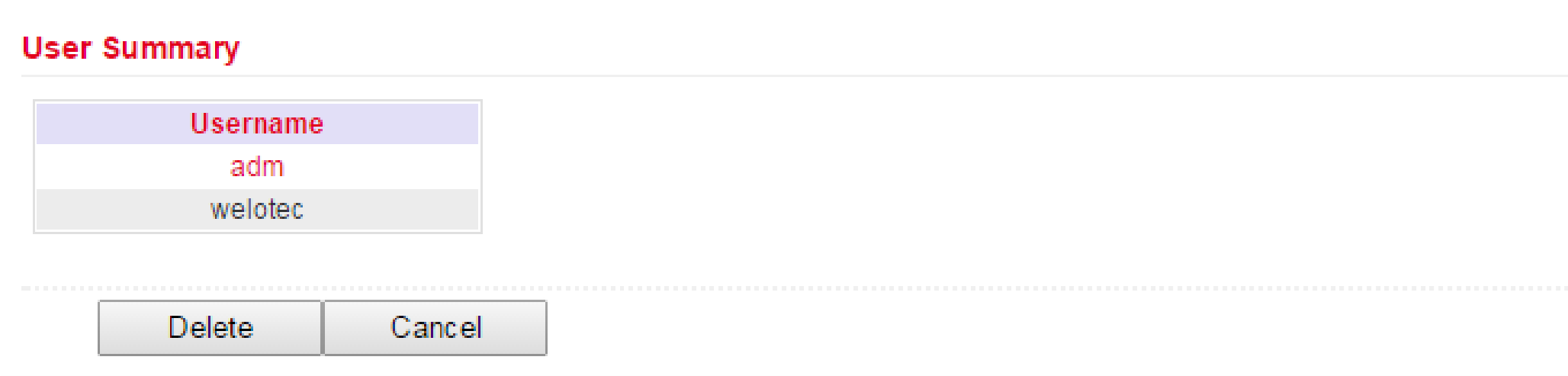

Remove Users¶

Unter Administration > User Management > Remove Users können Sie Benutzer vom TK800 löschen. Wählen Sie unter User Summary den Benutzer, der gelöscht werden soll, und löschen diesen über den Delete Button.

AAA¶

AAA oder Triple-A steht für Authentifizierung (Authentication), Autorisierung (Authorization) und Abrechnung (Accounting). Hierbei übernimmt die Authentifizierung die Zugriffssteuerung, ob ein Nutzer das Gerät oder das Netzwerk nutzen darf. Die Autorisierung überprüft, welche Dienste der Nutzer im Netzwerk nutzen darf. Durch die Abrechnung wird sichergestellt, dass alle Zugriffe und Ereignisse und die Nutzung von Ressourcen im Netzwerk richtig protokolliert werden.

Bei AAA müssen nicht alle Sicherheitsdienste genutzt werden. Es ist auch möglich das in einem Netzwerk nur ein oder zwei Dienste genutzt werden. Eine AAA Infrastruktur ist in der Regel als Client - Server Architektur aufgebaut. Der TK800 agiert hier als AAA Client. Hierfür wird Radius, Tacacs+ und LDAP unterstützt.

Radius¶

Radius steht für Remote Authentication Dial-In User Service und ist ein Client-Server-Protokoll, welches zur Authentifizierung, Autorisierung und zum Accounting dient.

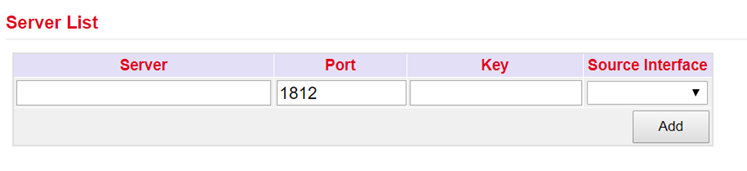

Sie können hier den FQDN oder die IP-Adresse des Servers, den Port, den Key für den Radius Server und das Source Interface eingeben.

Tacacs+¶

Tacacs+ steht für Terminal Access Controller Access Control System und ist ein Client-Server-Protokoll, welches zur Authentifizierung, Autorisierung und zum Accounting dient.

Es dient der Client-Server-Kommunikation zwischen AAA-Servern und einem Network Access Server (NAS).

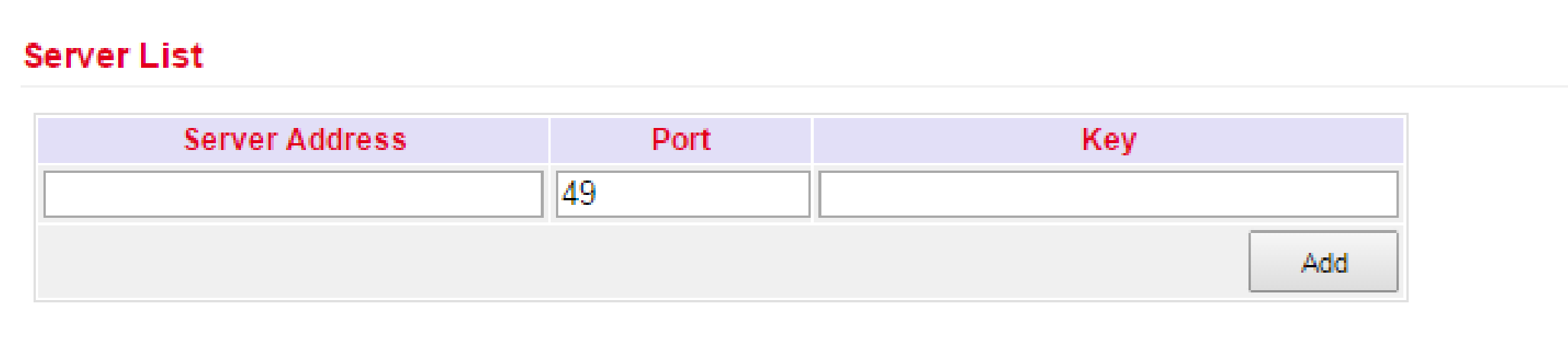

Sie können hier die entsprechenden Daten bei Server Address, Port und Key eintragen.

LDAP¶

LDAP steht für Lightweight Directory Access Protocol und eignet sich für die Abfrage und Modifikation von Informationen aus Verzeichnisdiensten. LDAP basiert auf dem Client-Server Modell.

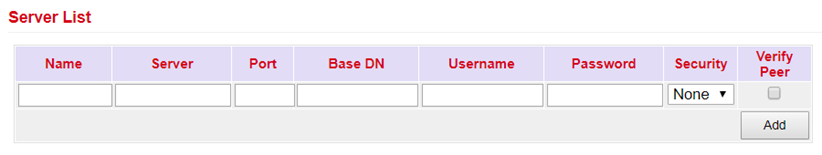

Tragen Sie hier die Daten für Ihren LDAP Server ein.

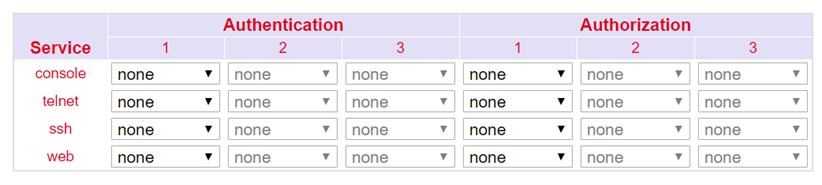

AAA Settings¶

Config Management¶

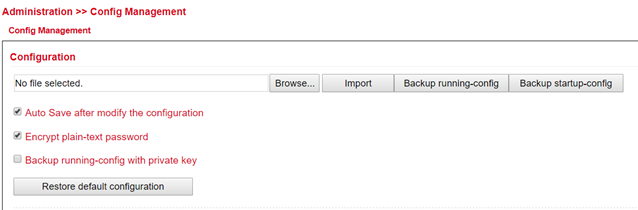

Unter Administration > Config Management kann die aktuelle Konfiguration abgespeichert, eine bestehende Konfiguration hochgeladen oder der Router auf die Standardkonfiguration zurückgesetzt werden.

Import einer bestehenden Konfiguration¶

Um eine bestehende Konfiguration zu importieren muss über Browse… eine bestehende Konfigurationsdatei ausgewählt werden. Nachdem die richtige Datei gewählt wurde kann über Import die Konfiguration in den Router geladen werden. Nach dem erfolgreichen Lesen der Konfiguration bietet der Router einen Button zum Restart. Nach dem Restart ist die neue Konfiguration im Router.

Abspeichern einer bestehenden Konfiguration¶

Über Backup running-config kann die aktuelle Konfiguration inkl. der nicht bestätigten Änderungen im Betrieb heruntergeladen werden. Über Backup startup-config kann die Konfiguration ohne die nicht bestätigten Änderungen heruntergeladen werden.

Automatisches Speichern¶

Wenn der Haken vor Auto Save after modify the configuration gesetzt ist, werden alle Änderungen im Router direkt aktiv und sind auch nach dem Neustart verfügbar. Wenn der Haken nicht gesetzt ist, gehen die Änderungen beim Neustart verloren. Die Änderungen können jedoch alternativ über den unteren Punkt in der linken Navigation, Save Configuration, gespeichert werden.

Konfiguration auf Werkseinstellungen zurücksetzen¶

Über Restore default configuration kann die Konfiguration des Routers auf die Standardeinstellungen zurückgesetzt werden.

Passwörter in der Konfigurationsdatei verschlüsseln¶

Um Passwörter in der Konfigurationsdatei nicht im Klartext anzuzeigen, setzten Sie den Haken bei Encrypt plain-text password.

Sichern der running-config inklusive des privaten Schlüssels¶

Um die running-config zusätzlich mit den importierten privaten Schlüsseln (private key) aus der Zertifikatsverwaltung zu sichern, setzen Sie den Haken bei Backup running-config with private key

Device Networks¶

Diese Funktion wird nicht unterstützt!

SNMP¶

Das Simple Network Management Protocol (SNMP; Deutsch Einfaches Netzwerkverwaltungsprotokoll) ist ein Netzwerkprotokoll, das von der IETF entwickelt wurde, um Netzwerkelemente (z. B. Router, Server, Switches, Drucker, Computer usw.) von einer zentralen Station aus überwachen und steuern zu können. Das Protokoll regelt dabei die Kommunikation zwischen den überwachten Geräten und der Überwachungsstation. SNMP beschreibt den Aufbau der Datenpakete, die gesendet werden können, und den Kommunikationsablauf. Es wurde dabei so ausgelegt, dass jedes netzwerkfähige Gerät mit in die Überwachung aufgenommen werden kann.

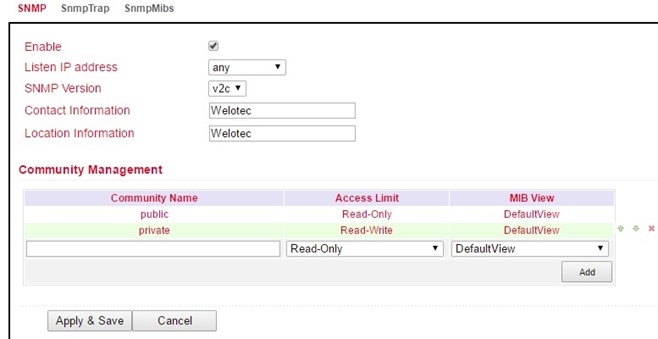

SNMP Konfiguration¶

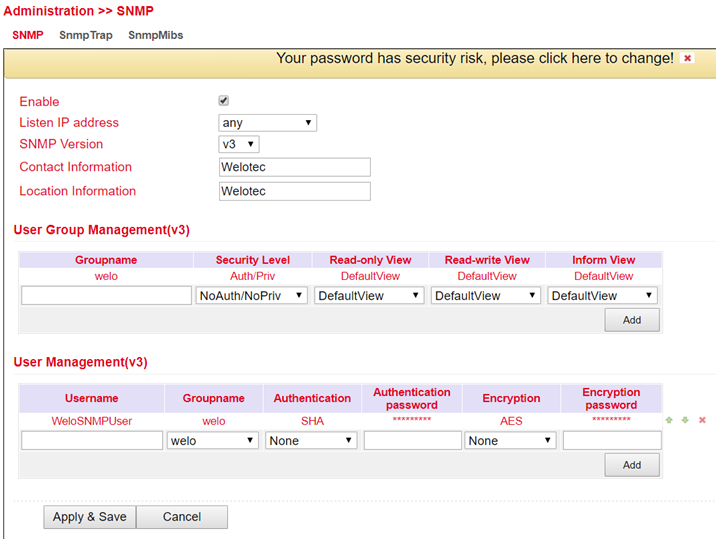

Es werden die SNMP Versionen v1, v2c und v3 unterstützt.

SNMPv1 und SNMPv2 benutzen den Community Name zur Authentifizierung mit Nur-Lesen und Lesen-Schreiben Rechten. Unter Listen IP address kann die IP-Adresse ausgewählt werden, unter welcher der SNMP Dienst zur Verfügung steht.

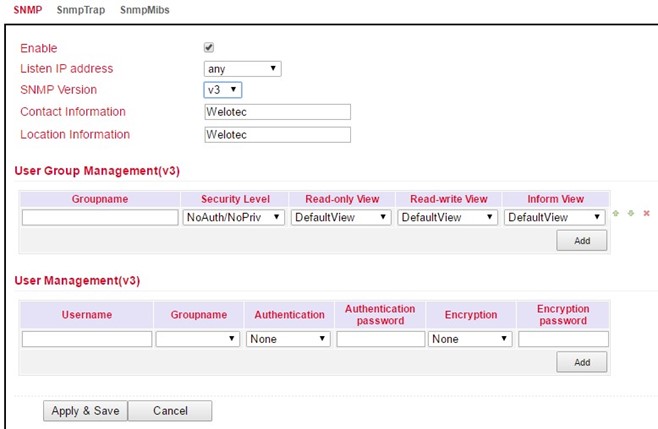

SNMPv3 unterstützt Benutzernamen und Passwort zur Authentifizierung. Ein Gruppenmanagement ist implementiert. Dies ist ein Vorteil gegenüber den SNMPv1 und SNMPv2 Versionen, da hier gezielt einzelne Benutzer für die Zugriffe berechtigt werden können (s. folgende Abbildung).

Bei SNMPv3 gibt es ein Gruppen- und Benutzermanagement.

Authentication unterstützt SHA oder MD5.

Encryption unterstützt AES oder DES.

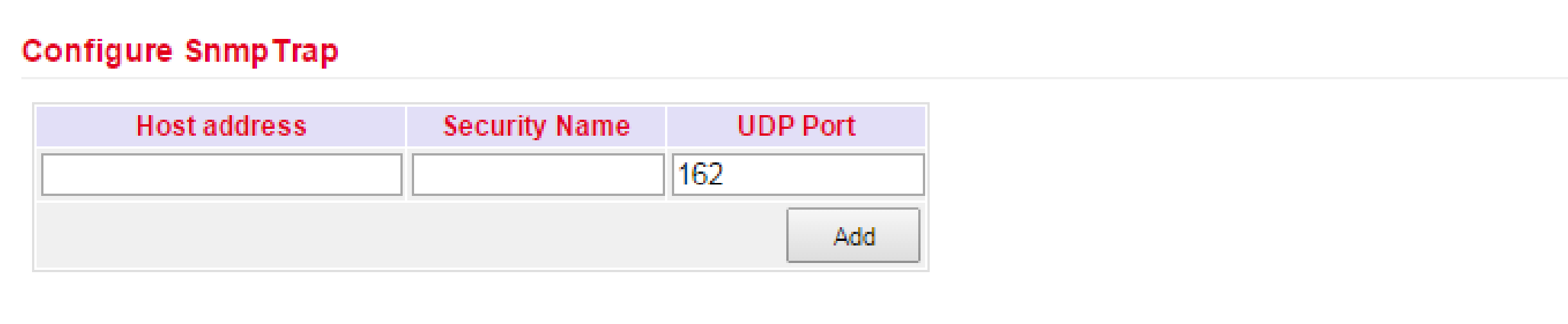

SnmpTrap¶

Es kann ein SnmpTrap Server eingegeben werden. Hierbei kann der Router aktiv SNMP Nachrichten an den SNMP Management Server schicken und wartet nicht, bis er eine SNMP Anfrage vom Management Server bekommt.

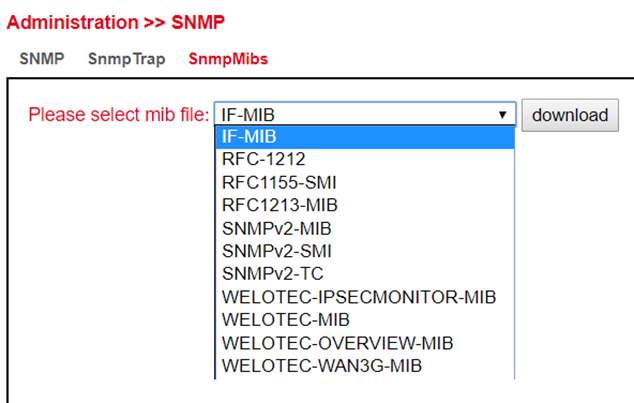

SnmpMibs¶

Die SnmpMibs zur Abfrage des Routers können Sie an dieser Stelle herunterladen und für entsprechende Auswertungen nutzen. Wählen Sie bitte das gewünschte MIB-File und klicken dann den download Button.

SNMP Mibs mittels SNMPWALK auslesen.¶

1) SNMP konfigurieren, wie z.B. unten gezeigt:

Auslesen der oben eingegebenen Daten per SMTPWALK auf z.B. einem LINUX-Rechner:

snmpwalk -v3 -u WeloSNMPUser -l AuthPriv -a SHA -A 123456789 -x AES -X 123456789 10.255.229.10

snmpwalk -v3 -u WeloSNMPUser -l AuthPriv -a SHA -A 123456789 -x AES -X 123456789 udp6:[2a02:d20:8:c01::1]

2) MIBS vom TK800 herunterladen

3) MIBS einlesen (entweder über einen LINUX-Rechner oder einen gängigen MIB-Browser)

mkdir -p .snmp/mibs cp Downloads/WELOTEC* .snmp/mibs/ danach sind die folgenden MIBS vorhanden:

WELOTEC-MIB

WELOTEC-OVERVIEW-MIB

WELOTEC-PORTSETTING-MIB

WELOTEC-SERIAL-PORT-MIB

WELOTEC-SYSTEM-MAN-MIB

WELOTEC-WAN3G-MIB

3) SNMPWALK Starten (entweder über einen LINUX-Rechner oder einen gängigen MIB-Browser)

snmpwalk -m +WELOTEC-MIB -v3 -u WeloSNMPUser -l AuthPriv -a SHA -A 123456789 -x AES -X 123456789 192.168.2.1 WELOTEC

WELOTEC-MIB::ihOverview.1.0 = STRING: „TK800“

WELOTEC-MIB::ihOverview.2.0 = STRING: „RF9151408241109“

WELOTEC-MIB::ihOverview.3.0 = STRING: „2011.09.r7903“

WELOTEC-MIB::ihOverview.4.0 = STRING: „1.0.0.r9919“

WELOTEC-MIB::ihWan3g.1.1.1.0 = INTEGER: 3

WELOTEC-MIB::ihWan3g.1.1.2.0 = INTEGER: 1

WELOTEC-MIB::ihWan3g.1.1.3.0 = Hex-STRING: 0B 00 00 00

WELOTEC-MIB::ihWan3g.1.1.4.0 = Timeticks: (149600) 0:24:56.00

WELOTEC-MIB::ihWan3g.1.1.5.0 = INTEGER: 11

WELOTEC-MIB::ihWan3g.1.1.6.0 = INTEGER: 2

WELOTEC-MIB::ihWan3g.1.1.7.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.1.8.0 = INTEGER: 2

WELOTEC-MIB::ihWan3g.1.1.9.0 = INTEGER: 21

WELOTEC-MIB::ihWan3g.1.1.10.0 = Counter32: 2698992

WELOTEC-MIB::ihWan3g.1.1.11.0 = Counter32: 35344140

WELOTEC-MIB::ihWan3g.1.2.1.1.0 = STRING: „860461024084629“

WELOTEC-MIB::ihWan3g.1.2.1.2.0 = STRING: „262010052709611“

WELOTEC-MIB::ihWan3g.1.2.1.3.0 = „“

WELOTEC-MIB::ihWan3g.1.2.1.4.0 = „“

WELOTEC-MIB::ihWan3g.1.2.1.5.0 = „“

WELOTEC-MIB::ihWan3g.1.2.2.1.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.2.2.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.3.1.0 = „“

WELOTEC-MIB::ihWan3g.1.2.3.2.0 = „“

WELOTEC-MIB::ihWan3g.1.2.3.3.0 = „“

WELOTEC-MIB::ihWan3g.1.2.3.4.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.3.5.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.3.6.0 = „“

WELOTEC-MIB::ihWan3g.1.2.4.1.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.4.2.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.2.4.3.0 = Gauge32: 0

WELOTEC-MIB::ihWan3g.1.3.1.1.0 = STRING: „262010052709611“

WELOTEC-MIB::ihWan3g.1.3.1.2.0 = STRING: „860461024084629“

WELOTEC-MIB::ihWan3g.1.3.2.1.0 = Gauge32: 0

WELOTEC-MIB::ihWan3g.1.3.2.3.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.2.4.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.2.5.0 = Gauge32: 193

WELOTEC-MIB::ihWan3g.1.3.2.6.0 = Gauge32: 0

WELOTEC-MIB::ihWan3g.1.3.3.1.0 = „“

WELOTEC-MIB::ihWan3g.1.3.3.2.0 = „“

WELOTEC-MIB::ihWan3g.1.3.3.3.0 = INTEGER: 1

WELOTEC-MIB::ihWan3g.1.3.3.4.0 = „“

WELOTEC-MIB::ihWan3g.1.3.3.5.0 = „“

WELOTEC-MIB::ihWan3g.1.3.3.6.0 = „“

WELOTEC-MIB::ihWan3g.1.3.3.7.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.3.8.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.3.9.0 = „“

WELOTEC-MIB::ihWan3g.1.3.4.1.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.4.2.0 = INTEGER: 0

WELOTEC-MIB::ihWan3g.1.3.4.3.0 = Gauge32: 0

Alarm¶

Status¶

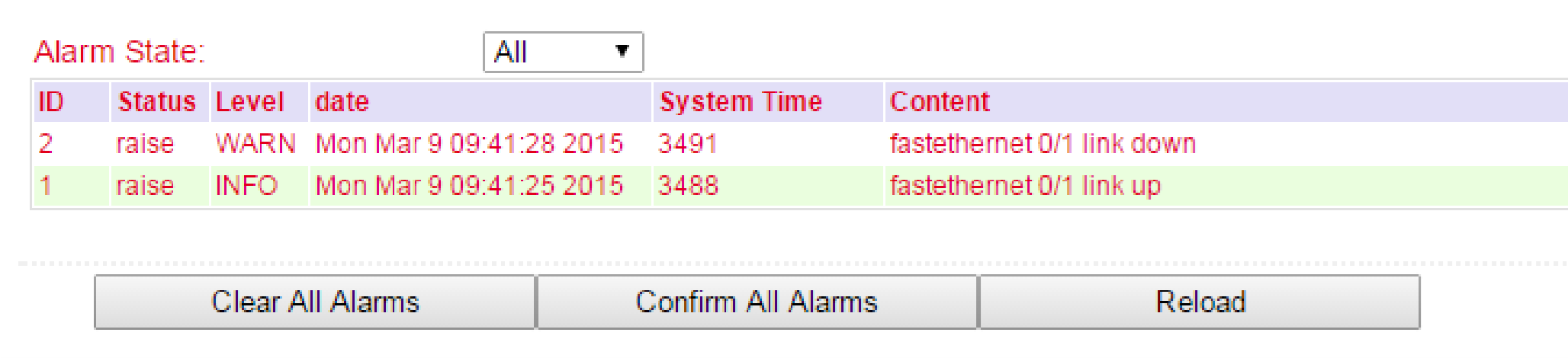

Der Alarmstatus zeigt eine Übersicht der ausgelösten Alarme an.

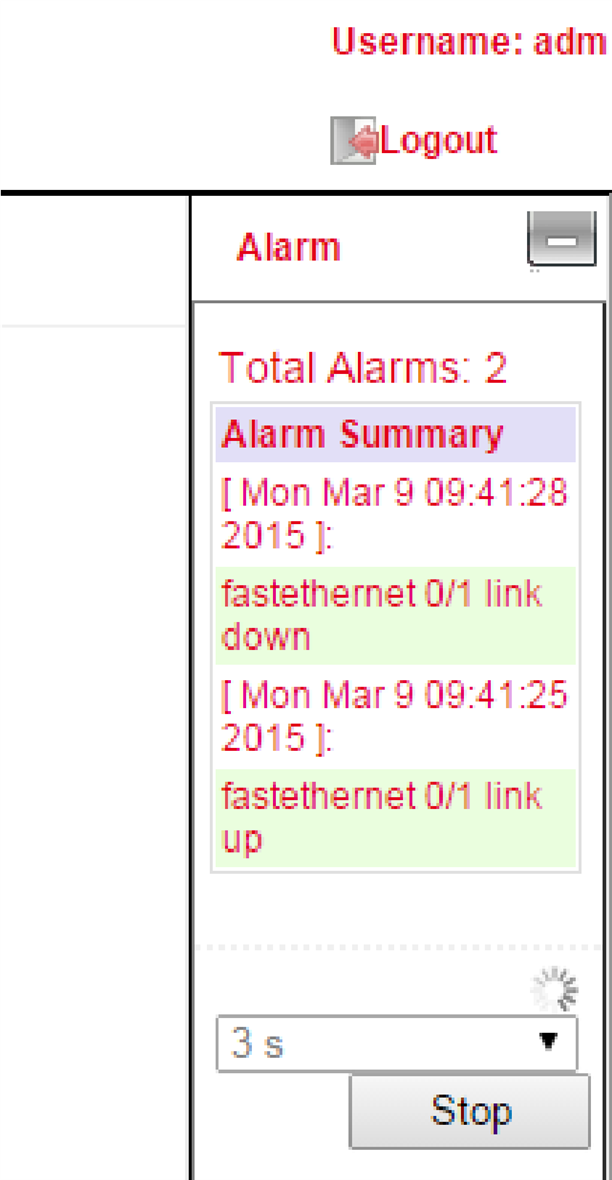

In diesem Beispiel wird in der INFO Meldung ID 1 angezeigt, dass der Fastethernet Port 0/1 verbunden wurde. ID 2 zeigt eine Warnmeldung, dass der Fastethernet Port 0/1 getrennt wurde (Abb.1).

Auf der rechten Seite der Weboberfläche sieht man die Alarmmeldungen permanent unabhängig davon in welchem Menü man sich befindet (Abb. 2).

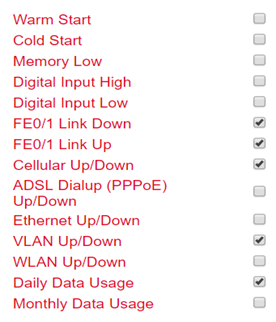

Alarm Input¶

Im Alarm Input Menü definieren Sie, welche Alarmmeldungen der Router ausgeben soll. Durch Setzen der Haken neben jedem Eintrag wird ein Alarm aktiviert oder deaktiviert.

Folgende Alarmmeldungen stehen zur Verfügung.

Parameter |

Beschreibung |

|---|---|

Warm Start |

Warmstart/Neustart des Routers (reboot) |

Cold Start |

Kaltstart = Start des Routers, wenn dieser ausgeschaltet war oder vorher kein Strom hatte |

Memory Low |

Wenig Arbeitsspeicher |

Digital Input High |

Hoher digitaler Dateneingang |

Digital Input Low |

Niedriger digitaler Dateneingang |

FE0/1 Link Down |

Fast Ethernet Port 0/1 getrennt |

FE0/1 Link Up |

Fast Ethernet Port 0/1 verbunden |

Cellular Up/Down |

Funkverbindung GPRS/UMTS/LTE verbunden oder getrennt |

ADSL Dialup (PPPoe) Up/Down |

ADSL Einwahl verbunden oder getrennt |

Ethernet Up/Down |

Ethernet verbunden oder getrennt |

VLAN Up/Down |

VLAN verbunden oder getrennt |

WLAN Up/Down |

WLAN verbunden oder getrennt |

Daily Data Usage |

Anzeige der täglichen verbrauchten Daten der SIM-Karte (nur bei aktivierter Data Usage Funktion, s. Services > Data Usage) |

Monthly Data Usage |

Anzeige der monatlich verbrauchten Daten der SIM-Karte (nur bei aktivierter Data Usage Funktion, s. Services > Data Usage) |

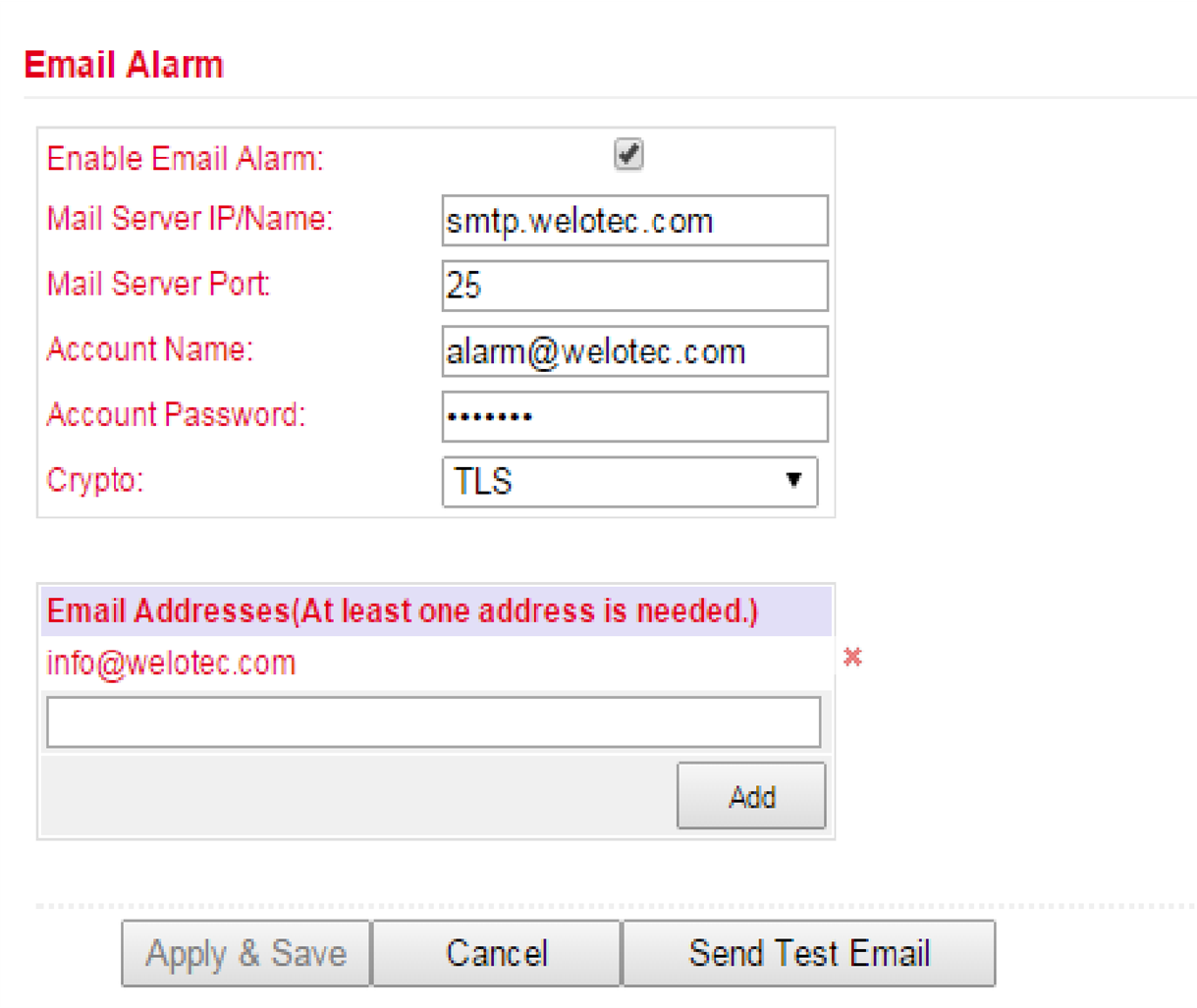

Alarm Output¶

Beim Alarm Output Menü wird der E-Mail Server konfiguriert, der die Warnmeldungen per Mail weiterleiten soll.

Wird ein Alarm ausgelöst, wird vom Router eine Nachricht generiert und über den angegebenen E-Mail Server an die hinterlegten E-Mail-Adressen versendet.

Parameter |

Beschreibung |

|---|---|

Enable Email Alarm |

Haken setzen für Ein-/ Ausstellen der E-Mail Server Funktionalität |

Mail Server IP/Name |

Hostname (FQDN) oder IP Adresse des E-Mail Server |

Mail Server Port |

Port des Mailservers, default 25, aber auch 465 für SSL/TLS oder 587 möglich |

Account Name |

Benutzerkonto auf dem E-Mail Server, über welchen die Nachrichten versendet werden sollen |

Account Passwort |

Passwort des Benutzerkontos auf dem E-Mail Server |

Crypto |

Verschlüsselung TLS |

Email Addresses |

E-Mail Adressat an den die Mails versendet werden sollen |

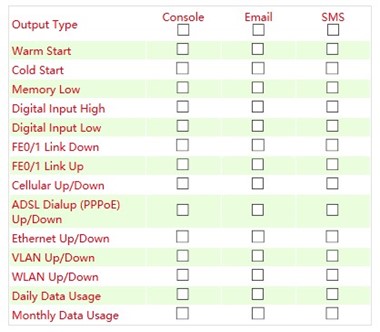

Alarm Map¶

Auf der Alarm Map wird festgelegt, ob die Warnmeldungen im Webbrowser angezeigt werden oder auch per E-Mail oder SMS verschickt werden sollen. Setzen Sie den Haken für Aktivieren oder Deaktivieren der Funktion.

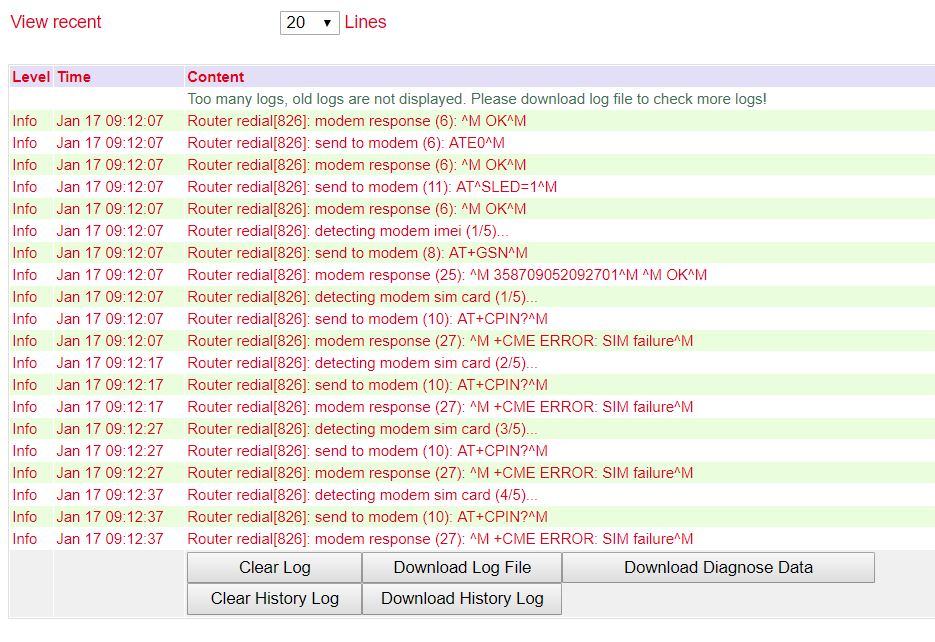

Log¶

Log¶

Im Log Menü werden die aktuellen Meldungen des Routers ausgegeben.

Das Log enthält Informationen über Netzwerk, Betriebszustand, Konfigurationsänderungen, Verbindungsinformationen zum Provider, IPSec, OpenVPN Status und vieles mehr.

Unter dem Log-Bereich gibt es die Optionen, die angezeigten Logs zu löschen, das Log herunterzuladen, die Diagnose Datei herunterzuladen, die Historie zu löschen und die Historie herunterzuladen.

Option |

Beschreibung |

|---|---|

Clear Log |

Angezeigte Log-Dateien löschen |

Download Log File |

Log-Dateien herunterladen |

Download Diagnose Data |

Diagnosedatei herunterladen |

Clear History Log |

Log Historie löschen |

Download History Log |

Log Historie herunterladen |

System Log¶

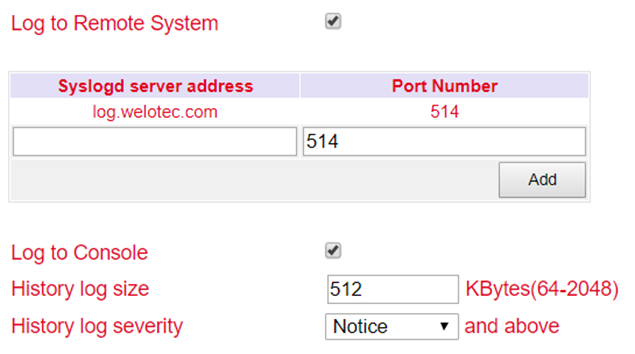

Im System Log kann man einen Syslog Server angeben, an welchen die Logs über das Netzwerk geschickt werden sollen.

Unter Syslog server address wird der Hostname des Syslog Server (FQDN) oder die IP Adresse angegeben. Der Port 514 ist der Standard-Port für Syslogserver.

Cron Job¶

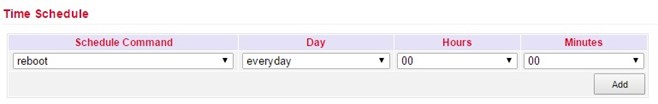

Unter Time Schedule können Sie Aktivitäten zu bestimmten Zeitpunkten auf dem Router ausführen lassen, wie z.B. einen Neustart (reboot) des Routers. Hier könnten Sie den Router immer zu einem bestimmten Zeitpunkt neu starten.

Unter Time Schedule können Sie das Schedule Command auswählen (momentan nur reboot). Bei Day wählen Sie täglich (everyday) und mit Hours und Minutes steuern Sie die Startzeit. Durch klicken auf den Add-Button übernehmen Sie die Einstellungen.

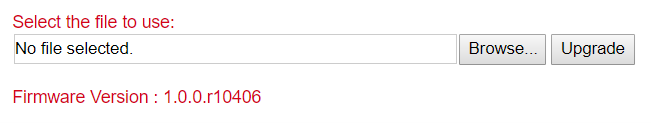

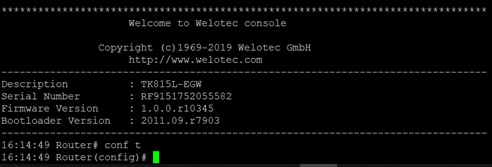

Upgrade¶

Im Upgrade Menü können Firmwareupdates des Routers durchgeführt werden. Ein Firmwareupdate kann neue Funktionen enthalten oder auch Fehler beseitigen. Die installierte Firmware wird unter dem Feld Select the file to use angezeigt.

Unter Browse wählen Sie die Firmware Datei aus, welche Sie sich vorher heruntergeladen haben (diese muss entpackt entweder als *.bin oder *.pkg File vorliegen). Mit einem Klick auf Upgrade wird die Firmware auf den Router aufgespielt.

Beachten Sie bitte, dass bei deutlich älterem Firmwarestand ggfs. der Bootloader und das IO-Board gesondert upgedatet werden müssen. Bei Fragen wenden Sie sich gerne an unseren Support.

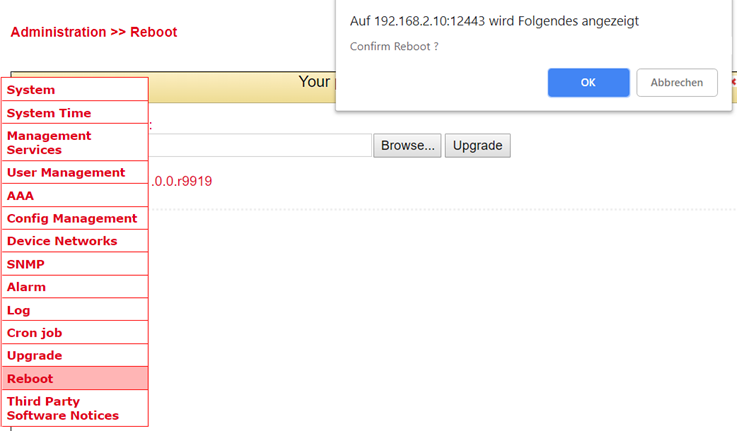

Reboot¶

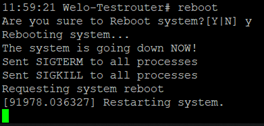

Mit Reboot wird der Router neu gestartet.

Mit einem Klick auf OK bestätigen Sie den Neustart des Routers.

Speichern Sie die Konfiguration des Routers ab, bevor Sie den Router neu starten. Sonst kann es sein, dass die Konfiguration beim Neustart verloren geht.

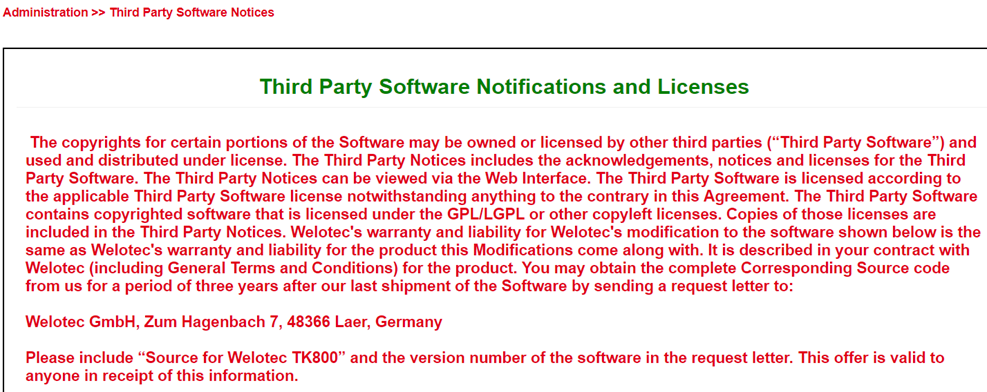

Third Party Software Notices¶

Hier sind die Softwarebestimmungen und Lizenzen von allen Drittanbietern aufgeführt, die im Zusammenhang mit der Routerserie TK800 stehen.

Network¶

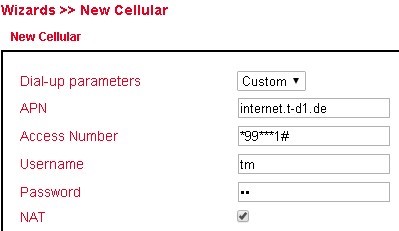

Cellular¶

Cellular ist die Mobilfunkschnittstelle des Routers. Wenn in dem Router eine SIM Karte eingesetzt ist, kann man sich über GPRS, EDGE, UMTS oder LTE, je nach Routermodell, ins Internet einwählen.

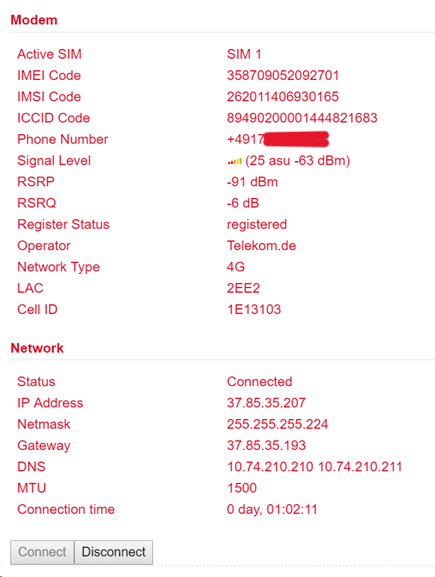

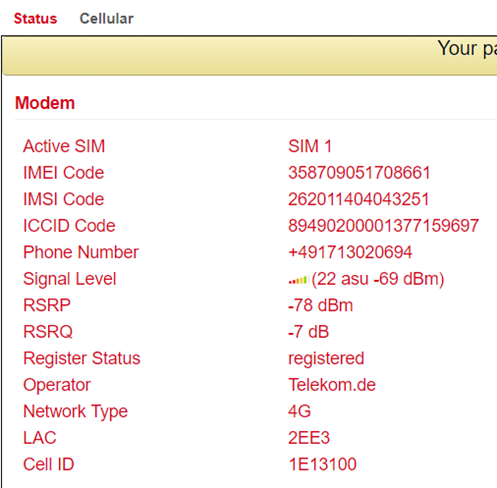

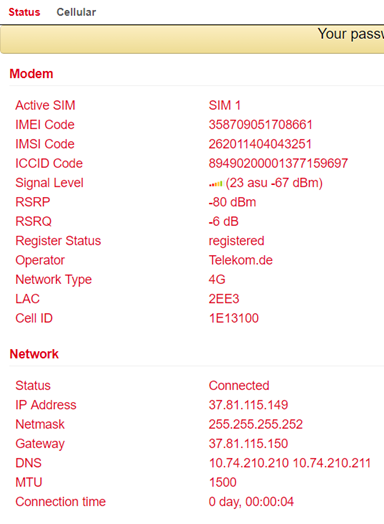

Cellular Status¶

Unter Status befindet sich eine Übersicht über den aktuellen Status (Connected oder Disconnected).

Entscheidend ist im Register Status der Network Type und unter dem Bereich Network die IP Adresse. Im Bereich Modem ist auch der Bereich der Signal Stärke (Signal Level), RSRP und RSRQ ersichtlich.

Unter Umständen kann es dazu kommen, dass der Router keinen richtigen DNS Server vom Provider zugewiesen bekommt. Achten Sie darauf ob unter DNS kein Eintrag oder ein Eintrag wie z.B. 10.74.210.210 (Telekom) vorhanden ist.

Der RSRP-Wert ist einer der wichtigsten Werte, wenn es um die Beurteilung des eigenen Empfangswertes bzw. der Empfangsqualität geht. Er wird direkt vom Endgerät gemessen. Dieses bestimmt mit Hilfe des RSRPs auch die momentan stärkste Funkzelle in der Umgebung.

SRP |

Schulnote |

Kommentar |

|---|---|---|

-50 bis -65 dBm |

1 (sehr gut) |

es liegt exzellenter Empfang vor - perfekt! |

-65 dBm bis -80 dBm |

2 (gut) |

gute, ausreichende Empfangsbedingungen |

-80 dBm bis -95 dBm |

3 (befriedigend) |

nicht perfekt aber ausreichend für stabile Verbindungen |

-95 dBm bis -105 dBm |

4 (ausreichend) |

noch akzeptable Bedingungen mit Einschränkungen beim Speed; ggf. auch Abbrüche |

-110 dBm bis -125 dBm |

5 (mangelhaft) |

sehr schlechter Pegel - dringender Handlungsbedarf; wahrscheinlich kaum Verbindung möglich |

-125 dBm bis -140 dBm |

6 (ungenügend) |

extrem schlecht - wahrscheinlich keine Verbindung möglich |

Der RSRQ ist ein errechneter Verhältniswert, der sich aus dem Wert für RSRP und dem RSSI ergibt. Er ist für die Beurteilung einer LTE-Verbindung, bzw. der Empfangsqualität enorm wichtig. Zur optimalen Ausrichtung von Antennen bei einer stationären Nutzung von LTE, ist die Analyse dieses Wertes unerlässlich. Zusammen mit dem RSRP ergibt das für den Nutzer die Möglichkeit, die optimale Position und Ausrichtung für sein Equipment (z.B. [Antenne]) zu finden.

RSRQ |

Schulnote |

Kommentar |

|---|---|---|

-3 dB |

1 (sehr gut) |

Optimale Verbindungsqualität, keine Beeinflussung durch Störer |

-4 … -5 dB |

2 (gut) |

störende Einflüsse vorhanden, sind aber ohne Auswirkungen |

-6 … -8 dB |

3 (befriedigend) |

störende Einflüsse, leichte Beeinflussung d. Verbindung |

-9 … -11 dB |

4 (ausreichend) |

störende Einflüsse, spürbare Beeinflussung der Verbindung |

-12 … -15 dB |

5 (mangelhaft) |

Stark störende Einflüsse vorhanden, Verbindung sehr instabil |

-16 … -20 dB |

6 (ungenügend) |

Extrem störende Einflüsse, keine nutzbare Verbindung möglich |

Bei den meisten Providern werden private IP Adressen vergeben oder IP Adressen, die nicht über das Internet geroutet werden. Ein erfolgreicher oder nicht erfolgreicher Ping gibt keine Aussage darüber, ob die IP Adresse des Routers wirklich erreichbar ist.

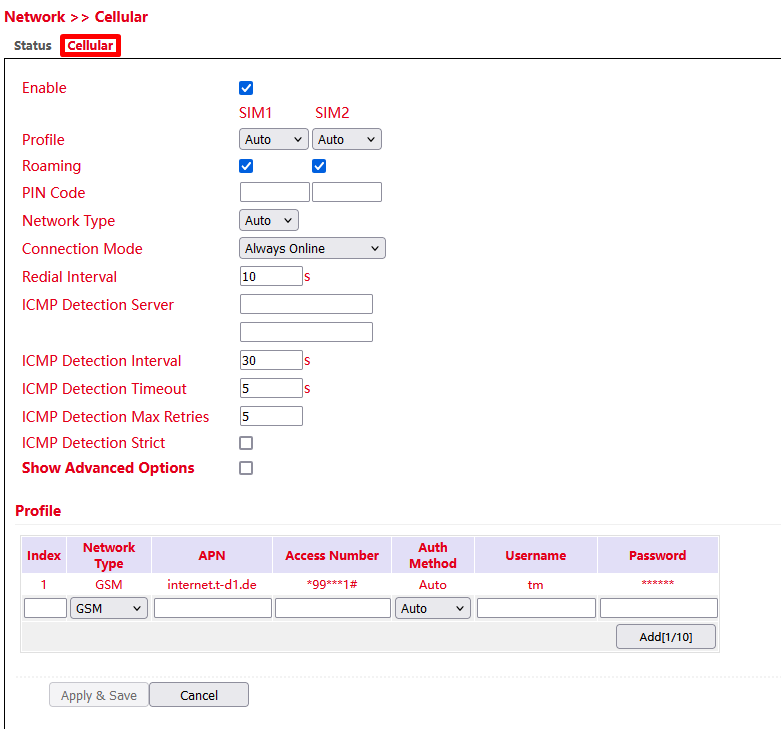

Cellular Configuration¶

Unter Network > Cellular > Cellular können Sie Einstellungen für den Zugriff über das Mobilfunknetz machen.

Connect on Demand¶

Hier muss der Haken bei Triggered by SMS gesetzt werden. Der Router verbindet sich nur mit dem Internet, wenn er zuvor per SMS den Befehl dazu erhalten hat.

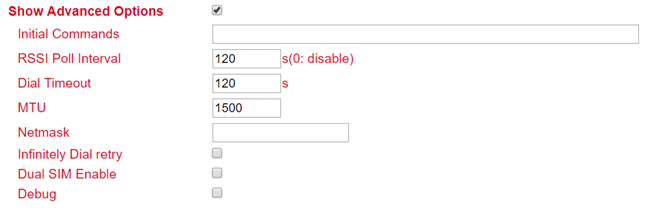

Show Advanced Options¶

Parameter |

Beschreibung |

Werkseinstellung |

|---|---|---|

Initial Commands |

Startbefehle für z.B., wenn Triggered by SMS gewählt ist oder spezielle AT Commands genutzt werden sollen |

leer |

RSSI Poll Interval |

Abfrageintervall der Signalstärke |

120 sekunden |

Dial Timeout |

Maximale Zeit für den Einwahlversuch |

120 sekunden |

MTU |

Maximale Paketgröße eines Paketes |

1500 bytes |

Netmask |

Hier kann eine zusätzliche Netzmaske eingetragen werden |

leer |

Infinitely Dial Retry |

Wenn Triggered by SMS gewählt ist kann hier die Anwahl auf unendlich gestellt werden |

aus |

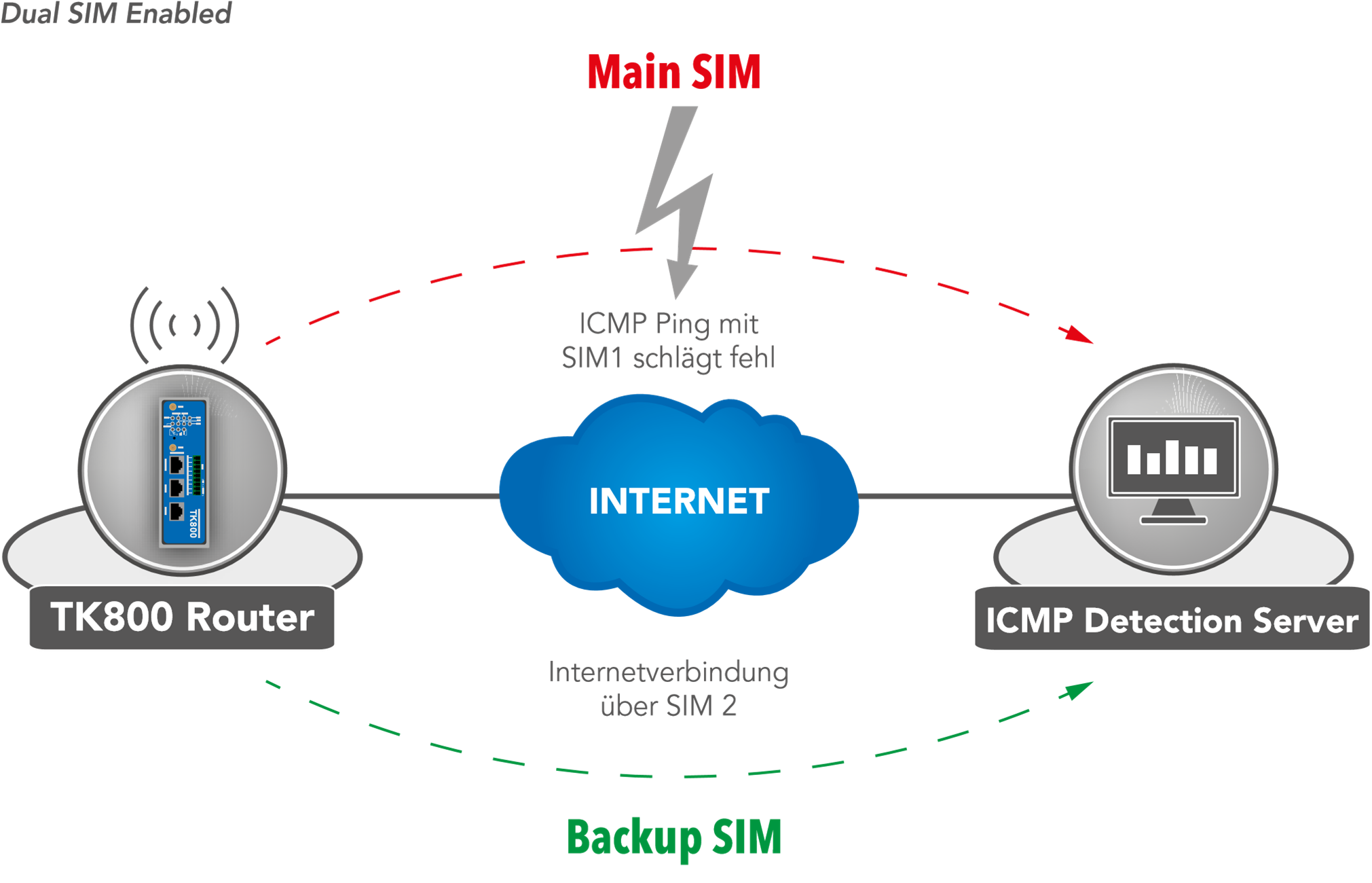

Dual SIM Enable |

Ein-/Ausschalten der Dual-SIM-Option. Ist dieser Punkt aktiviert, stehen spezielle Auswahlfelder zur Verfügung s.u. |

disabled |

Main SIM |

Die Hauptsimkarte, die genutzt werden soll |

SIM1 |

Max Number of Dial |

Maximale Verbindungsversuche, danach Neustart des Modems |

5 |

Min Connected Time |

Minimale Verbindungszeit |

0 Sekunden |

CSQ Threshold |

Minimale Signalstärke SIM1 / SIM2 |

0 |

CSQ Detect Interval |

Intervall für die Signalstärkeabfrage SIM1 / SIM2 |

0 Sekunden |

CSQ Detect Retries |

Wiederholungsversuche für die Signalstärkeabfrage SIM1 / SIM2 |

0 |

Backup SIM Timeout |

Zeit, nach der wieder auf die Hautpsimkarte gewechselt wird |

0 Sekunden |

Debug |

Wenn aktiviert, dann wird ausführlicher geloggt. |

disabled |

Bei Ausfall eines Providers wird auf den Alternativprovider umgeschaltet. Gleiches gilt bei Verbrauch des mobilen Datenvolumens. Der TK 800 überwacht dabei mittels ICMP die Datenverbindung. Steht diese nicht mehr zur Verfügung (weil der Ping fehlschlägt) schaltet der Router auf die andere Verbindung um.

Ethernet¶

Im Bereich Ethernet haben Sie die Möglichkeit Einstellungen an den Netzwerkports vorzunehmen. Dabei können Sie, je nach Modell die Schnittstellen individuell anpassen. Wichtig ist es hier zu wissen, dass es bei den Routermodellen eine Netzwerkschnittstelle mit der Bezeichnung FE 0/1 gibt und eine Netzwerkbrücke (Bridge), die je nach Modell mit FE 1/1 bis1/4 bezeichnet ist.

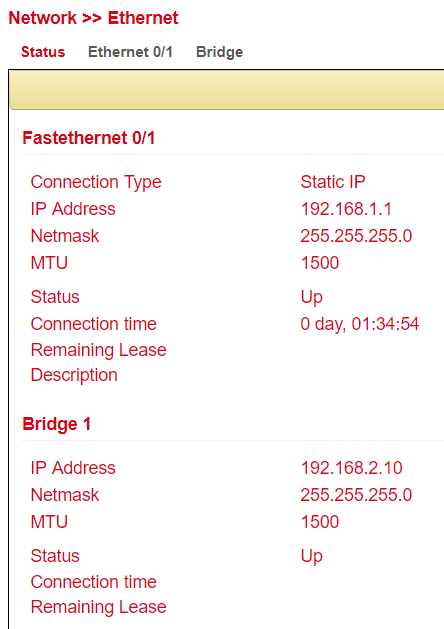

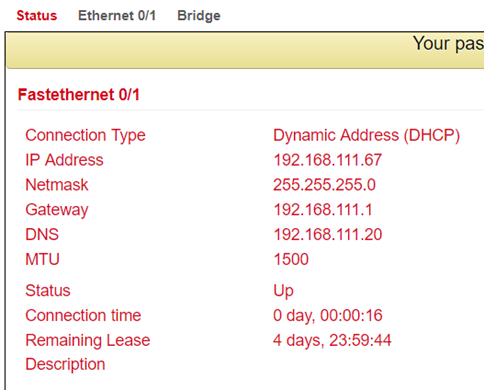

Ethernet Status¶

Die Statusseite zeigt den aktuellen Status der Netzwerkports (abhängig von dem Model) an.

Fast Ethernet 0/1¶

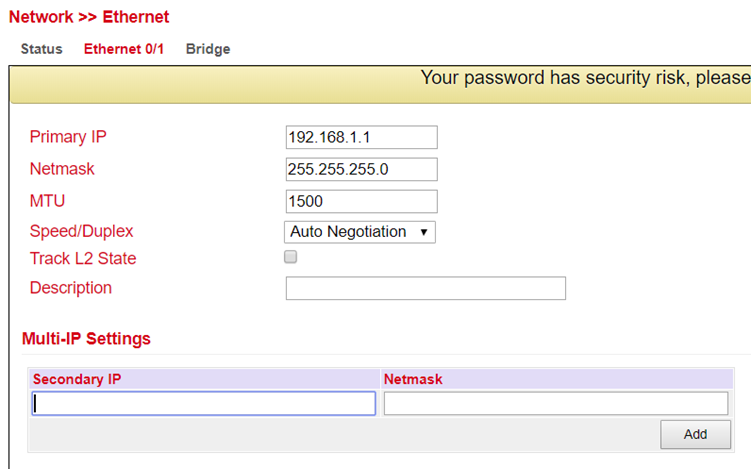

Hier können Sie die Einstellungen der Netzwerkschnittstelle mit der Bezeichnung FE 0/1 anpassen.

Parameter |

Beschreibung |

Werkseinstellung |

|---|---|---|

Primary IP |

Primäre IP Adresse kann hier eingetragen und geändert werden |

192.168.1.1 |

Netmask |

Subnetzmaske |

255.255.255.0 |

MTU |

Maximum Transmission Unit = maximale Größe eines unfragmentierten Datenpakets |

1500 |

Speed/Duplex |

Fünf Optionen stehen zur Auswahl: Auto Negotiation: Automatische Aushandlung der Geschwindigkeit 100M Full-duplex: 100 Megabit Voll-duplex 100M Half-duplex: 100 Megabit Halb-duplex 10M Full-duplex: 10 Megabit Voll-duplex 10M Half-duplex: 10 Megabit Halb-duplex |

Auto |

Track L2 State |

Haken gesetzt: Port Status bleibt nach dem getrennt werden administrativ getrennt (Down) Haken nicht gesetzt: Port Status verbindet sich wieder nachdem dieser getrennt wurde (UP) |

Haken nicht gesetzt |

Description |

Beschreibung des Ports - Frei wählbarer Name |

- |

Im unteren Menü können weitere IP Adressen für den FastEthernet 0/1 Port vergeben werden.

Die Konfiguration als DHCP Client wird unter DHCP beschrieben. Die Konfiguration eines WAN Interfaces wird unter Wizard beschrieben

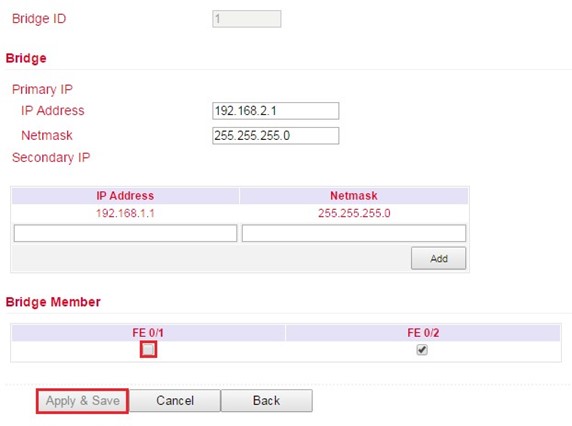

Bridge (TK8x5-EXW)¶

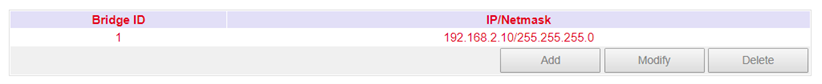

Übersicht der vorhandenen Bridge. Es ist nur eine Bridge möglich!

Wenn Sie die Bridge löschen, ist keine IP-Adresse mehr auf den Interfaces FE1/1 - FE1/4 gesetzt. Der Router ist dann nur noch über FE0/1 oder Konsole erreichbar!!!

Zum Bearbeiten der Bridge wählen Sie den vorhandenen Eintrag aus und klicken anschließend auf Modify.

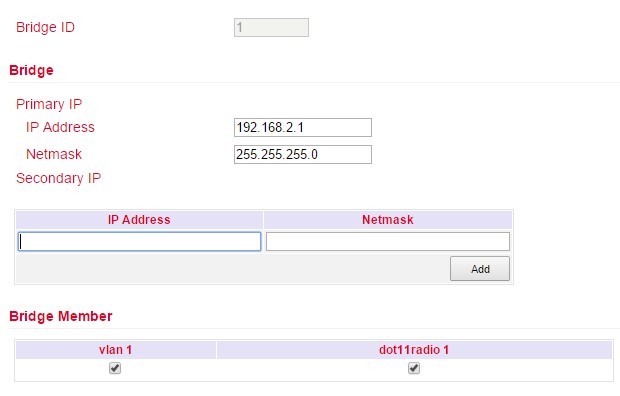

Bridge:

Hier lässt sich die IP Adresse der Bridge ändern. Unter Secondary IP können Sie der Bridge noch weitere IP Adressen zuweisen.

Bridge Member:

Das Interface dot11radio1 ist das WLAN Interface. Über die Haken kann ein Bridge Member der Bridge hinzugefügt oder herausgenommen werden.

Das Entfernen eines Bridge Members aus der Bridge führt dazu, dass die IP Adresse des Interfaces leer ist. Somit empfiehlt es sich eine Änderung nur über das Interface FE0/1 durchzuführen, da dieses nicht Bridge Member ist.

VLAN (TK8x5-x)¶

Ein Virtual Local Area Network (VLAN) ist ein logisches Teilnetz innerhalb eines Switches oder eines gesamten physischen Netzwerks. Ein VLAN trennt physische Netze in Teilnetze auf, indem es dafür sorgt, dass VLAN-fähige Switches die Frames (Datenpakete) eines VLANs nicht in ein anderes VLAN weiterleiten. Dies geschieht obwohl die Teilnetze an gemeinsamen Switches angeschlossen sein können.

VLAN Trunk¶

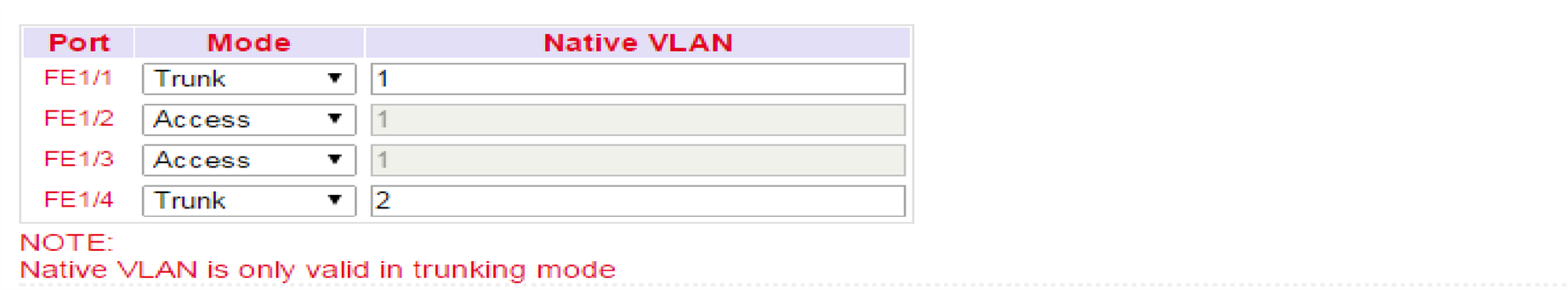

Im Menü VLAN Trunk können den Netzwerkports FastEthernet 1/1 bis 1/4 verschiedene VLAN IDs zugeordnet werden.

Es stehen die Optionen Access und Trunk für die FastEthernet Ports zur Verfügung.

Im Access Mode ist immer das VLAN 1 ausgewählt.

Im Trunk Mode können Sie den FastEthernet Ports VLAN IDs zwischen 1-4000 zuweisen.

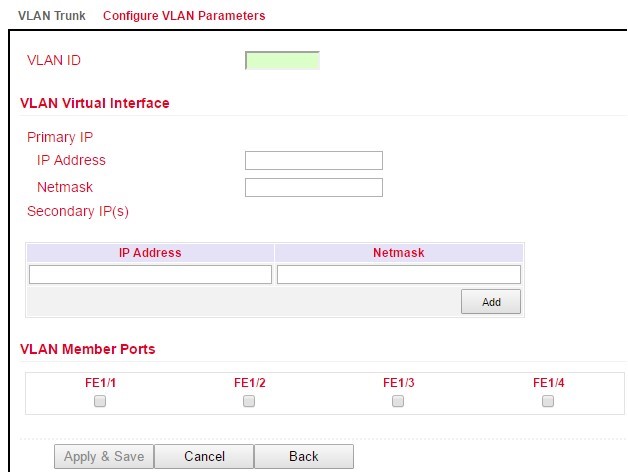

Configure VLAN Parameters¶

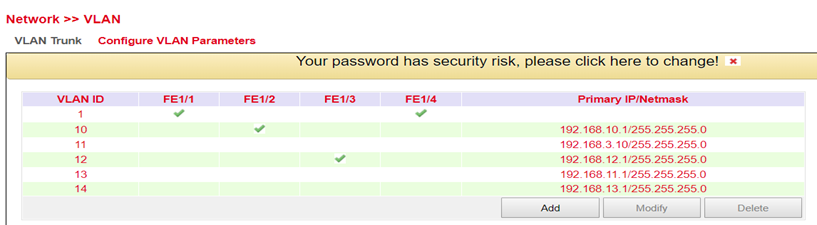

Im Menü Configure VLAN Parameters können Sie die Zuweisung von VLANs zu FastEthernet Ports ändern und neue VLANs anlegen.

Hinzufügen eines neuen VLANs:

Vergeben Sie eine neue VLAN ID (z.B. 3) und dann eine Primäre IP Adresse. Bei Bedarf können mehrere IP Adressen unter Secondary IP(s) eingetragen werden (nach jedem Hinzufügen mit Add bestätigen).

Unter VLAN Member Ports wird durch Setzen des Hakens in der Checkbox dem VLAN ein/mehrere FastEthernet Port/s zugewiesen.

Die Router der TK800 Serie verfügen nicht über ein eingebautes ADSL Modem. Für die Nutzung von ADSL Dialup muss ein externes ADSL Modem an den WAN Port angeschlossen werden.

ADSL Dialup (PPPoE)¶

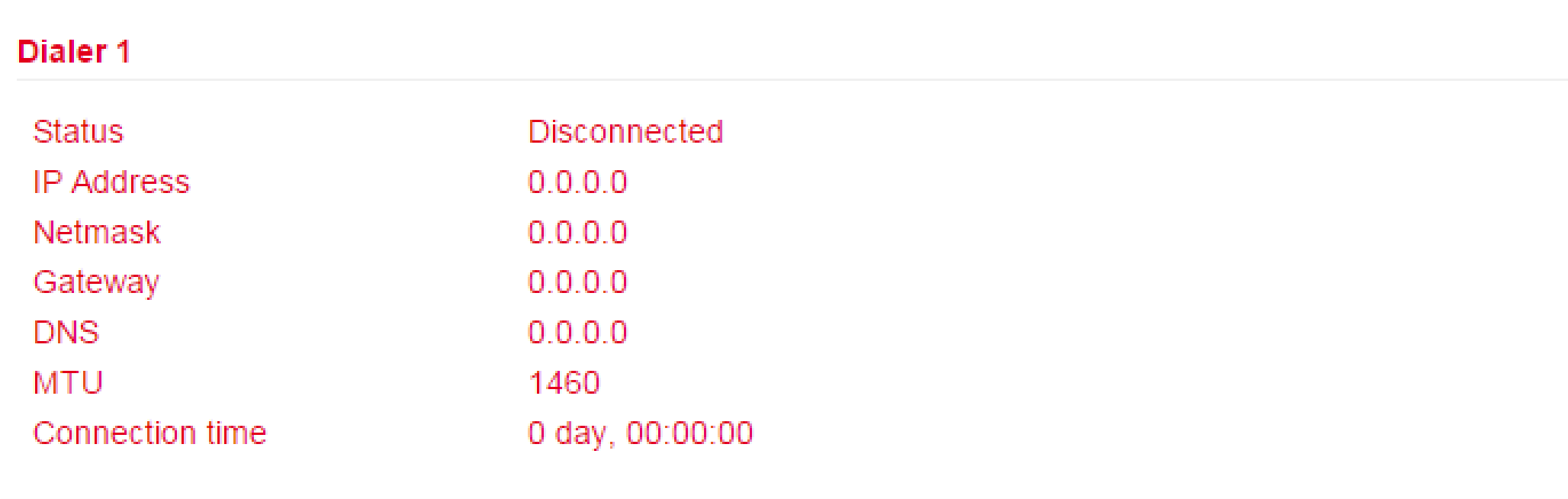

Status¶

Die Router der TK800 Serie verfügen nicht über ein eingebautes ADSL Modem. Für die Nutzung von ADSL Dialup muss ein externes ADSL Modem an den WAN Port angeschlossen werden. Für die digitale Übertragungstechnik ist ein entsprechendes DSL-Modem nötig, das die neuen IP Technologien beherrscht.

ADSL Dialup (PPPoE)¶

Hier können Sie die Einwahl über das DSL-Modem für PPPoE konfigurieren. Der TK800 hat kein eigenes DSL-Modem, so dass diese sich nicht eigenständig einwählen können.

Für diesen Fall ist ein entsprechendes DSL-Modem nötig, das die neuen IP Technologien beherrscht. Folgende Kriterien sollte das Modem erfüllen:

VDSL2/ADSL2 Ethernet-Modem

Annex A/B/M/J kompatibel

PPPoE-Bridge-Betrieb

IPv4 und IPv6-kompatibel

DSL-Standards

ANSI T1.413 Issue 2

ITU G.992.1 A/B (G.dmt)

ITU G.992.2 (G.lite)

ITU G.992.3 (VDSL2)

ITU G.992.4 (G.HS)

ITU G.992.5 (ADSL2+)

Sie sollten daher gewährleisten, dass das Modem am Router angeschlossen ist bevor Sie die Konfiguration starten. Das DSL-Modem sollte an der FE 0/1 Schnittstelle oder an einem definierten VLAN-Port angeschlossen werden.

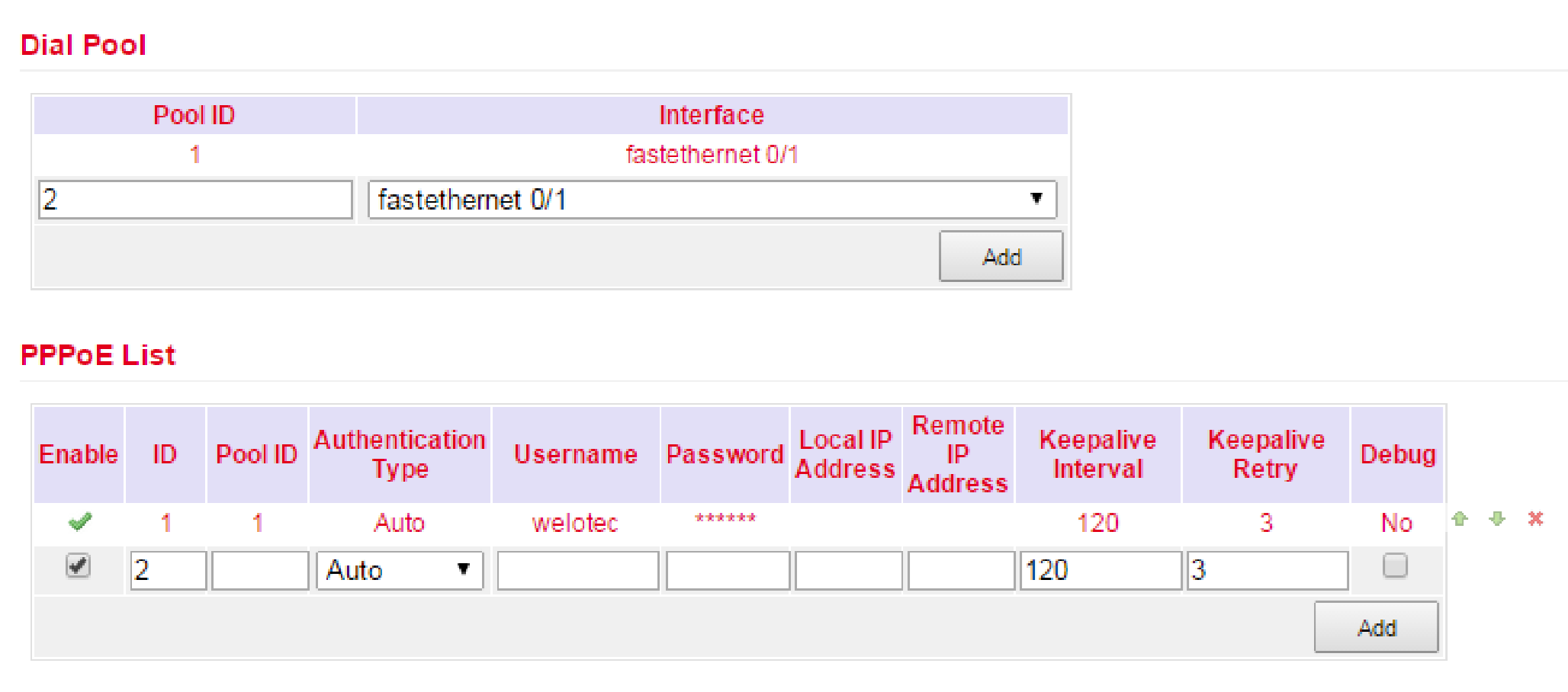

Dial Pool

Über die Pool ID wird das Interface für den PPPoE Dial up festgelegt.

PPPoE List¶

Parameter |

Beschreibung |

|---|---|

Enable |

Aktiviert oder deaktiviert den PPPoE Eintrag |

ID |

Eine beliebige eindeutige ID vergeben |

Pool ID |

Die zuvor über Dial Pool angelegte Pool ID für das Interface, über das die Verbindung aufgebaut werden soll. |

Authentication Type |

Auto, PAP, CHAP ist wählbar. In den meisten Fällen kann dieser Parameter auf Auto gestellt werden. |

Username |

Der Benutzername, den Sie von Ihrem Provider für die Einwahl bekommen haben. |

Password |

Das Passwort, das Sie von Ihrem Provider für die Einwahl bekommen haben. |

Local IP Address |

Ihre lokale IP-Adresse |

Remote IP Address |

IP-Adresse des Remote-Gerätes (Modem) |

Keepalive Interval |

Zeit, nach der die Verbindung überprüft werden soll. |

Keepalive Retry |

Anzahl der Versuche, wenn eine Verbindungsüberprüfung fehlschlägt. |

Debug |

Bei Aktivierung wird ausführlich geloggt. |

Über den Wizard kann über New WAN auch eine PPPoE Verbindung eingerichtet werden. Dies ist einfacher als die manuelle Konfiguration!

WLAN (TK8x5-EXW)¶

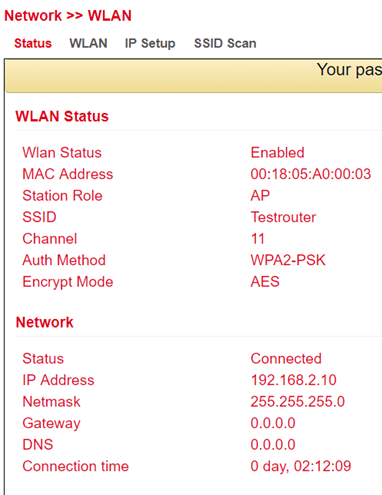

WLAN Status¶

Unter Network > WLAN können Sie zunächst den Status des WLAN einsehen.

Hier kann z.B. die aktuelle SSID des Routers, die IP Adresse oder auch die Rolle des WLAN Moduls (Access Point oder Client) abgelesen werden.

WLAN Konfiguration¶

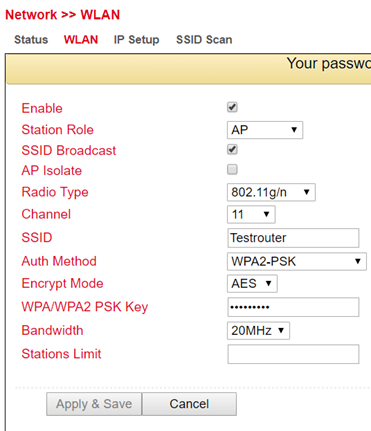

Unter Network > WLAN > WLAN können Sie das WLAN konfigurieren.

Parameter |

Beschreibung |

Werkseinstellung |

|---|---|---|

Enable |

Aktiviert oder deaktiviert das WLAN |

Deaktiviert |

Station Role |

AP (Access Point), Client oder AP-Client |

AP |

SSID Broadcast |

Anzeigen der SSID, wenn diese sichtbar sein soll |

Aktiviert |

AP Isolate |

Aktiviert oder deaktiviert die AP-Isolierung |

Deaktiviert |

Radio Type |

Hier kann der Funkstandard ausgewählt werden |

802.11g/n |

Channel |

Hier kann der Funkkanal ausgewählt werden |

11 |

SSID |

Die SSID, die Ihr WLAN kennzeichnet und die beim Suchen nach WLAN Netzen angezeigt werden soll. |

TK800 |

Auth Method |

Der Verschlüsselungsstandard, der genutzt werden soll. OPEN, wenn das WLAN nicht geschützt sein soll (nicht empfohlen). |

OPEN |

Encrypt Mode |

Bei Auswahl Open oder Shared: WEP40 oder WEP104, beides wird heute eigentlich nicht mehr eingesetzt, da es nicht sicher ist. Bei Auswahl der anderen Möglichkeiten TKIP oder AES |

NONE |

Bandwidth |

20MHz oder 40MHz Kanalbandbreite. Eine größere Kanalbandbreite kann die Geschwindigkeit erhöhen, jedoch gibt es weniger überlappungsfreie Kanäle. |

20MHz |

Stations Limit |

Maximale Anzahl gleichzeitig verbundener Clients |

leer |

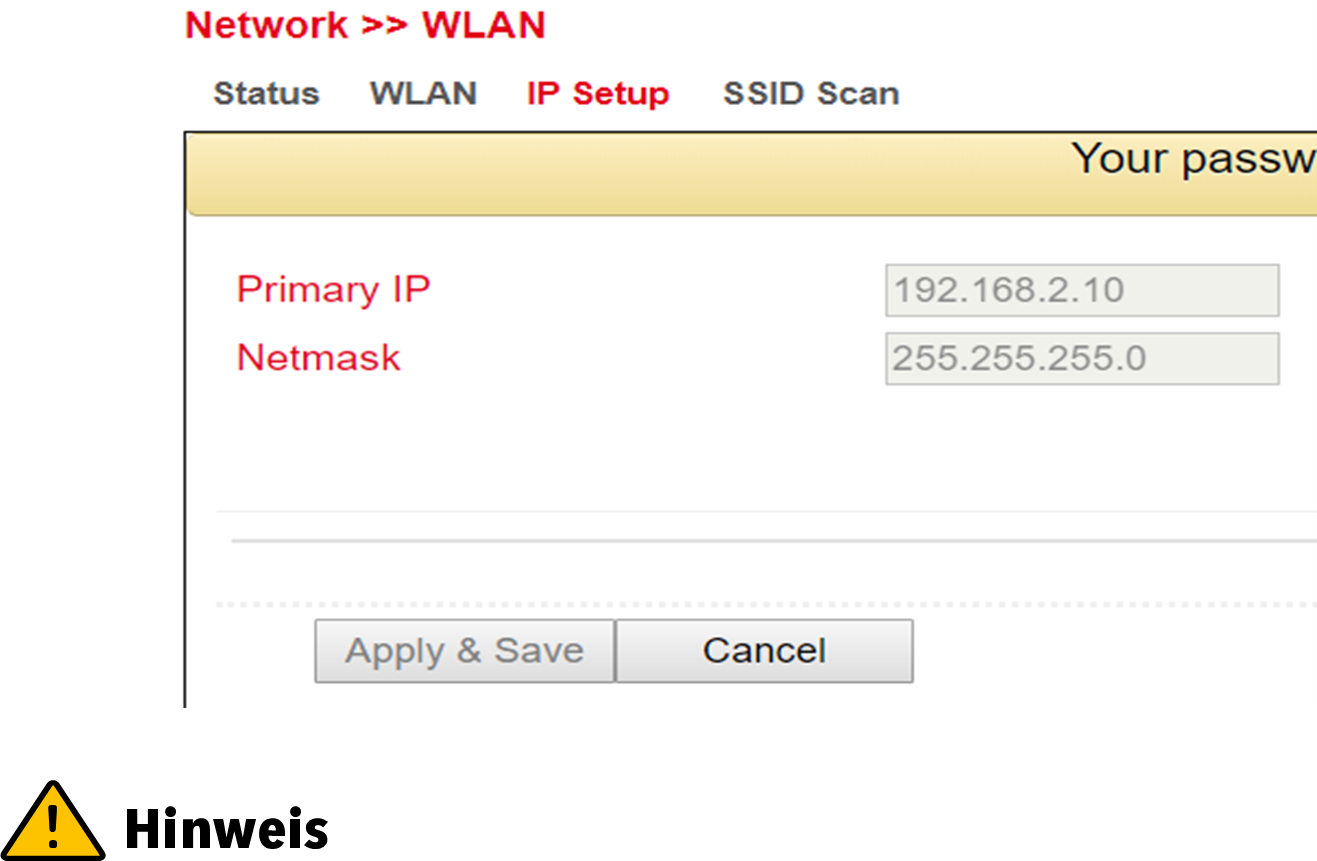

IP Setup¶

Unter Network > WLAN > IP Setup kann die IP Adresse des WLAN Interfaces geändert werden.

Die IP Adresse kann nur geändert werden, wenn das WLAN Interface kein Bridge Member ist.

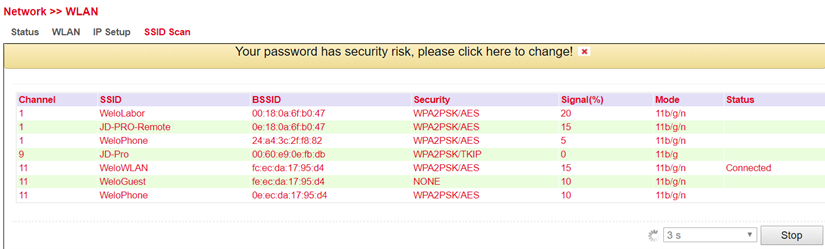

SSID Scan¶

Unter Network > WLAN > SSID Scan kann nach verfügbaren WLAN-Netzen gesucht werden. Wenn Sie den TK 800 als WLAN Client konfiguriert haben, ist es möglich an dieser Stelle die in Reichweite befindlichen WLAN-Netze nach ihrer SSID zu scannen. Ist der TK 800 als Client mit einem WLAN verbunden, wird Ihnen dies im Status mit Connected angezeigt.

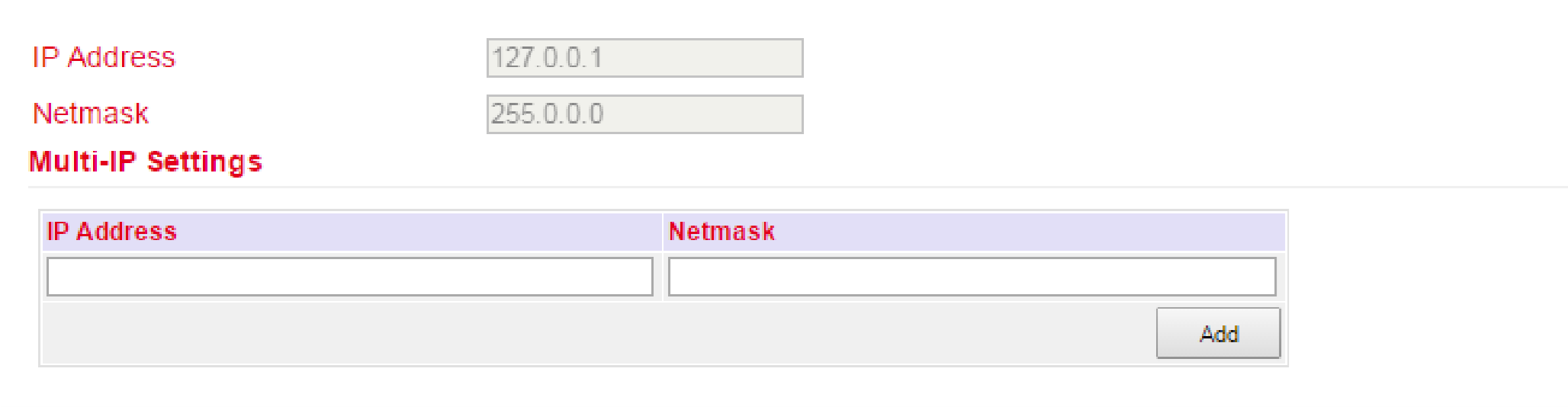

Loopback¶

Loopback Configuration¶

Unter Network > Loopback können Sie weitere Loopback IP-Adressen eintragen. Die Standard Loopback IP-Adresse 127.0.0.1 kann nicht bearbeitet werden.

Services¶

DHCP¶

Das Dynamic Host Configuration Protocol (DHCP) ist ein Kommunikationsprotokoll in der Computertechnik. Es ermöglicht die Zuweisung der Netzwerkkonfiguration an Clients durch einen Server.

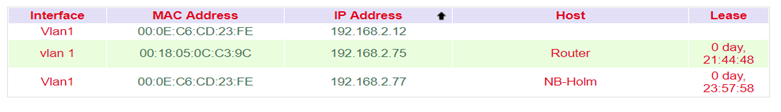

DHCP Status¶

Unter Services > DHCP > Status können Sie einsehen, wer gerade mit dem Router über welches Interface verbunden ist.

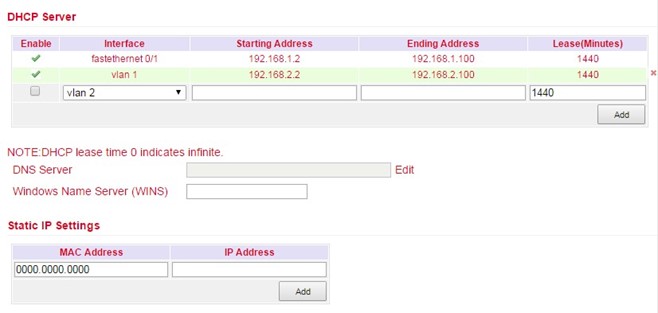

DHCP Server¶

Unter Services > DHCP > DHCP Server können Sie Einstellungen für den DHCP Server konfigurieren. Das entsprechende Interface auswählen und die Start- bzw. End-IP-Adresse, sowie das Lease eintragen, s. Beispiel.

Mit Static IP Settings kann einer bestimmten MAC Adresse eine IP Adresse zugewiesen werden.

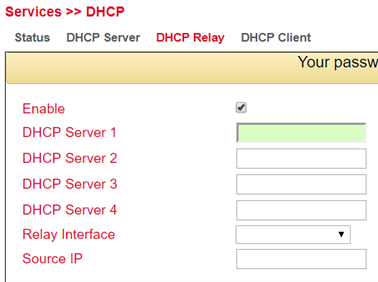

DHCP Relay¶

Unter Services > DHCP > DHCP Relay können Sie entfernte DHCP Server angeben, die dann die DHCP Verwaltung für die am Router angeschlossenen Netze übernehmen. Durch Anklicken von Enable, aktivieren Sie diese Funktion.

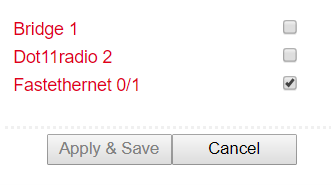

DHCP Client¶

Unter Services > DHCP > DHCP Client kann der Router selbst eine DHCP Adresse von einem DHCP Server erhalten. Dazu wählen Sie das Interface aus, welches per DHCP konfiguriert werden soll. Die Interfaces können je nach Routermodell variieren.

DNS¶

Das Domain Name System (DNS) ist einer der wichtigsten Dienste in vielen IP-basierten Netzwerken. Seine Haupt-aufgabe ist die Beantwortung von Anfragen zur Namensauflösung.

Das DNS funktioniert ähnlich wie eine Telefonauskunft. Der Benutzer kennt die Domain (Name eines Servers im Internet) z. B. welotec.com und sendet diese als Anfrage in das Internet. Die Domain wird dann dort vom DNS in die zugehörige IP-Adresse (wenn man so will die „Anschlussnummer“ im Internet) umgewandelt. Z.B. eine IPv4-Adresse der Form 192.168.2.1 und führt so zum richtigen Server.

DNS Server¶

Unter Services > DNS > DNS Server können Sie zwei DNS Server eintragen. Diese gelten dann für alle Interfaces, außer es wurde per DHCP ein anderer DNS Server zugewiesen.

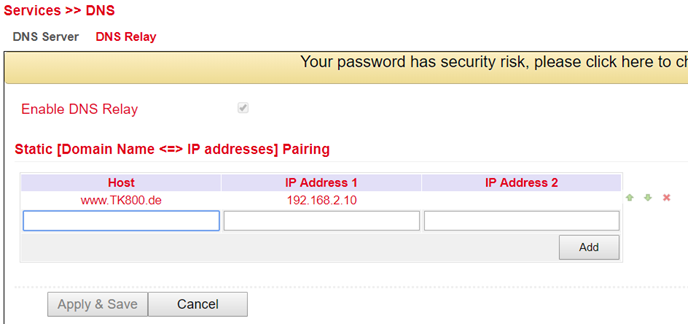

DNS Relay¶

Unter Services > DNS > DNS Relay können Sie DNS Auflösungen auch manuell eintragen. Durch klicken auf Add fügen Sie den Eintrag hinzu und mit Apply & Save übernehmen Sie diesen.

DDNS¶

Dynamisches DNS oder DDNS ist eine Technik, um Domains im Domain Name System (DNS) dynamisch zu aktualisieren. Der Zweck ist, dass ein Computer (bspw. ein PC oder ein Router) nach dem Wechsel seiner öffentlichen IP-Adresse automatisch und schnell den dazugehörigen Domaineintrag ändert. So ist der Rechner immer unter demselben Domainnamen erreichbar, auch wenn die aktuelle IP-Adresse für den Nutzer unbekannt ist. Gängige Anbieter für diesen Dienst sind z.B. DynDNS oder NoIP.

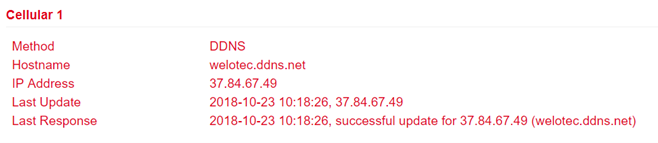

DDNS Status¶

Unter Services > DDNS > Status werden Ihnen die aktuell genutzten DDNS Services angezeigt.

DDNS¶

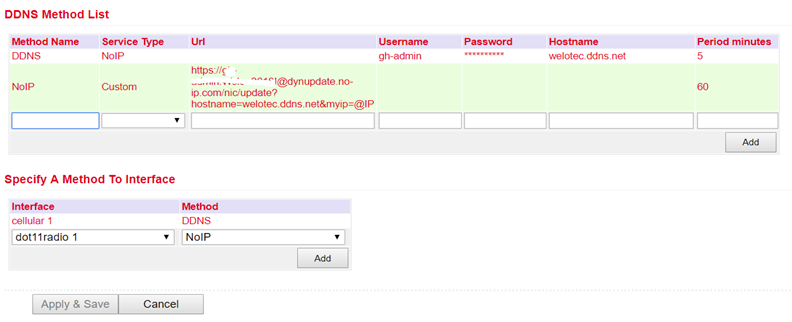

Unter Services > DDNS > DDNS können Sie einen neuen DDNS-Dienst hinzufügen. Wichtig ist, dass zunächst ein neuer DDNS-Service unter DDNS Method List angelegt wird.

Anschließend müssen Sie diesen noch einem Interface zuordnen, dies geschieht unter Specify A Method To Interface.

DDNS Method List |

|

|---|---|

Method Name |

Frei wählbarer Name für den Service. |

Service Type |

Hier sind die gängigsten DDNS-Services aufgeführt. Wenn der DDNS-Service nicht aufgeführt ist, so kann über Custom ein individueller DDNS-Service genutzt werden. |

Url |

Wird nur für die Auswahl Custom bei Service Type genutzt. Hier wird dann die vollständige Url des DDNS-Services eingetragen inkl. Username und Passwort, z.B. für NoIP https://username:password@dynupdate.no-ip.com/nic/update?hostname=welotec.ddns.net&myip=@IP Der Parameter @IP aktualisiert immer die zugewiesene IP-Adresse |

Username |

Hier wird der Benutzername für den DDNS-Service eingetragen. |

Password |

Hier wird das Passwort für den DDNS-Service eingetragen. |

Hostname |

Der Name der Domain, die verwendet wird. |

Period minutes |

Gibt an, wie oft ein Update der IP-Adresse durchgeführt werden soll. Eingabewerte können von 1 bis 999999 Minuten eingegeben werden. |

Specify A Method To Interface |

|

|---|---|

Interface |

Das Interface des Routers, dessen IP-Adresse über den DDNS-Service erreichbar sein soll. |

Method |

Eine zuvor unter DDNS Method List angelegter DDNS-Service. |

Sie benötigen einen Account eines DDNS Anbieters, den Sie vorher konfigurieren müssen. Dieser Account kann kostenpflichtig sein, je nach Anbieter.

SMS¶

Einleitung¶

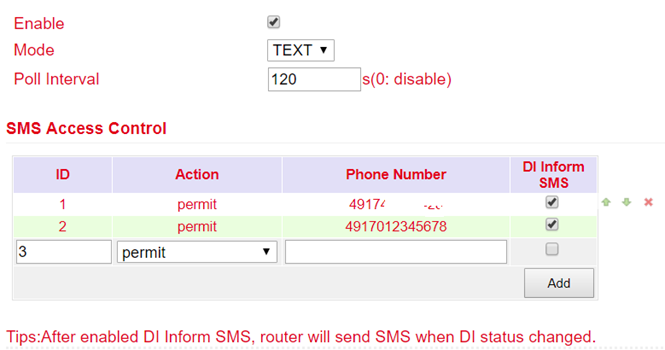

Der TK800 ist per SMS von außen erreichbar und reagiert auf verschiedene Befehle, die per SMS gesendet werden. So ist es möglich, den Status des Gerätes abzufragen, die Einwahl zu starten / zu stoppen oder das Gerät neu zu starten.

Statusabfrage / Neustart¶

Gehen Sie über den Menüpunkt Services auf den Unterpunkt SMS

Klicken Sie auf die Checkbox Enable, um die Funktion einzuschalten

Geben Sie in die Tabelle SMS Access Control die Telefonnummern ein, welche SMS an den Router senden dürfen (Format 4917123456789, kein 0049 oder +49!) und tragen Sie als Action permit ein

Wird nun eine SMS mit dem Inhalt show an die Mobilfunknummer des Routers gesendet, so sendet der Router seinen aktuellen Status als Antwort

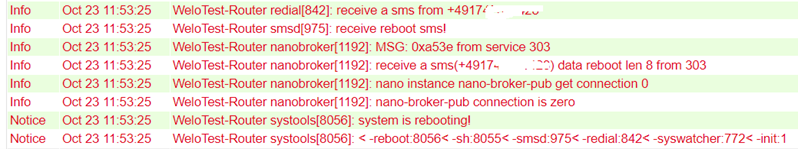

Wird eine SMS mit dem Inhalt reboot an den Router gesendet, so startet dieser neu. Man kann diesen Prozess auch im Log des Routers verfolgen.

Herstellen oder Trennen der Internetverbindung¶

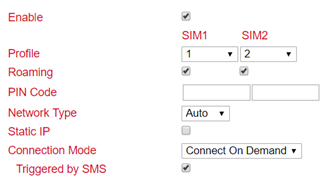

Nach erfolgreicher Konfiguration können Sie die Internetverbindung des Routers ebenfalls per SMS steuern. Dazu ist es allerdings notwendig, dass der Router auf „Connect On Demand“ steht!

Gehen Sie über den Menüpunkt Network auf den Unterpunkt Cellular

Wählen Sie nun den Reiter Cellular aus

Wählen Sie hier unter Connection Mode den Modus Connect On Demand aus und aktivieren Sie das Feld Triggered by SMS. Nun können Sie folgende Befehle per SMS an den Router senden:

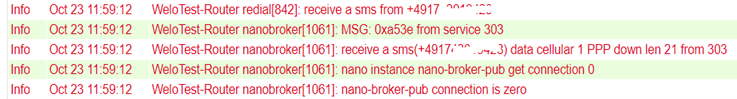

cellular 1 ppp down - trennt die Internetverbindung (s. Abb.)

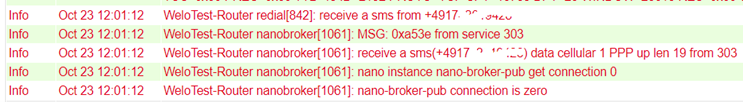

cellular 1 ppp up - stellt die Internetverbindung wieder her (s. Abb.)

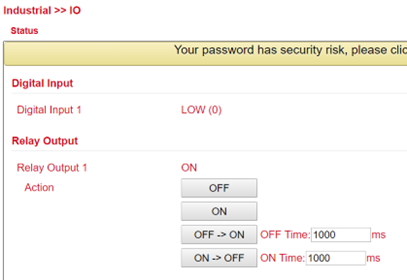

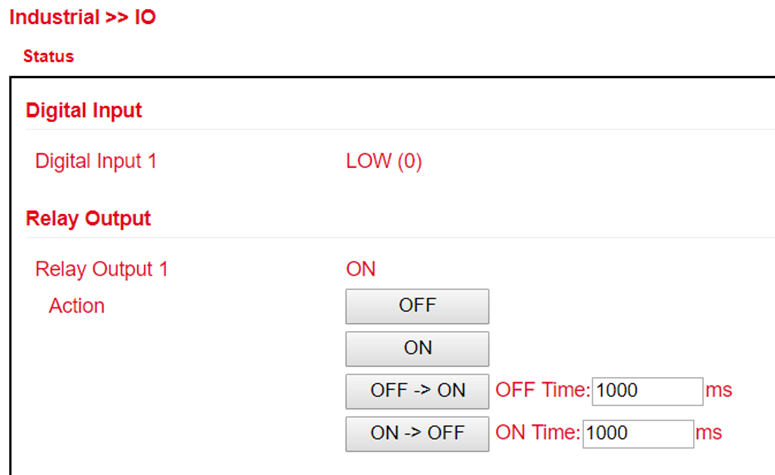

Digitales Relay ein- oder ausschalten¶

Ein weiterer wichtiger SMS-Befehl ist das ein- bzw. ausschalten des digitalen Relays per SMS.

Folgende SMS Befehle können dafür verwendet werden

io output 1 on - schaltet das Relay ein

io output 1 off - schaltet das Relay aus

GPS (TK8x5L-EGW bzw. TK8x5L-EDW)¶

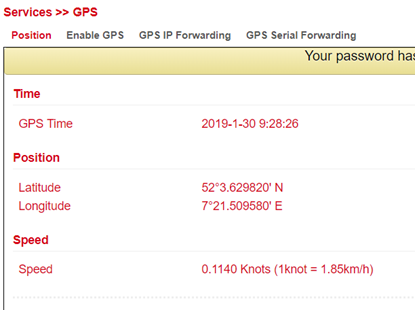

Position¶

Unter Services > GPS > Position werden Ihnen die Daten zur aktuellen Position angezeigt, wenn die entsprechende Antenne am Router angeschlossen ist.

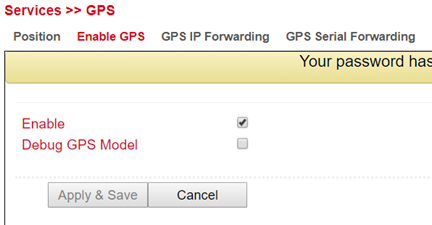

Enable GPS¶

Um die GPS Funktion des Routers zu aktivieren öffnen Sie das Menü unter Services > GPS > Enable GPS und klicken Sie auf die Checkbox Enable, um die Funktion einzuschalten. Mit Apply & Save speichern Sie die Einstellungen und aktivieren das GPS.

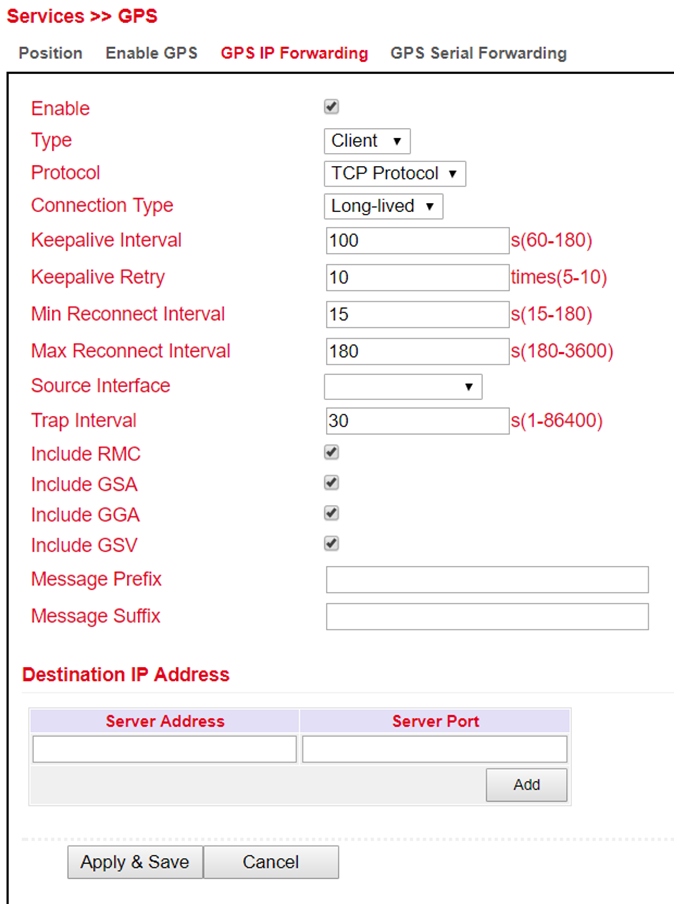

GPS IP Forwarding¶

Öffnen Sie das Menü unter Services > GPS > GPS IP Forwarding und klicken Sie auf die Checkbox Enable, um die Funktion einzuschalten. Diese Funktion steht nur zur Verfügung, wenn das Debug GPS Model (aus dem vorherigen Kapitel) deaktiviert ist. Hier können Sie nun die entsprechenden Einstellungen vornehmen. Mit Apply & Save speichern Sie die Einstellungen und aktivieren diese.

GPS IP Forwarding List |

|

|---|---|

Type |

Auswahl zwischen Client und Server |

Protocol |

Es kann hier zwischen den Protokollarten TCP- oder UDP gewählt werden. |

Connection Type |

Auswahl von Long-lived oder Short-lived möglich. Standard ist Long-lived |

Keepalive Interval |

Eintrag zwischen 60 und 180 Sekunden möglich. Standard = 100s. |

Keepalive Retry |

Die Anzahl der Wiederholungen darf hier zwischen 5- und 10-mal liegen. Standard = 10 |

Min Reconnect Interval |

Min. Intervall für die Wiederverbindung zw. 15 und 180 Sekunden. Standard = 15s. |

Max Reconnect Interval |

Min. Intervall für die Wiederverbindung zw. 180 und 3600 Sekunden. Standard = 180s. |

Source Interface |

Auswahl des entsprechenden Interfaces an das weitergeleitet werden soll |

Trap Interval |

Das Intervall darf zwischen 1 und 86400 Sekunden liegen. Standard = 30 |

Include RMC |

Empfohlener Minimumdatensatz. Bei Auswahl wird das Minimum des GPS-Empfängers ausgegeben |

Include GSA |

Aktive Satelliten. Hier werden Informationen über PRN-Nummern der Satelliten ausgegeben, deren Signal zur Pos.-Bestimmung verwendet werden |

Include GGA |

Wichtigster Datensatz mit Zeit, Position, Höhe und Qualität der Messung |

Include GSV |

Sichtbare Satelliten. Liefert Informationen über Satelliten, die zurzeit möglicherweise empfangen werden können und Informationen zu deren Position, Signalstärke usw. Da pro Satz nur die Informationen von vier Satelliten übertragen werden können (Beschränkung auf 82 Zeichen), kann es bis zu drei solche Datensätze geben |

Message Prefix |

Eingabe eines Nachrichten Präfix möglich. Freie Eingabe |

Message Suffix |

Eingabe eines Nachrichten Suffix möglich. Freie Eingabe |

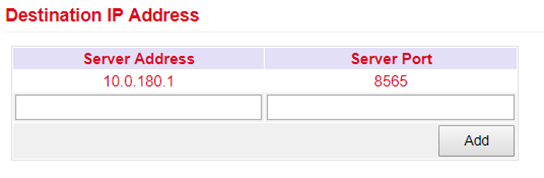

Eingabe einer Zieladresse für einen Server ist an dieser Stelle möglich.

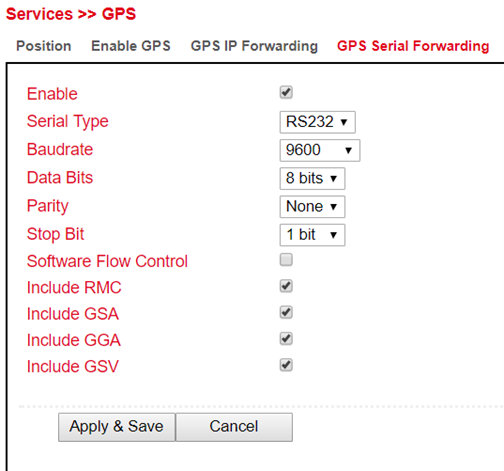

GPS Serial Forwarding¶

Öffnen Sie das Menü unter Services > GPS > GPS Serial Forwarding und klicken Sie auf die Checkbox Enable, um die Funktion einzuschalten. Hier können Sie nun die entsprechenden Einstellungen vornehmen. Mit Apply & Save speichern Sie die Einstellungen und aktivieren diese.

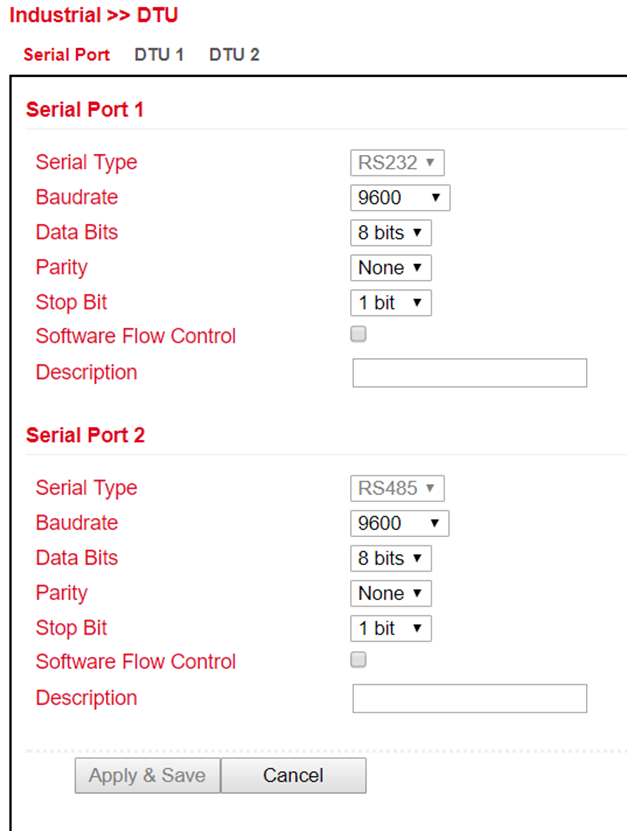

GPS Serial Forwarding List |

|

|---|---|

Serial Type |

Auswahl der seriellen Schnittstelle. RS232 oder RS485. |

Baudrate |

Hier kann die Übertragungsrate gewählt werden. Wert zwischen 300 und 230400 möglich. Standard = 9600 |

Data Bits |

Einstellung der Datenbits. Auswahl zwischen 7 bits und 8 bits. Standard = 8 bits |

Parity |

Hier kann die Parität für die Schnittstelle eingestellt werden. Standard = none |

Stop Bit |

Einstellung der Stop Bits. Standard = 1 bit |

Software Flow Control |

Kann ein oder ausgeschaltet werden. Standard = aus |

Include RMC |

Empfohlener Minimumdatensatz. Bei Auswahl wird das Minimum des GPS-Empfängers ausgegeben |

Include GSA |

Aktive Satelliten. Hier werden Informationen über PRN-Nummern der Satelliten ausgegeben, deren Signal zur Pos.-Bestimmung verwendet werden |

Include GGA |

Wichtigster Datensatz mit Zeit, Position, Höhe und Qualität der Messung |

Include GSV |

Sichtbare Satelliten. Liefert Informationen über Satelliten, die zurzeit möglicherweise empfangen werden können und Informationen zu deren Position, Signalstärke usw. Da pro Satz nur die Informationen von vier Satelliten übertragen werden können (Beschränkung auf 82 Zeichen), kann es bis zu drei solche Datensätze geben |

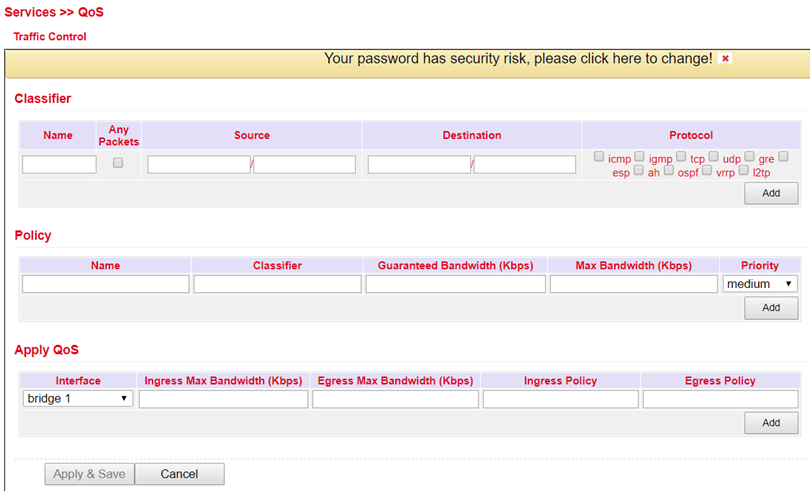

QoS¶

An dieser Stelle ist die Definition eines Quality of Service möglich. Wählen Sie Services > QoS.

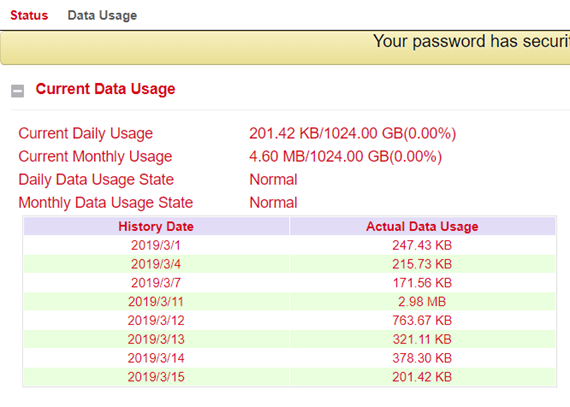

Data Usage¶

In diesem Bereich können Sie den Verbrauch Ihre Daten sehen, wenn Sie dies unter Data Usage konfiguriert haben. Wählen Sie Services > Data Usage.

Data Usage¶

Öffnen Sie das Menü unter Service > Data Usage und Data Usage. Setzen Sie nun den Haken bei Monitoring, um diesen Bereich zu aktivieren. Tragen Sie nun Ihre Daten ein.

Data Usage |

|

|---|---|

Monitoring |

Aktivieren Sie hier Ihre Datenverbrauchs-Anzeige |

Daily Limit |

Tragen Sie hier einen Richtwert für das Tageslimit ein. Angaben können in KB, MB oder GB gemacht werden. |

Start Hour |

Zeitpunkt zu der die Messung gestartet werden soll. |

When Over Daily Limit |

Hier können Sie eintragen was passieren soll, wenn das eingegebene Limit erreicht bzw. überschritten wird. Auswahlmöglichkeiten sind: Only Reporting Hier wird lediglich der Verbrauchswert angezeigt Stop Forward Hier wird der weitere Verbrauch von Daten gestoppt Shutdown Interface Hier wird das Interface ausgeschaltet |

Monthly Limit |

Tragen Sie hier einen Richtwert für das Monatslimit ein. Angaben können in MB oder GB gemacht werden. |

Start Day |

Wählen Sie hier den Tag aus an dem die Messung für das Monatslimit starten soll |

When Over Monthly Limit |

Hier können Sie eintragen was passieren soll, wenn das eingegebene Limit erreicht bzw. überschritten wird. Auswahlmöglichkeiten sind: Only Reporting Hier wird lediglich der Verbrauchswert angezeigt Stop Forward Hier wird der weitere Verbrauch von Daten gestoppt Shutdown Interface Hier wird das Interface ausgeschaltet |

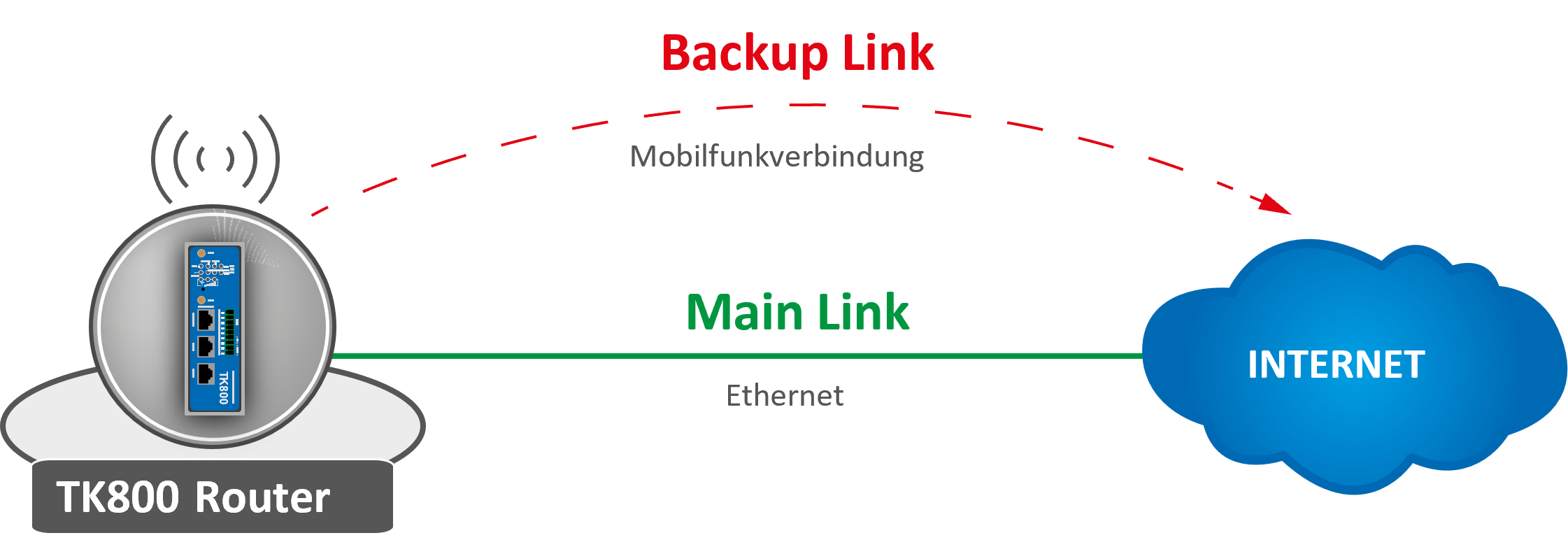

Link Backup¶

Mit dem TK800 ist es möglich, zwei verschiedene Internetverbindungen (kabelgebunden und Mobilfunk) zur Erhöhung der Erreichbarkeit zu nutzen.

Der Router überprüft dabei die primäre Internetverbindung periodisch und schaltet bei Ausfall automatisch auf die sekundäre Internetverbindung um. Sobald die primäre Internetverbindung wieder verfügbar ist, schaltet der Router wieder automatisch auf diese Verbindung um.

In diesem Beispiel wird eine kabelgebundene (Ethernet, DHCP) als primäre und Mobilfunk (4G LTE) als sekundäre Internetverbindung verwendet.

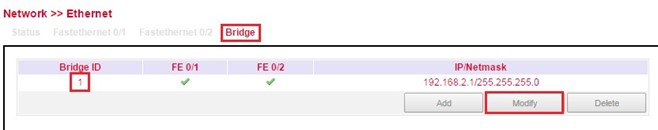

Konfigurieren eines WAN-Ports – Bridge modifizieren (nur TK8X2-X)

Voraussetzung für das Link Backup ist der Internetzugang über das Mobilfunknetz. Konfigurieren Sie also die Mobilfunkschnittstelle (Cellular) entsprechend, um eine Verbindung zum Internet herstellen zu können. Der Router ist für T-Mobile SIM-Karten vorkonfiguriert, hier sind also in der Regel keine Konfigurationsschritte nötig.

Beim TK8X2-X hängen die beiden Ethernet-Ports werkseitig über eine Bridge zusammen. Für die Konfiguration eines der Ports zum WAN-Port muss der entsprechende Port aus der Bridge ausgeschlossen werden.

Führen Sie dazu die folgenden Schritte aus:

Gehen Sie über den Unterpunkt Network auf den Unterpunkt Ethernet

Wählen Sie nun den Reiter Bridge

Klicken Sie hier in die Zeile mit der Bridge ID 1 und Bearbeiten Sie den Eintrag durch Klicken auf Modify

Entfernen Sie den Haken für das Interface FE 0/1 und bestätigen Sie die Änderung mit Apply & Save

Konfigurieren eines WAN-Ports

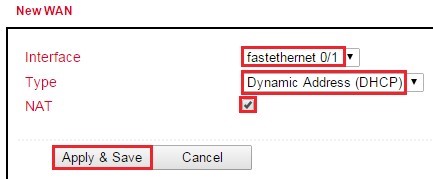

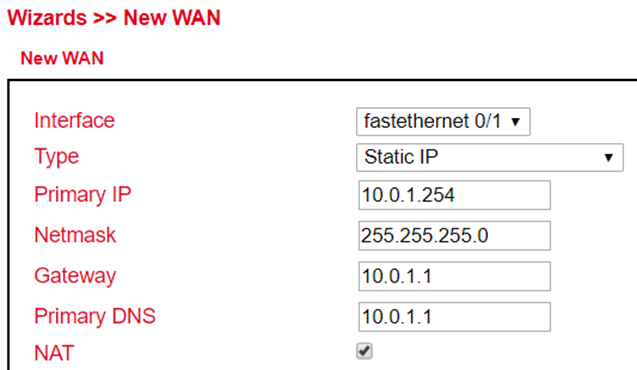

In dieser Anleitung wird der Port FE 0/1 als WAN-Port definiert. Hierfür wird der Wizard New WAN verwendet.

Im Menü Wizard kann über den Unterpunkt New WAN ein neuer WAN-Port konfiguriert werden

als Interface wird der gerade von der Bridge gelöste Ethernet-Port (FE 0/1) angegeben, exemplarisch wird außerdem DHCP für den Port verwendet

NAT muss aktiviert werden, wenn die angeschlossenen Geräte eine Verbindung ins Internet aufbauen sollen

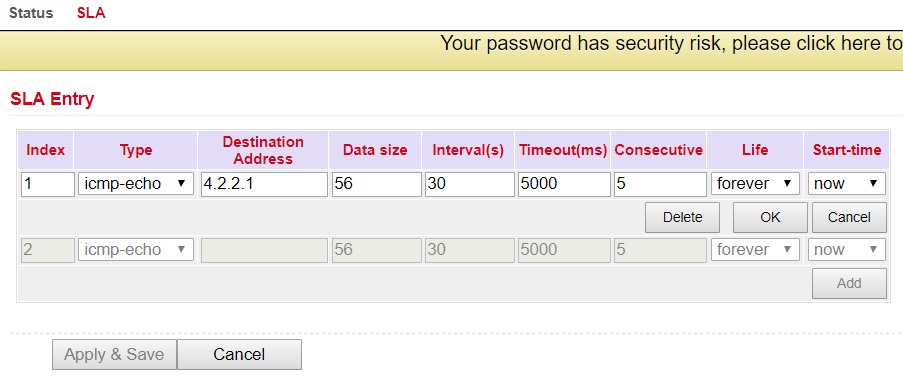

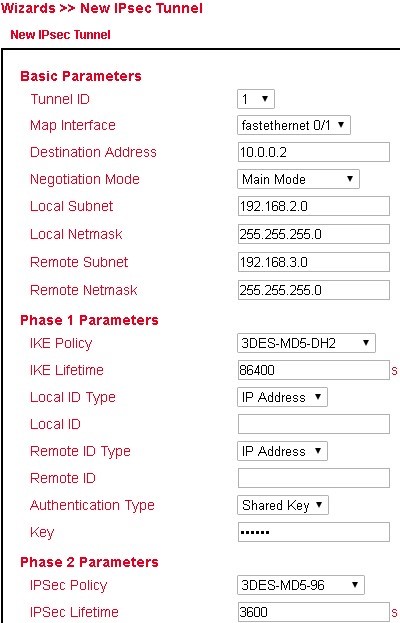

im nächsten Schritt wird das ICMP-Programm (SLA) konfiguriert

unter IP Addresse (Destination Address) sollte eine pingbare IP-Adresse mit hoher Verfügbarkeit eingetragen werden (Anm.: In diesem Beispiel wurde 4.2.2.1 eingetragen, da diese Adresse eine sehr hohe Verfügbarkeit vorweist.)

alle weiteren Daten können aus dem Beispiel übernommen werden

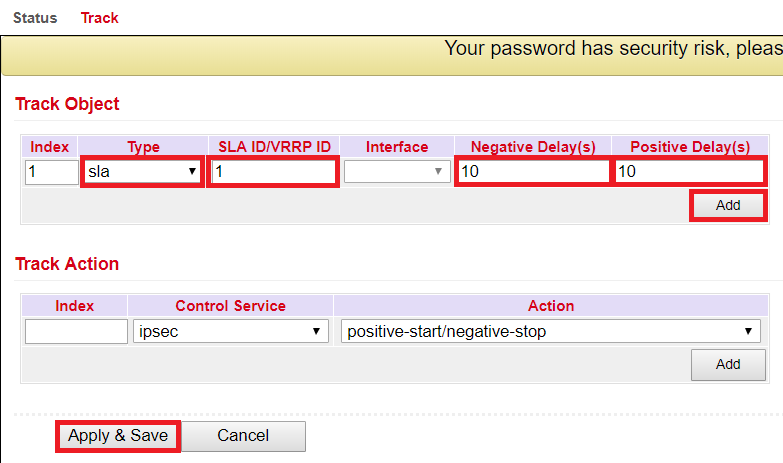

das soeben erstellte SLA-Programm wird mit Hilfe des Trackings überwacht, um eine Unterbrechung der Hauptleitung registrieren zu können

konfiguriert wird dies wie im folgenden Beispiel

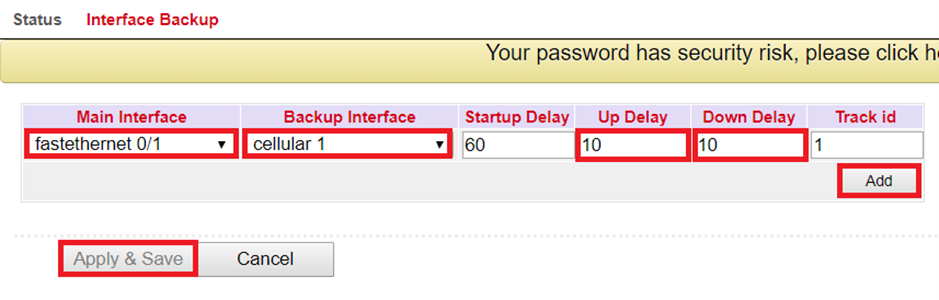

um zu definieren, welche als Haupt- und welche als Backup-Leitung fungiert, wird das Interface Backup eingerichtet

konfiguriert wird dies wie im folgenden Beispiel

Beschreibung der Konfigurationselemente:

Main Interface |

primäre Leitung, die überwacht werden soll |

|---|---|

Backup Interface |

sekundäre Leitung, auf die bei Ausfall der Primärleitung zurückgegriffen wird |

Startup Delay |

Einschaltverzögerung der Interfaceüberwachung |

Up Delay |

Umschaltverzögerung |

Down Delay |

Umschaltverzögerung |

Track ID |

Verweis auf ICMP-Überwachung |

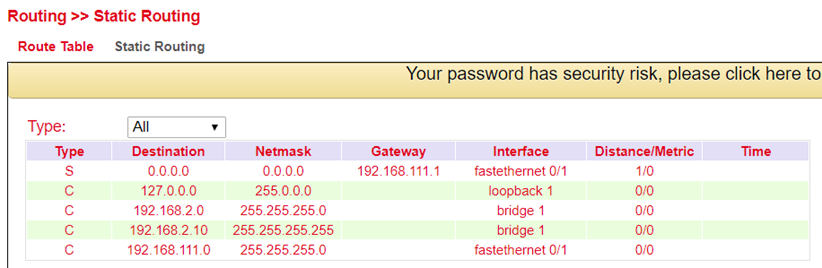

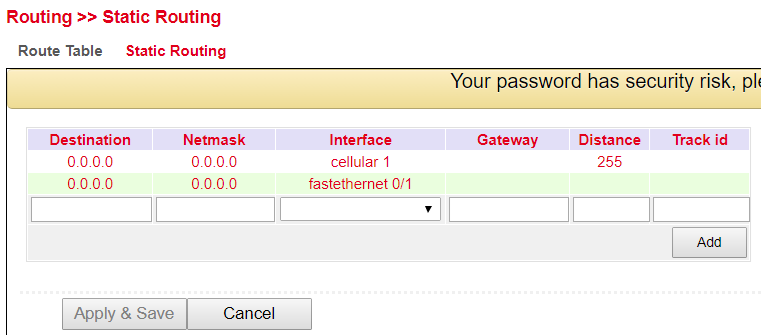

Im letzten Schritt werden die Routingeinträge wie im folgenden Beispiel angelegt bzw. angepasst. Wichtig ist, dass die Distance der Hauptleitung (hier: FE 0/1) einen kleineren Wert hat, als die der Backup-Leitung. Mit der TrackID wird die Hauptleitung an die ICMP-Überwachung gebunden, die im vorherigen Schritt erstellt wurde Beschreibung der Konfigurationselemente:

Destination |

Zieladresse, wohin geroutet werden soll |

|---|---|

Netmask |

zur Zieladresse gehörige Subnetzmaske |

Interface |

Interface, über das gesendet werden soll |

Gateway |

IP-Adresse, über die gesendet werden soll |

Distance |

Präferenz/Kosten der Route |

Track ID |

Verweis auf ICMP-Überwachung |

Hauptleitung funktioniert (Internetverbindung über WAN)

Wenn die Hauptleitung funktioniert und eine Internetverbindung darüber aufgebaut ist, lässt sich folgendes nachvollziehen:

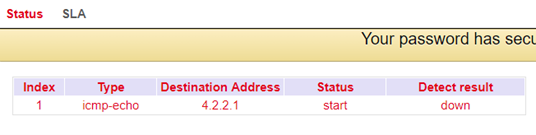

SLA-Status

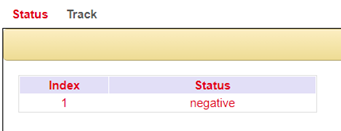

Track-Status

Status der Mobilfunkverbindung

Status der WAN-Verbindung (Ethernet)

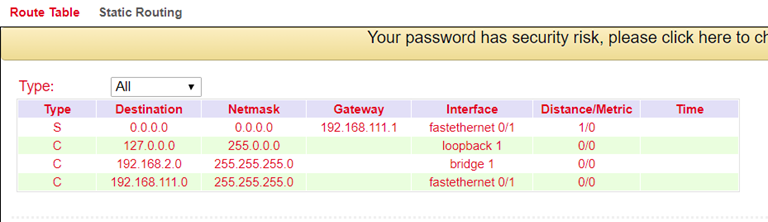

Routing-Tabelle

Hauptleitung funktioniert nicht (Internetverbindung über Mobilfunk)

Wenn die Hauptleitung nicht funktioniert und eine Internetverbindung über das Mobilfunkinterface (Cellular) aufgebaut ist, lässt sich folgendes nachvollziehen:

SLA-Status

Track-Status

Status der Mobilfunkverbindung

Routing-Tabelle

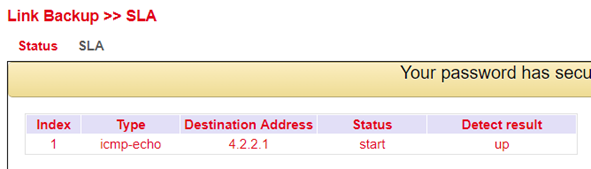

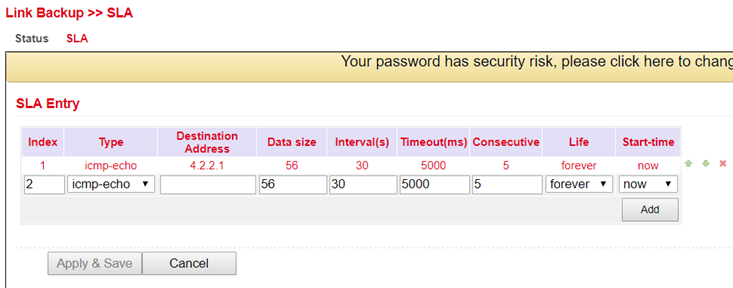

SLA¶

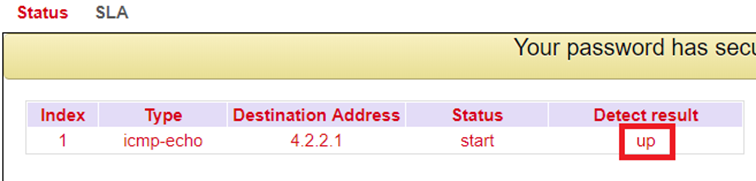

Das SLA-Monitoring überwacht die Verbindungen zu Gegenstellen innerhalb einer Netzwerkstruktur. Ping-Tests zu definierten Zielen geben Aufschluss über die Verfügbarkeit der Peers und zeigen im Status den Zustand der Leitung an (up oder down).

Status¶

Der SLA Status zeigt an, ob der Pingversuch erfolgreich (Detect result up) oder nicht erfolgreich ist (Detect result down).

SLA Konfiguration¶

Tragen Sie unter Link Backup > SLA > SLA die gewünschten Daten ein, um den Status der Leitung zu überwachen.

Parameter |

Bedeutung |

|---|---|

Index |

Frei wählbar, dient zur Identifizierung des Eintrags. |

Type |

icmp-echo, ein einfacher Ping zur Prüfung der Verbindung. |

Destination Address |

Die Adresse, die angepingt wird. Sie sollte nach Möglichkeit hochverfügbar sein, z.B. ein Google-DNS-Server (8.8.8.8). |

Data size |

Die Paketgröße eines Pings, üblicherweise 56 Byte. |

Interval(s) |

Das Zeitintervall in Sekunden, in dem der Ping ausgeführt wird. |

Timeout(ms) |

Timeout für einen Ping. |

Consecutive |

Anzahl der Wiederholungen, bei einem fehlgeschlagenen ping. |

Life |

forever, der Ping soll immer ausgeführt werden. |

Start-time |

now, die Überprüfung soll sofort starten. |

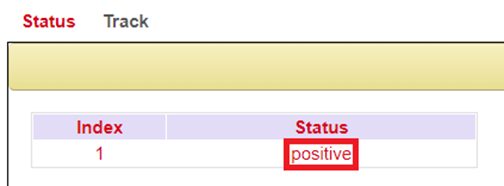

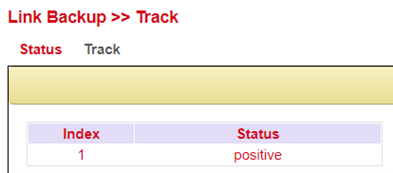

Track¶

Status¶

Zeigt den Track-Status an, positive bedeutet, dass der Pingversuch erfolgreich oder das Interface mit dem Internet verbunden ist. Sie können den Status Track über Link Backup > Track > Status einsehen, wenn dieser konfiguriert wurde.

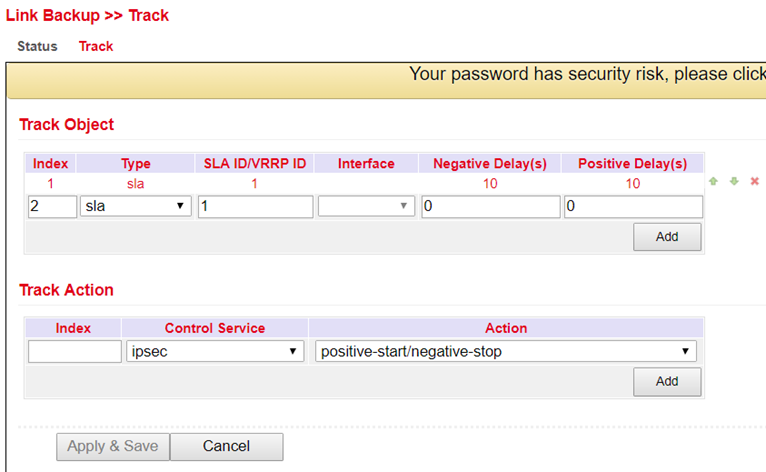

Track Konfiguration¶

Richten Sie unter Link Backup > Track > Track Ihr Track Objekt ein.

Parameter |

Bedeutung |

|---|---|

Index |

Frei wählbar. Dient zu Identifizierung des Eintrags. |

Type |

sla oder interface. |

SLA ID |

Index, der SLA die zuvor angelegt wurde. |

Interface |

Wird bei sla nicht verwendet. |

Negative Delay(s) |

Verzögerung beim Wechsel auf das Backup-Interface, wenn die Internetverbindung auf dem Main-Interface wegfällt. |

Positive Delay(s) |

Verzögerung beim Wechsel auf das Main-Interface, wenn die Internetverbindung wieder verfügbar ist. |

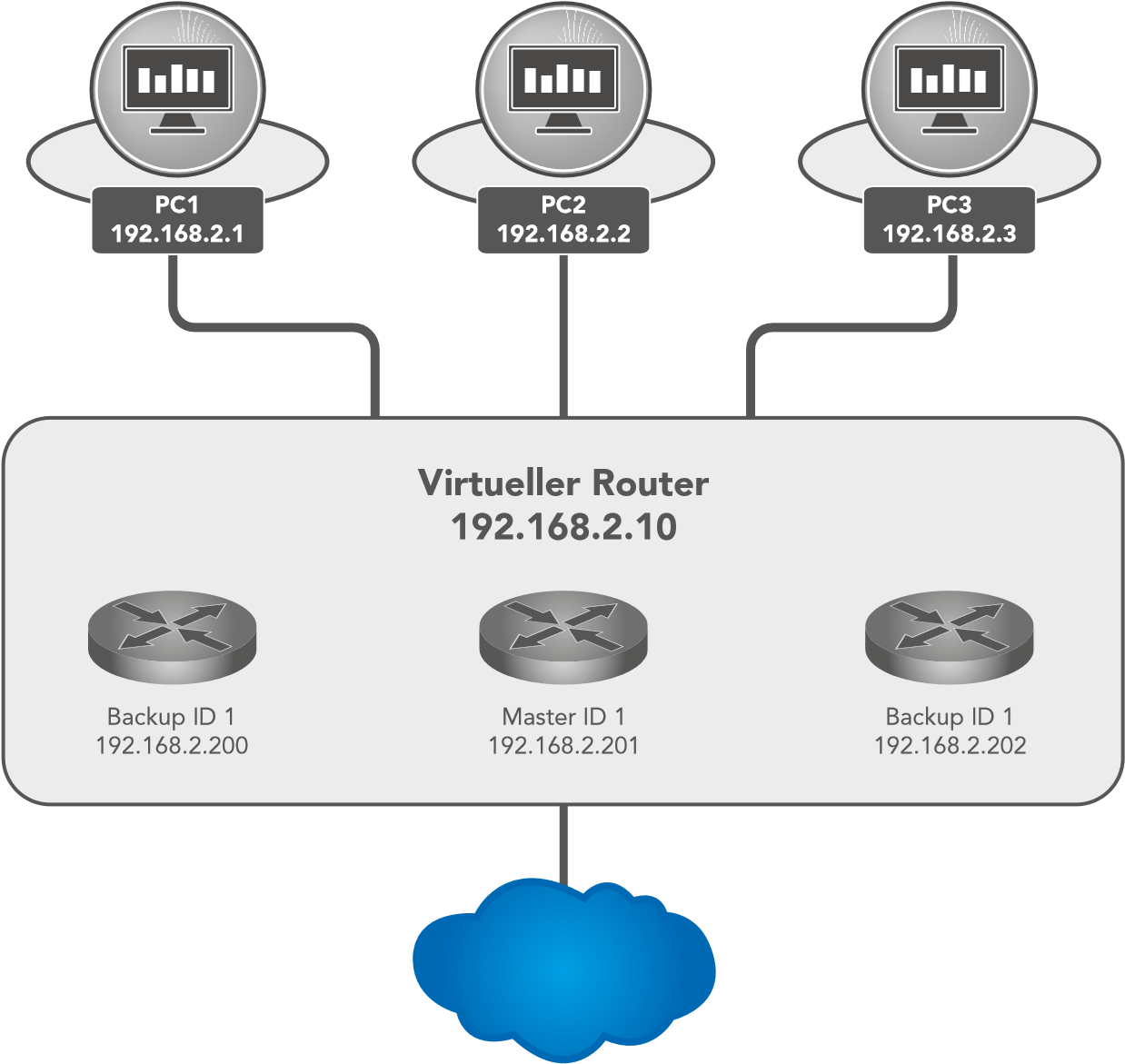

VRRP¶

In einem Netzwerk haben alle Teilnehmer ein gemeinsames Gateway zur Kommunikation mit anderen Netzwerken. Wenn dieses Gateway ausfällt, so ist die Kommunikation mit anderen Netzen (und dem Internet) nicht mehr möglich.

Aus diesem Grund gibt es das Virtual Router Redundancy Protocol (VRRP). Dieses ermöglicht es mehrere Router (Gateways) parallel zu betreiben, wobei jedoch immer nur einer aktiv (Master) ist. Die anderen Router dienen als Backup, sollte der Master ausfallen. Dabei stellen alle Router gemeinsam einen virtuellen Router dar. Innerhalb dieses virtuellen Routers regelt dann VRRP die Kommunikation, sodass bei einem Ausfall des Masters sofort ein Backup-Router zum neuen Master wird und somit zum neuen Gateway für das Netzwerk.

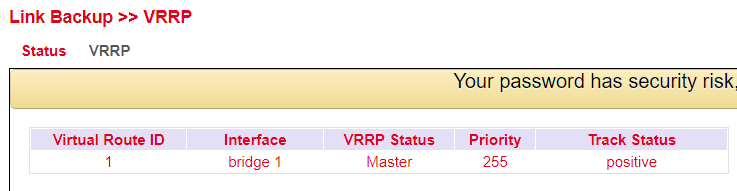

VRRP Status¶

Zeigt den Status des VRRP an. Die Einzelheiten entnehmen Sie bitte der Beschreibung.

Parameter |

Beschreibung |

|---|---|

Virtual Route ID |

Zeigt die Router-Gruppe an, in der der Router sich befindet |

Interface |

Zeigt das LAN interface an |

VRRP Status |

Gibt den aktuellen Status an, Master oder Backup |

Priority |

Zeigt die Priorität des Routers an |

Track Status |

Zeigt an, ob der Verbindungscheck erfolgreich ist |

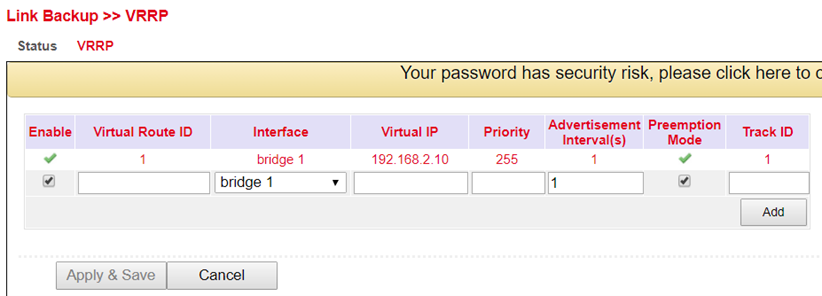

VRRP Configuration¶

Parameter |

Beschreibung |

|---|---|

Enable |

Schaltet die Konfiguration ein oder aus |

Virtual Route ID |

Frei wählbar, gibt die Virtuelle Router Gruppe an. Muss bei allen Routern innerhalb der Gruppe identisch sein |

Interface |

Das LAN Interface |

Virtual IP |

Die virtuelle Router IP, muss bei allen Routern innerhalb der gleichen Gruppe identisch sein |

Priority |

0-254 je höher, desto stärker. Der höchste Wert innerhalb der Gruppe wird automatisch zum Master. |

Advertisement Interval(s) |

Check-Zeit innerhalb der Gruppe um herauszufinden wer Master ist. |

Preemption Mode |

Wenn eingeschaltet, dann schaut der Router automatisch ob die Priorität höher ist als die des aktuellen Masters. Wenn dem so ist, dann veranlasst er, dass er selbst zum Master wird und der aktuelle Master zum Backup-Router wird. |

Track ID |

Zuvor angelegte Track zum Verbindungscheck |

VRRP Beispiel:

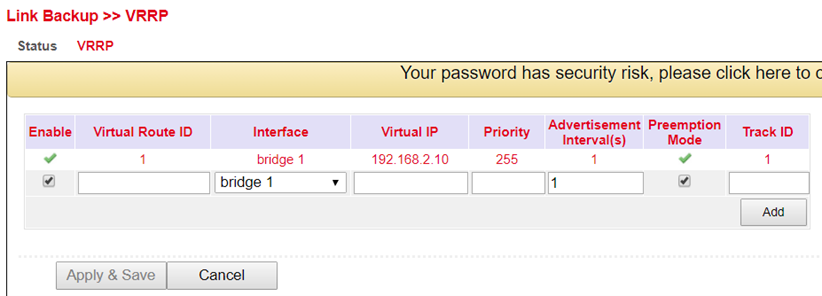

Zunächst richten Sie unter Link Backup > SLA eine neue SLA ein und danach unter Link Backup > Track einen Track. Anschließend konfigurieren Sie Router A über Link Backup > VRRP > VRRP sowie in Abbildung 1 gezeigt.

Abbildung 1 (Interface kann je nach Routermodell abweichen)¶

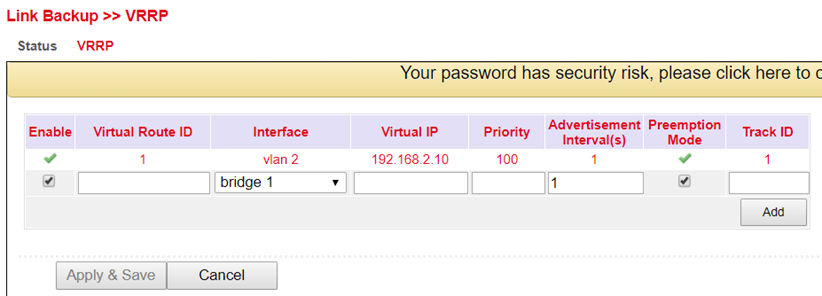

Nun können Sie Router B wie in Abbildung 2 konfigurieren.

Abbildung 2 (Interface kann je nach Routermodell abweichen)¶

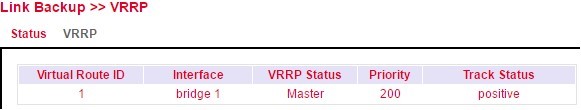

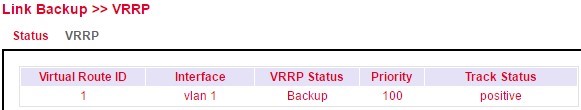

Wenn Sie jetzt die Statusseite von VRRP aufrufen (Link Backup > VRRP > Status) sollten Sie folgendes auf den Routern sehen:

Router A¶

Router B¶

Interface Backup¶

Hier können Sie ein Backup der Interfaces Ihres Routers erstellen. Fällt ein Interface aus, übernimmt das andere Interface die Funktionen. Zu erreichen unter Link Backup > Interface Backup.

Interface Backup Konfiguration¶

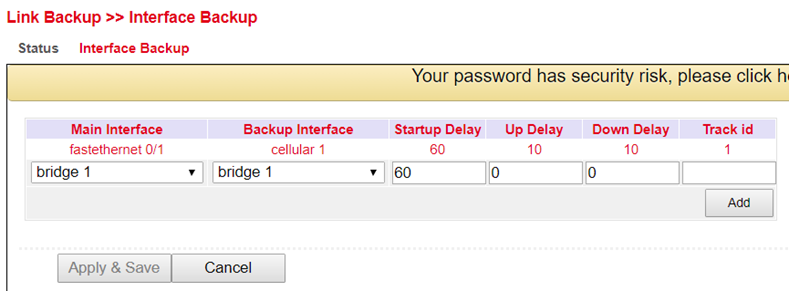

Unter Link Backup > Interface Backup und Interface Backup können Sie definieren, welches Interface das Haupt-Interface und welches das Backup-Interface sein soll.

Parameter |

Bedeutung |

|---|---|

Main Interface |

Hier wird das Maininterface definiert. |

Backup Interface |

Hier wird das Backupinterface definiert. |

Startup Delay |

Verzögerung in Sekunden beim Systemstart. |

Up Delay |

Verzögerung beim Wechsel vom Backup Interface auf das Maininterface. |

Down Delay |

Verzögerung beim Wechsel vom Maininterface auf das Backupinterface. |

Track ID |

Der Trackindex, von dem zuvor angelegten Trackeintrag. |

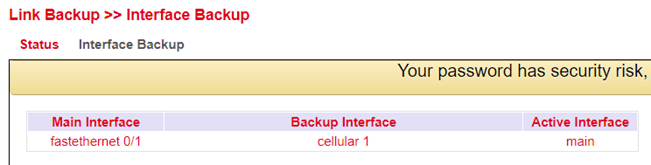

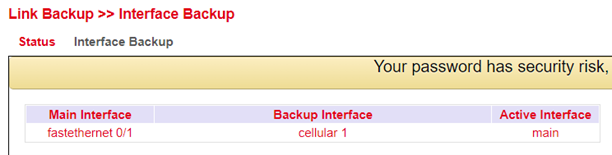

Interface Backup Status¶

Auf der Status-Seite sieht man, welche Interfaces als Main und Backup definiert wurden. Außerdem ist zu erkennen, welches Interface gerade aktiv ist (Active Interface main).

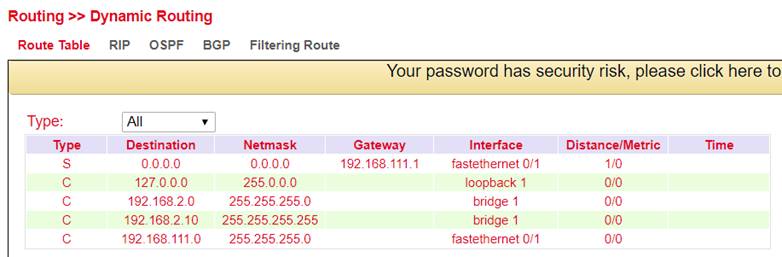

Routing¶

Routing ist ein Oberbegriff für den von Routern geregelten Transportweg von Datenpaketen zwischen verschiedenen Netzwerken. Im Internet können die Datenpakete dabei durchaus vollkommen verschiedene Wege nehmen, da es im Internet keine direkten Verbindungen zwischen Rechnern gibt. Das Ziel der Daten ist im so genannten Header enthalten. Erst beim Empfänger werden die Datenpakete wieder korrekt zusammengesetzt. Durch das Routing kann der Datenverkehr sehr flexibel und ausfallsicher erfolgen.

Static Routing¶

Statisches Routing (Static Routing) basiert, wie der Name schon sagt, auf einer festen Vorgabe des Weges zwischen zwei beliebigen Endsystemen. Die Vorgabe wird bei der Installation eines Netzwerks getroffen und in der Regel als feste Routingtabelle im Router gespeichert. Die Endgeräte sind jeweils einem Router zugeordnet, über den sie erreichbar sind und andere Ziele erreichen können. Zu erreichen unter Routing > Static Routing.

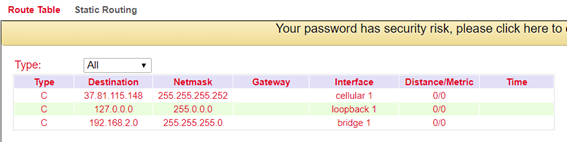

Route Table¶

Die Routing Tabelle findet man in der Navigation unter: Routing > Static Routing > Routing Table und Routing > Dynamic Routing > Routing Table

Parameter |

Beschreibung |

|---|---|

Type |

C = Connected / direkt verbundene Route, Sie werden automatisch in eine Routingtabelle übernommen, wenn ein Interface mit einer IP-Adresse konfiguriert wird S = Static Route / manuell vom Administrator eingetragene Route R = RIP (Routing Information Protocol) / dynamische Route durch RIP hinzugefügt O = OSPF (Open Shortest Path First) / dynamische Route durch OSPF hinzugefügt |

Destination |

Das Ziel ist der Zielhost, die Subnetzadresse, die Netzwerkadresse oder die Standardroute. Das Ziel für eine Standardroute ist 0.0.0.0. |

Netmask |

Die Netzwerkmaske wird zusammen mit dem Ziel verwendet, um zu bestimmen, wann eine Route verwendet wird. Eine Hostroute hat beispielsweise die Maske 255.255.255.255, eine Standardroute die Maske 0.0.0.0, und eine Subnetz- oder Netzwerkroute hat eine Maske zwischen diesen beiden Werten. |

Gateway |

Das Gateway ist die IP-Adresse des nächsten Routers, an den ein Paket gesendet werden muss. |

Interface |

Das Interface ist die Netzwerk-Schnittstelle, die verwendet werden soll, um zum nächsten Router zu gelangen. Cellular 1 = Funkschnittstelle GSM Loopback 1 = interne Loopback Adresse (Schleifenschaltung) FastEthernet 0/1 = Netzwerkport FastEthernet 0/1 auf dem Router VLAN 1 = Netzwerkports, welche dem VLAN 1 zugeordnet sind. |

Distance/ Metric |

Distance/Metrik ist die Priorität der Route. Wenn mehrere Routen zum selben Ziel führen, gilt die Route mit der niedrigsten Metrik als beste Route. |

Time |

Zeit |

Static Routing¶

Statische Routen werden in der Navigation unter Routing > Static Routing > Static Routing eingerichtet. Normalerweise muss keine statische Route eingetragen werden. Der Router trägt die Routen durch Änderungen in der Konfiguration selber ein.

Parameter |

Beschreibung |

|---|---|

Destination |

Das Ziel ist der Zielhost, die Subnetzadresse, die Netzwerkadresse oder die Standardroute. Das Ziel für eine Standardroute ist 0.0.0.0. |

Netmask |

Die Netzwerkmaske wird zusammen mit dem Ziel verwendet, um zu bestimmen, wann eine Route verwendet wird. Eine Hostroute hat beispielsweise die Maske 255.255.255.255, eine Standardroute die Maske 0.0.0.0, und eine Subnetz- oder Netzwerkroute hat eine Maske zwischen diesen beiden Werten. |

Interface |

Das Interface ist die Netzwerk-Schnittstelle, die verwendet werden soll, um zum nächsten Router zu gelangen. cellular 1 = Funkschnittstelle GSM fastethernet 0/1 = Netzwerkport FastEthernet 0/1 auf dem Router VLAN 1 = Netzwerkports, welche dem VLAN 1 zugeordnet sind. bridge 1 = bei TK8X5-EXW und TK8X2 |

Gateway |

Das Gateway ist die IP-Adresse des nächsten Routers, an den ein Paket gesendet werden muss. |

Distance |

Distance/Metrik ist die Priorität der Route. Wenn mehrere Routen zum selben Ziel führen, gilt die Route mit der niedrigsten Metrik als beste Route. |

Track id |

Track index oder Identifikationsnummer |

Dynamic Routing¶

Dynamisches Routing wird eingesetzt, um Routen automatisch vom eingesetzten Routingprotokoll steuern zu lassen. Der Vorteil des dynamischen Routings gegenüber dem statischen Routing liegt darin, dass die Wegwahl dynamisch, also bei laufendem Betrieb erfolgt. Routen werden vom Algorithmus des Routingprotokolls automatisch gelernt und gesetzt.

Route Table¶

Die Routing Tabelle findet man in der Navigation unter:

Routing > Dynamic Routing > Routing Table¶

Parameter Beschreibung siehe Route Table

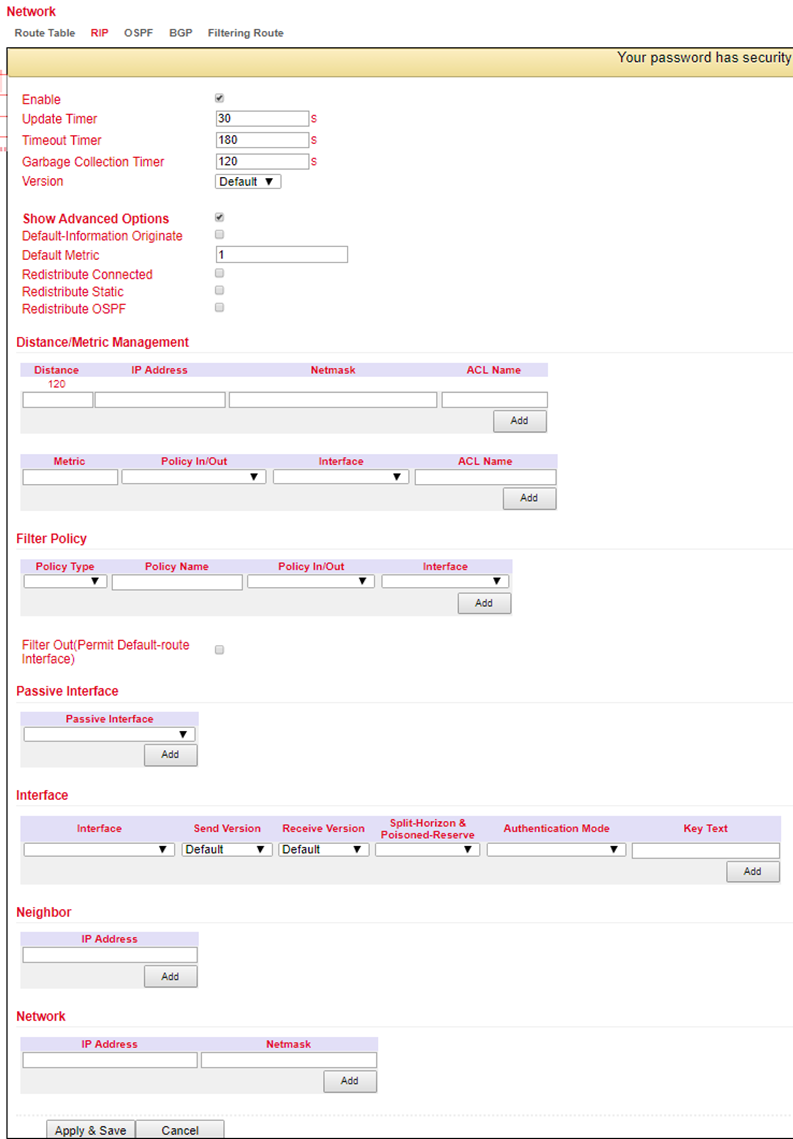

RIP¶

RIP (Routing Information Protocol) ist ein dynamisches Routing Protokoll, welches mit Distance-Vector-Algorithmus arbeitet. RIP erlernt von anderen Routern dynamische Routing Adressen und legt diese in seinen Routingtabellen ab. Dabei werden die Entfernung und Kosten zu anderen Netzwerken aus der Sicht des Routers in Relation gesetzt und der kostengünstigste Weg zum Zielnetzwerk mit in die Routingtabellen angegeben. Aufgrund dieser Informationen kann der günstigste und kürzeste Weg zum Zielnetzwerk bestimmt und genommen werden. 15 Hops sind die maximale Entfernung, die ein Weg zum Zielnetzwerk beim RIP betragen darf.

Im Menü Routing > Dynamic Routing > RIP können Sie folgende Einstellungen vornehmen:

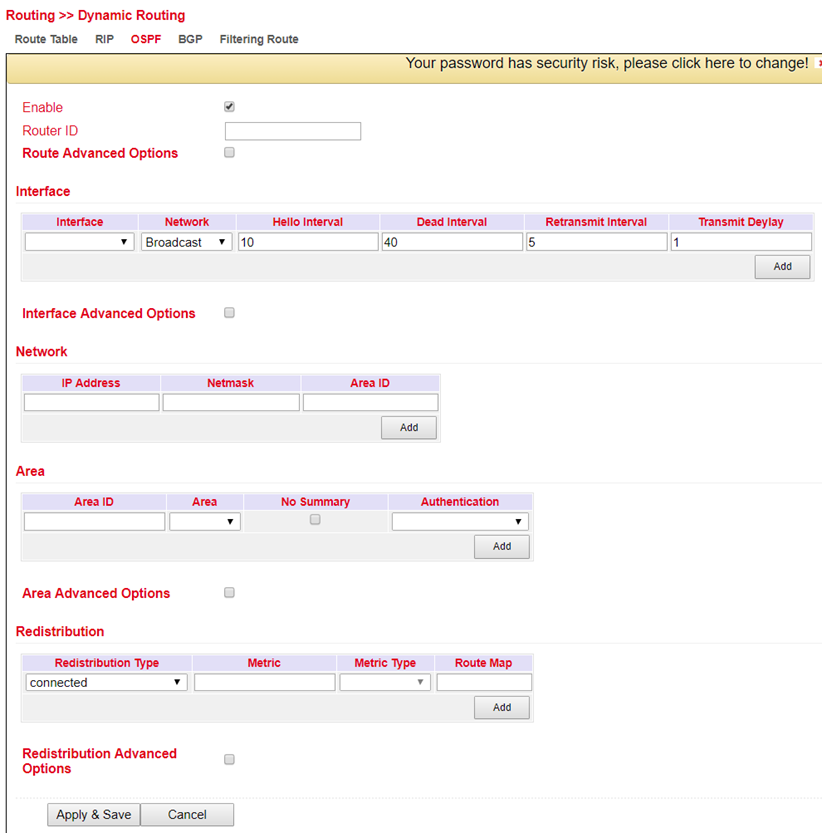

OSPF¶

OSPF (Open Shortest Path First) ist ein dynamisches Routing Protokoll, welches beschreibt wie Router untereinander die Verfügbarkeit von Verbindungswegen zwischen Datennetzen propagieren. Es unterstützt hierarchische Netzstrukturen und im Gegensatz zu RIP mehrere gleichzeitige Verbindungswege gleicher Kosten zu einem Teilnetz. Es ist in der Lage, den auftretenden Datenverkehr über verschiedene Verbindungswege zu übertragen. Das OSPF-Protokoll ist besonders schnell in Bezug auf Veränderungen in der Netzwerktopologie und zeichnet sich durch eine sparsame Nutzung der Bandbreite beim Erstellen neuer Routingtabellen aus.

Im Menü Routing > Dynamic Routing > OSPF können folgende Einstellungen vorgenommen werden:

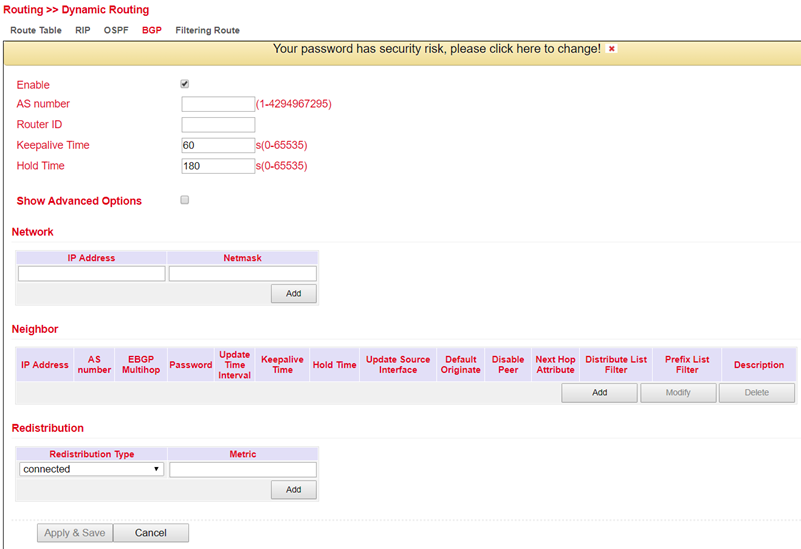

BGP¶

Das Border Gateway Protocol (BGP) ist das im Internet eingesetzte Routingprotokoll und verbindet autonome Systeme (AS) miteinander. Diese autonomen Systeme werden in der Regel von Internetdienstanbietern gebildet. BGP wird allgemein als Exterior-Gateway-Protokoll (EGP) und Pfadvektorprotokoll bezeichnet und verwendet für Routing-Entscheidungen sowohl strategische wie auch technisch-metrische Kriterien, wobei in der Praxis meist betriebswirtschaftliche Aspekte berücksichtigt werden. Innerhalb autonomer Systeme kommen Interior Gateway Protokolle (IGP) wie z.B. OSPF zum Einsatz.

Im Menü Routing > Dynamic Routing > BGP können für BGP die folgenden Einstellungen vorgenommen werden:

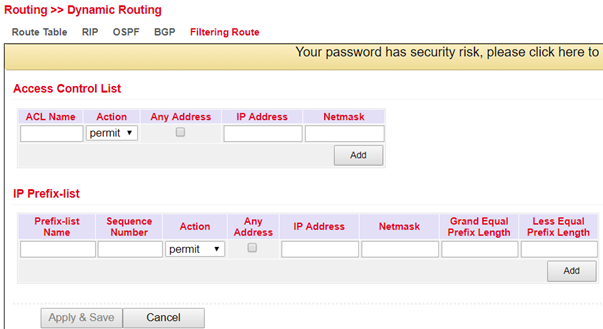

Filtering Route¶

Im Menü Routing > Dynamic Routing > Filtering Route können Sie folgende Einstellungen vornehmen:

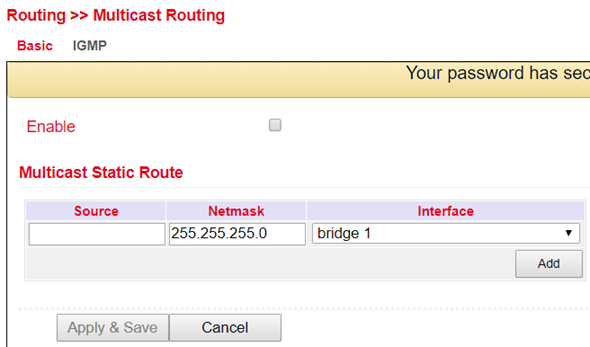

Multicast Routing¶

Das Internet Group Management Protocol (IGMP) basiert auf dem Internet Protocol (IP) und ermöglicht IPv4-Multicasting (Gruppenkommunikation) im Internet. IP-Multicasting ist die Verteilung von IP-Paketen unter einer IP-Adresse an mehrere Stationen gleichzeitig.

Basic¶

Im Menü Routing > Multicast Routing > Basic können die folgenden Einstellungen vorgenommen werden:

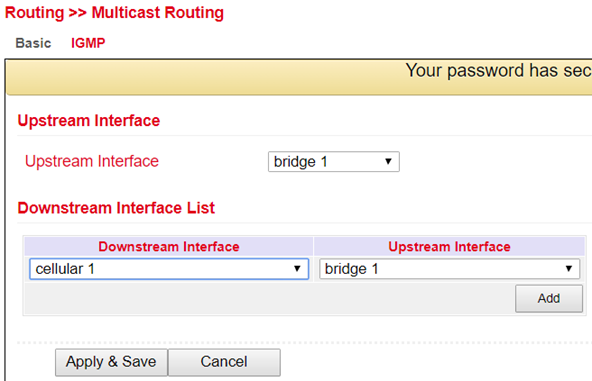

IGMP¶

Beim Upstream Interface wird die Schnittstelle ausgewählt, über welche der Multicast verbreitet werden soll.

Bei der Downstream Interface List werden die Schnittstellen für das Down- und Upstream Interface aus dem Drop-Down Menü ausgewählt.

Die Interfaces können je nach Modell abweichen.

Firewall¶

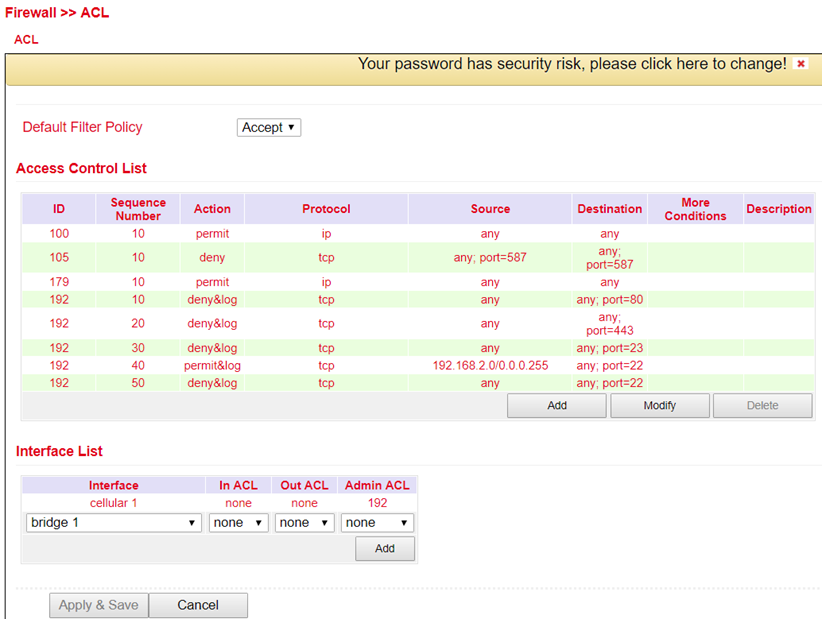

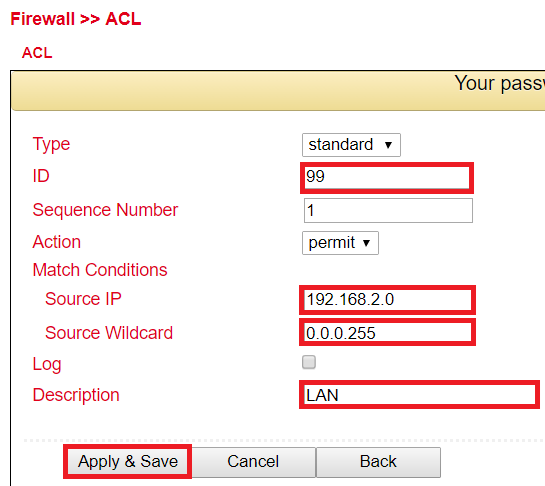

ACL¶

Die ACL (Access Control List) ist eine Zugriffskontrollliste, um die Nutzung und die Administration zu kontrollieren. Durch die ACL wird festgelegt, welche Rechner oder Netze auf den Router oder Netze hinter dem Router zugreifen können. Bei der ACL werden ein- und ausgehende Datenpakete analysiert und gemäß dem ACL Regelwerk verwaltet.

ACL Regeln lassen sich auf Quell- und Ziel IP-Adressen, TCP und UDP Port Nummern, etc. erstellen, um die Zugriffe zu steuern.

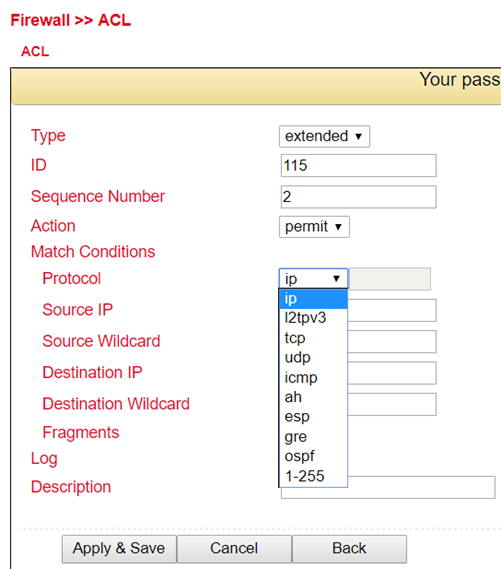

Hier ist eine Übersicht der vorhandenen ACL Regeln. Um eine neue ACL zu erstellen muss man auf Add klicken.

Standard ACL kann jegliche Kommunikation von einem Netzwerk oder zu einem Netzwerk erlauben oder blockieren oder auch die gesamte Kommunikation verbieten.

Extended ACL bietet erweiterte Einstellmöglichkeiten für Quell und Ziel Netzwerke innerhalb einer ACL. Es können Protokolle aus verschiedenen Ebenen gewählt werden. Somit kann man gezielt einzelne Dienste wie Web (http), FTP, Telnet etc. erlauben oder verbieten.

Parameter |

Beschreibung |

|---|---|

Type |

extended oder standard |

ID |

ID 100 ist standardmäßig vorkonfiguriert. Weitere IDs können frei konfiguriert werden. |

Action |

Permit = Erlauben / Deny = Verbieten |

Protocol |

Protokolle, die zur Verfügung stehen |

Source IP |

Quell IP-Adresse oder Netzwerk z.B. 192.168.2.0 |

Source Wildcard |

Quell Wildcard ist die Wildcard-Adresse des Subnetzes. Z.B. bei der Subnetzmaske 255.255.255.0 ist die Wildcard Adresse 0.0.0.255 |

Destination IP |

Ziel IP Adresse oder Netzwerk z.B. 172.16.0.0 |

Destination Wildcard |

Ziel Wildcard ist die Wildcard-Adresse des Ziel Subnetzes z.B. bei der Subnetzmaske 255.255.0.0 ist die Wildcard Adresse 0.0.255.255 |

Description |

Text Beschreibungsfeld für die ACL |

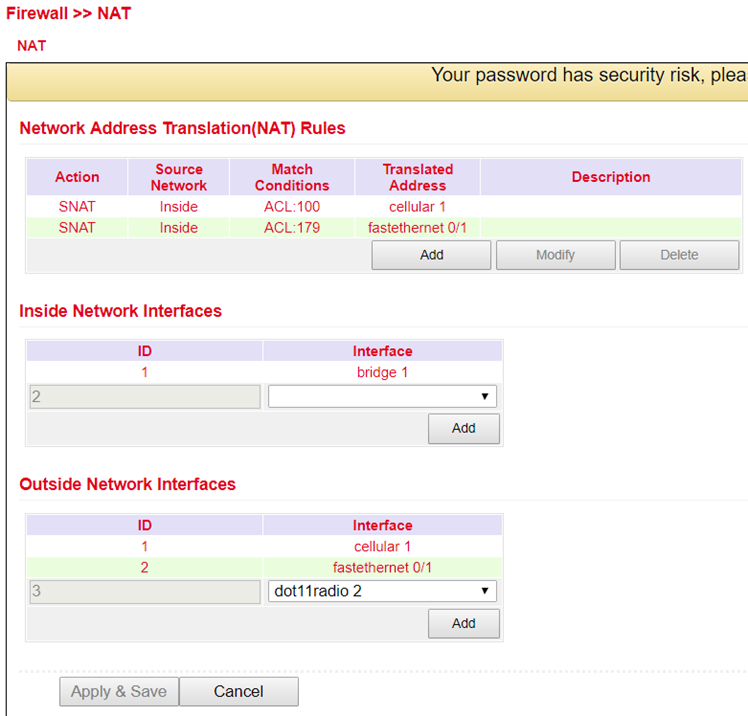

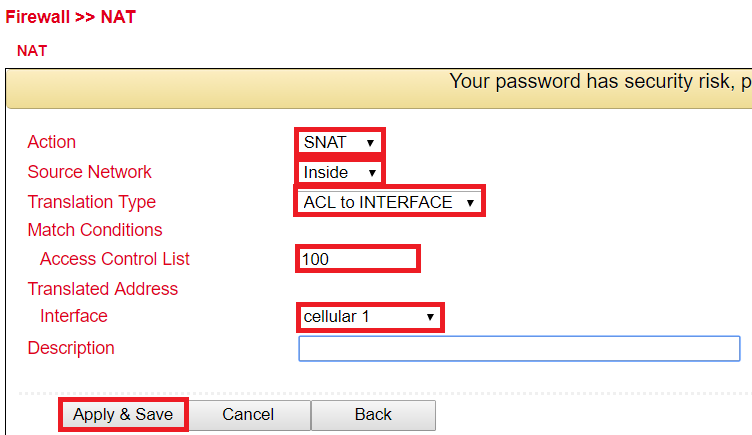

NAT¶

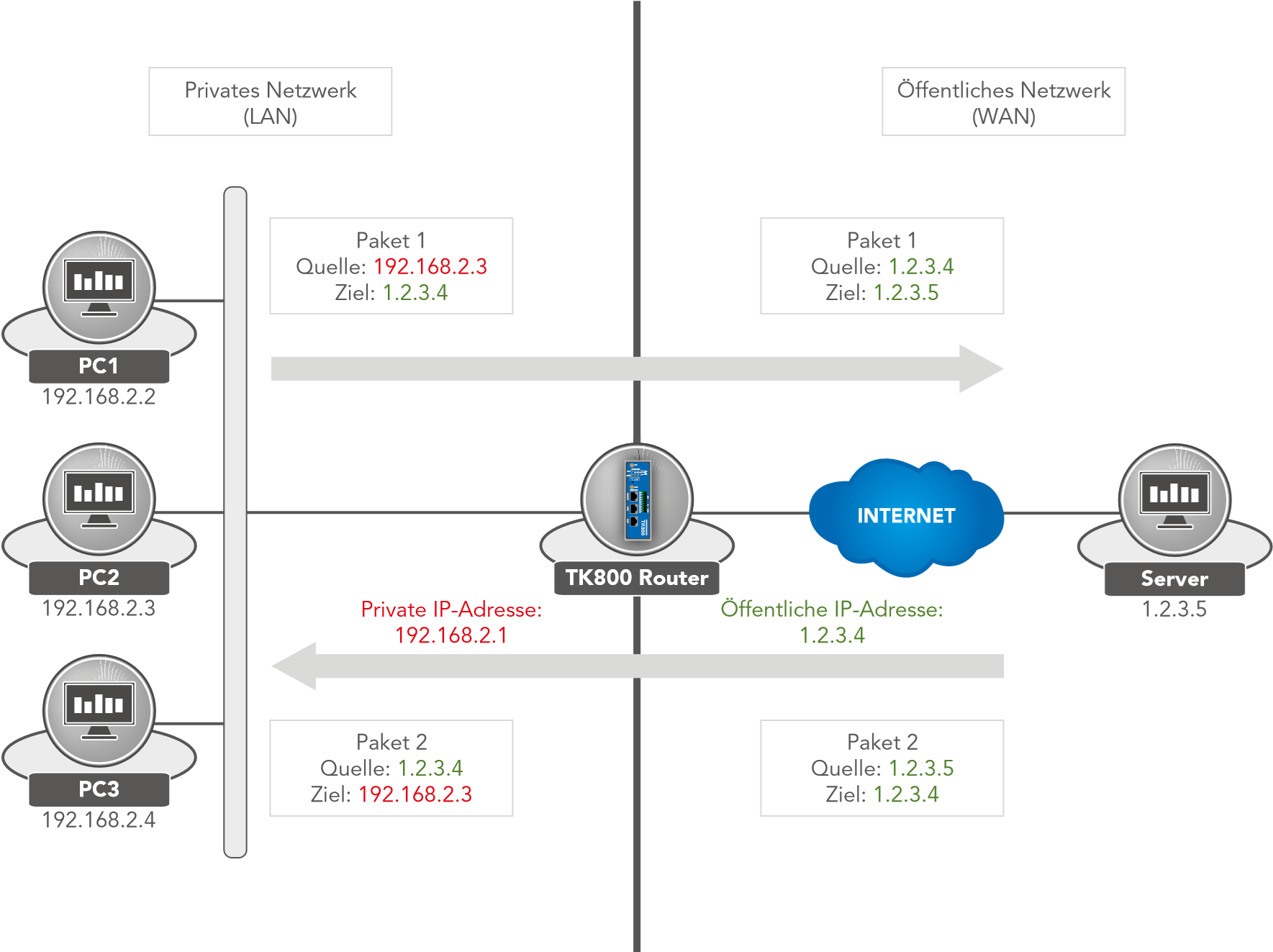

Network Address Translation (NAT)¶

Network Address Translation (NAT) ist in Rechnernetzen der Sammelbegriff für Verfahren, die automatisiert Adressinformationen in Datenpaketen durch andere ersetzen, um verschiedene Netze zu verbinden. Daher kommen sie typischerweise auf Routern zum Einsatz.

Verwendung von Source-NAT¶

Es ermöglicht Geräten mit privaten Netzwerkadressen, eine Verbindung ins Internet aufzubauen. Private IP-Adressen können üblicherweise nicht vom Provider geroutet werden, daher müssen diese in eine öffentliche, routbare IP-Adresse übersetzt werden. Der TK800 hat diese Funktion implementiert, wodurch eine Kommunikation zwischen verschiedenen Netzen ermöglicht wird. Außerdem findet sich im NAT ein relevanter Sicherheitsaspekt, da eine öffentliche IP-Adresse nicht auf die dazugehörige private IP-Adresse zurückgeführt werden kann. Diese Funktion ist beim TK800 Router werksseitig konfiguriert.

Verwendung von Destination-NAT¶

Dies wird eingesetzt, um Serverdienste, die auf Computern betrieben werden, unter einer einzigen IP-Adresse anzubieten. Häufig wird es als Port-Mapping oder Port-Forwarding bezeichnet. Diese Funktion muss beim TK800 explizit eingerichtet werden.

Verwendung von 1:1-NAT¶

Eine Sonderform von Destination-NAT ist 1:1-NAT. Es wird zum Beispiel verwendet, wenn eine zentrale Stelle mittels VPN auf unterschiedliche Standorte zugreifen möchte, welche alle mit dergleichen IP-Netzwerkadressen konfiguriert sind. Dies ist in Maschinen-Netzen häufig anzutreffen.

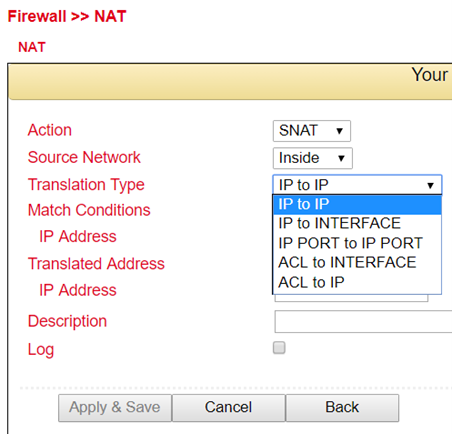

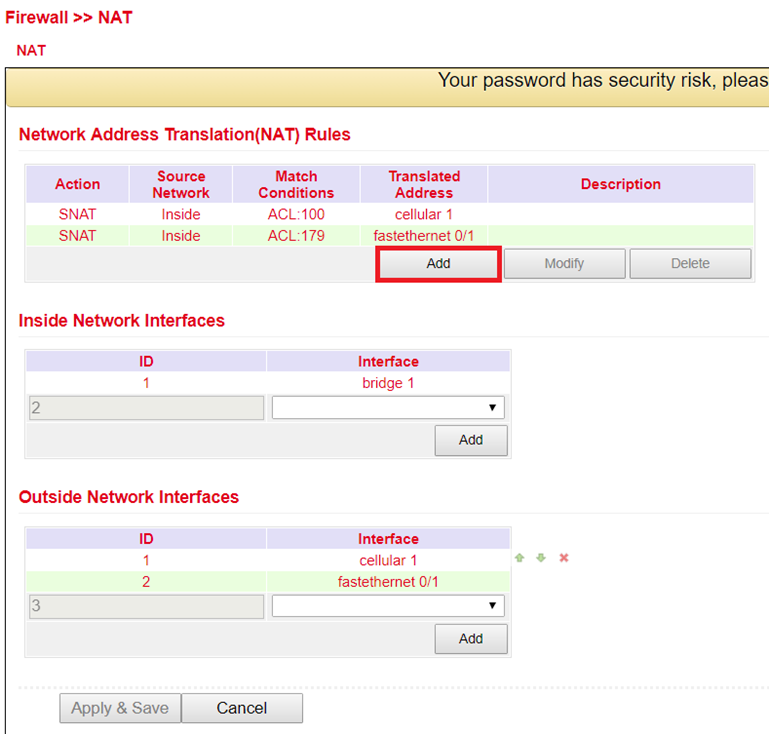

Konfiguration¶

zur Konfiguration von NAT geht man über den Menüpunkt Firewall in den Unterpunkt NAT

hier findet sich eine Auflistung aller vorhandenen NAT-Regeln und die Definition der Inside-(LAN-) und Outside-(WAN-) Interfaces

(Anmerkung: Für manche Anwendungsfälle ist es erforderlich, eine ACL (Access Control List) anzulegen und zu verwenden.)

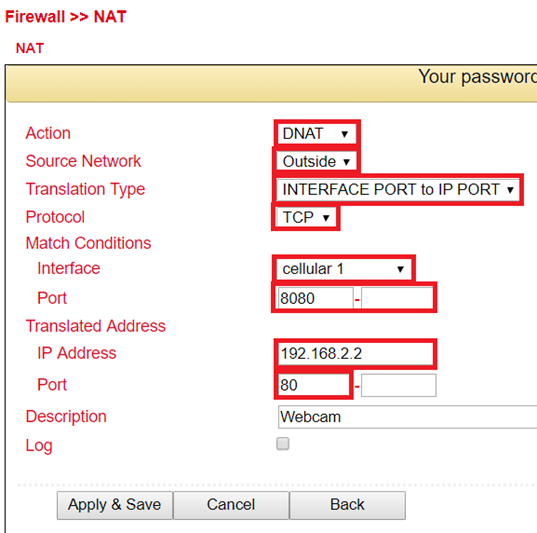

durch Klicken auf Add lässt sich im folgenden Menü eine neue NAT-Regel konfigurieren (Abb. 2)

Action |

|

|---|---|

SNAT |

IP-Adresse des Computers umschreiben, der die Verbindung aufbaut |

DNAT |

IP-Adresse des angesprochenen Computers umschreiben |

1:1NAT |

IP-Adresse eins zu eins übersetzen |

Source Network |

|

Inside |

Pakete stammen von einem internen Interface (LAN) |

Outside |

Pakete stammen von einem externen Interface (WAN) |

Translation Type |

|

IP to IP |

eine IP-Adresse in eine andere übersetzen |

IP to Interface |

eine IP-Adresse in die IP-Adresse eines einzelnen Interfaces übersetzen |

IP Port to IP Port |

eine Kombination aus IP-Adresse und Port in eine andere übersetzen |

ACL to Interface |

eine IP-Adresse nach ACL-Regel in eine IP-Adresse eines einzelnen Interfaces übersetzen |

ACL to IP |

Eine IP-Adresse nach ACL-Regel in eine andere IP-Adresse übersetzen |

Beispiele Fall 1: SNAT (TK-Router als Internet-Gateway)¶

Der TK800 arbeitet hierbei als Internet-Gateway für angeschlossene Geräte mit privater IP-Adresse. Er übersetzt private IP-Adressen aus dem LAN in eine öffentliche, routbare Internet-Adresse.

(Anmerkung: Dies ist die Werkseinstellung aller Welotec-Router.)

Konfigurieren Sie die ACL-Regel. Gehen Sie hierzu im Menü Firewall auf den Unterpunkt ACL

Vergeben Sie nun eine ID für die Regel und geben Sie die IP-Adresse und die entsprechende Wildcard Maske ein.

(Anmerkung: Die Wildcard-Maske ist die invertierte Netzmaske und wird von Routern zur Bearbeitung von ACLs (Access Control Lists) verwendet.)

Konfigurieren Sie nun die SNAT-Regel.

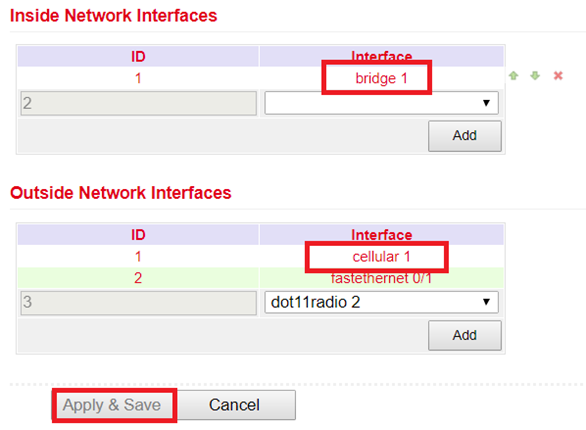

Definieren Sie nun das Inside- und Outside-Interface

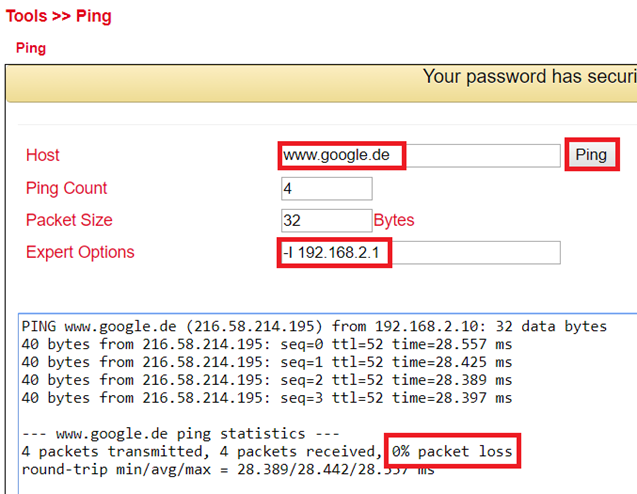

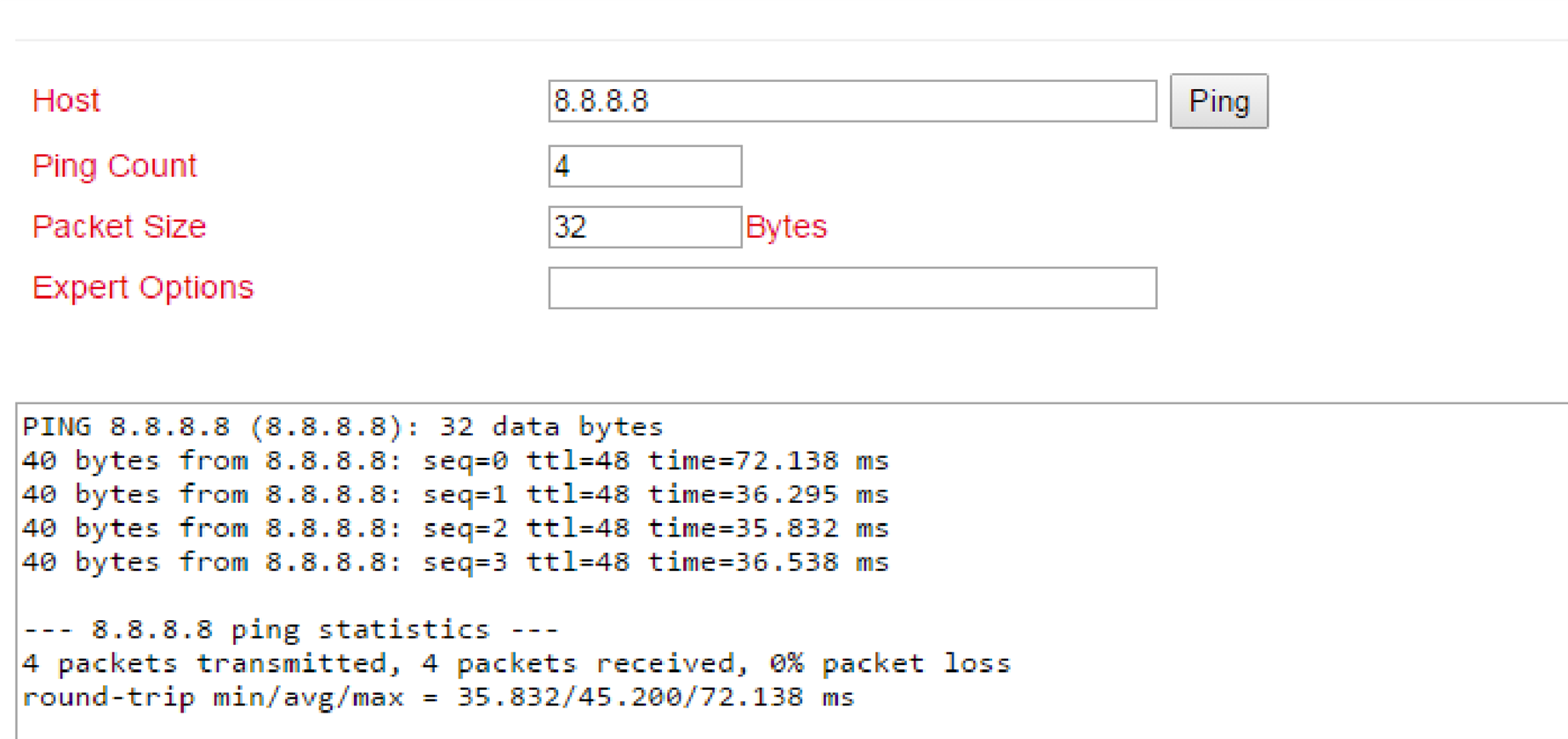

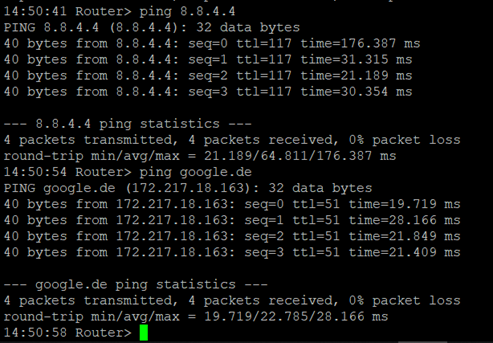

Testen Sie den Zugriff über das Tool ping. Dies kann direkt vom Router aus geschehen. Gehen Sie hierzu im Menü Tools auf den Unterpunkt Ping und tragen Sie die Werte nach dem Beispiel ein.

(Anmerkung: Verwenden Sie die Expert Option –I 192.168.2.1 (großes i), damit der Zugriff vom Inside-(LAN-) Interface des TK800 Router aus geschieht)

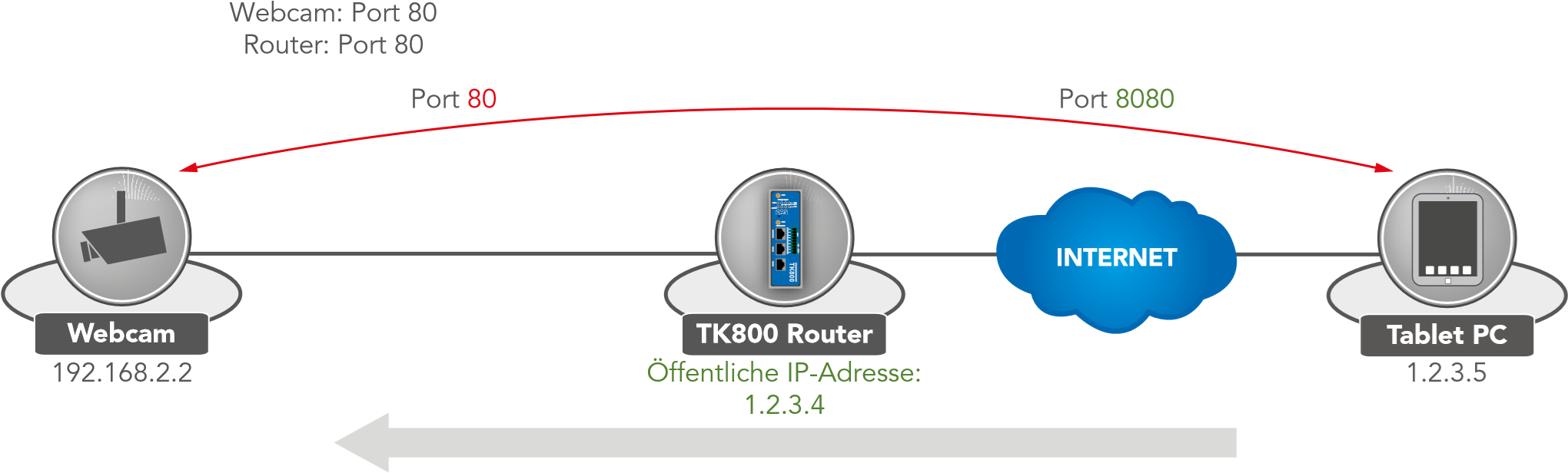

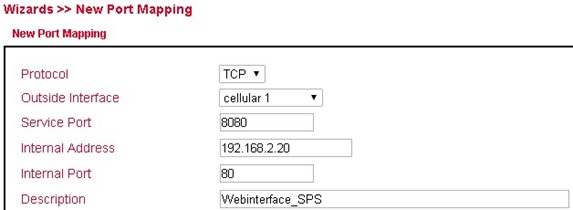

Fall 2: DNAT (Portmapping / Port Forwarding)

Zugriff über das Internet auf angeschlossene Geräte¶

In der Regel wollen Anwender auf Geräte, die an den Welotec Router angeschlossen sind, über das Internet zugreifen. Da diese Geräte (z.B. Webcam, Steuerung einer SPS, usw.) keinen eigenen Mobilfunk- oder Internetzugang haben, muss der Welotec Router die Anfragen aus dem Internet an die Geräte weiterleiten. Dabei bedient man sich der sog. Port Forwarding- / Port Mapping-Funktion.

Privates Netzwerk (LAN) |

Öffentliches Netzwerk (WAN) |

|

|---|---|---|

Paket Quelle: 1.2.3.4.8080 Ziel: 192.168.2.2.80 |

Paket Quelle: 1.2.3.5.8080 Ziel: 1.2.3.4.8080 |

|

|---|---|---|

Voraussetzungen¶

Öffentliche IP-Adresse im Mobilfunknetz (oder auch bei kabelgebundenen Internetverbindungen)

(Anmerkung: Viele Mobilfunkbetreiber bieten für Geschäftskunden Tarife an, um auf mobile Geräte zuzugreifen, u.a. T-Mobile IP VPN oder Vodafone CDA. Des Weiteren gib es Anbieter, welche Ihnen über eine herkömmliche Mobilfunkkarte eine öffentliche IP-Adresse zur Verfügung stellen.)

Router Firmware 1.0.0.r9919 oder höher

Hinweise zum Port Mapping¶

Folgende Informationen müssen vorliegen, damit Port Mapping eingerichtet werden kann:

IP-Adresse des Gerätes, auf das zugegriffen werden soll

Port, der umgeleitet werden soll (z.B. http/80 vom Gerät, auf das zugegriffen werden soll)

Beispiel Welotec Router¶

LAN IP-Adresse: |

192.168.2.1 |

|---|---|

Subnetzmaske: Webcam |

255.255.255.0 |

LAN IP-Adresse: |

192.168.2.2 |

Subnetzmaske: |

255.255.255.0 |

Standard Gateway: |

192.168.2.1 |

Die Webcam hat eine Oberfläche, die über http://192.168.2.2 erreicht werden kann.

(Anmerkung: http Protokoll verwendet TCP Port 80)

Für ein funktionierendes Port Mapping ist es hilfreich, wenn man die Einstellungen der angeschlossenen Geräte vorab überprüft. Folgende Checkliste ist dabei hilfreich (nach dem o.g. Beispiel):

Hat die Kamera die IP-Adresse 192.168.2.2?

Antwortet diese bei „ping 192.168.2.2“?