TK800-Serie - FAQ: IPsec¶

Vorwort¶

IPsec ist eine Erweiterung des Internet-Protokolls (IP) um Verschlüsselungs- und Authentifizierungsmechanismen. Damit erhält das Internet-Protokoll die Fähigkeit IP-Pakete kryptografisch gesichert über öffentliche und unsichere Netze zu transportieren. IPsec wurde von der Internet Engineering Task Force (IETF) als integraler Bestandteil von IPv6 entwickelt. Weil das Internet-Protokoll der Version 4 ursprünglich keine Sicherheitsmechanismen hatte, wurde IPsec für IPv4 nachträglich spezifiziert.

Bestandteile von IPsec-VPNs¶

Interoperabilität

kryptografischer Schutz der übertragenen Daten

Zugangskontrolle

Datenintegrität

Authentisierung des Absenders (Benutzerauthentisierung)

Verschlüsselung

Authentifizierung von Schlüsseln

Verwaltung von Schlüsseln (Schlüsselmanagement)

Hinter diesen Bestandteilen stehen Verfahren, die miteinander kombiniert eine zuverlässige Sicherheit für die Datenübertragung über öffentliche Netze bieten. VPN-Sicherheitslösungen mit hohen Sicherheitsanforderungen setzen daher generell auf IPsec.

Einsatz-Szenarien¶

Subnet-to-Subnet-VPN

Host-to-Subnet-VPN

Host-to-Host-VPN

Prinzipiell eignet sich IPsec für Gateway-zu-Gateway-Szenarien. Also die Verbindung zwischen Netzen über ein drittes unsicheres Netz.

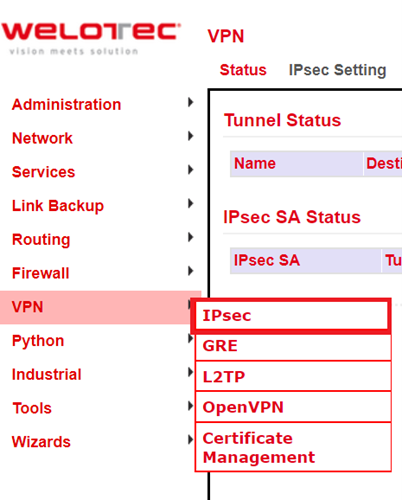

IPsec¶

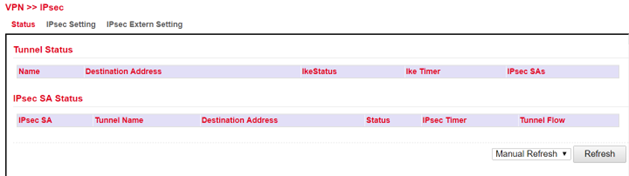

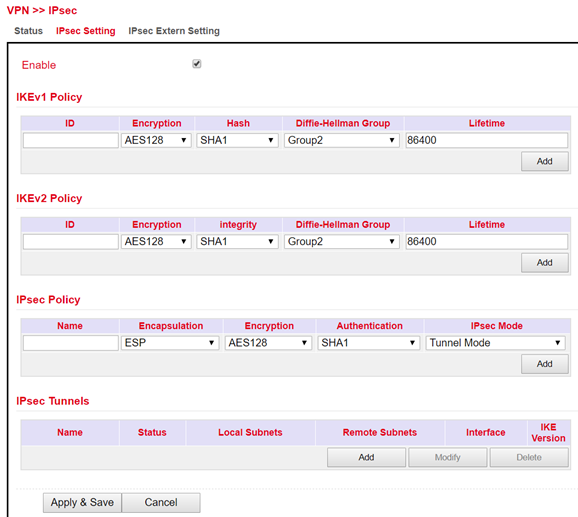

Unter VPN > IPsec können Sie zunächst den Status Ihres IPsec Tunnels einsehen, wenn Sie bereits einen angelegt haben.

Von hier aus stehen Ihnen die Möglichkeiten „IPsec Setting“ und „IPsec Extern Setting“ zur Verfügung.

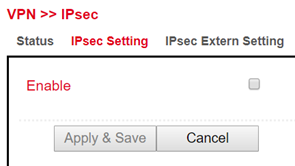

Um einen neuen IPsec Tunnel anzulegen, gehen Sie nun wie folgt vor:

Klicken Sie oben auf „IPsec Setting“

Klicken Sie auf „Enable“

Nun können Sie mit der Konfiguration beginnen. Gehen Sie dabei wie folgt vor:

IKEv1 und IKEv2 Policy:

Hinzufügen Ihrer Einstellungen werden mit dem „Add“-Button bestätigt.

ID dient der Identifizierung der Policy in der Tunnel-Konfiguration und kann frei gewählt werden. Das Feld ist ein Ganzzahlfeld.

Encryption enthält eine Auswahlliste an Verschlüsselungsmethoden, wie z.B. AES256.

Hash beinhaltet den Hashalgorithmus, wie z.B. SHA1 oder SHA2-256.

Diffie-Hellman Group bietet die Möglichkeit die Schlüsselstärke während des Schlüsselaustausch-Prozesses zu wählen. Je höher die Gruppe, desto höher die Verschlüsselung, z.B. Group2 = 1024 Bit.

Lifetime ist die Gültigkeitsdauer der IKE, bevor sie neu ausgehandelt wird.

IPsec Policy:

Der Name dient der Identifizierung der Policy in der Tunnel-Konfiguration und kann frei gewählt werden.

Encapsulating Security Payload (ESP) sorgt innerhalb von IPsec für die Authentisierung, Integrität und Vertraulichkeit der IP-Pakete. Im Unterschied zu Authentication Header (AH) werden die Nutzdaten verschlüsselt übertragen. Während AH „nur die Integrität und Echtheit“ der Daten sicherstellen kann, erhöht ESP die Datensicherheit in Abhängigkeit des gewählten Verschlüsselungsalgorithmus. Deshalb wird in der Regel ESP und nicht AH verwendet. ESP sorgt für die Vertraulichkeit der Kommunikation. Die Pakete werden verschlüsselt. Zusätzlich schützt eine Integritätssicherung vor Manipulation. Wählen Sie bei „Encapsulation“ das entsprechende Protokoll aus.

Tragen Sie die Verschlüsselung (Encryption) im gleichnamigen Feld ein. Der Advanced Encryption Standard (AES) ist der Nachfolgeverschlüsse-lungsstandard von DES (Data Encryption System). 3DES mit 128 Bit gilt zwar immer noch als sicher, ist aber wegen der Dreifachverschlüsselung um Faktoren langsamer als AES. AES unterstützt 128, 192 und 256 Bit lange Schlüssel.

Die Authentication dient der Authentifizierung und kann mit MD5, SHA1 und SHA2 gewählt werden.

Zusätzlich zur Wahl zwischen AH und ESP haben Sie die Möglichkeit, die Pakete im Transport- oder Tunnel-Mode über das Netz zu verschicken. Beim Transport-Mode wird der Original-IP-Header, also IP-Adresse plus IP-Optionen, weiter benutzt. Im Tunnel-Mode kapselt IPsec das ganze Paket samt IP-Header und schreibt einen neuen IP-Header davor. Die Original-IP-Adresse ist nicht mehr sichtbar. Erst bei der Entschlüsselung auf der gegenüberliegenden Seite wird die IP-Adresse mitsamt dem restlichen Paket wieder sichtbar. Stellen Sie hier den entsprechenden Modus ein.

IPsec Tunnels:

Klicken Sie zur Anlage des IPsec Tunnels zunächst auf den „Add“-Button

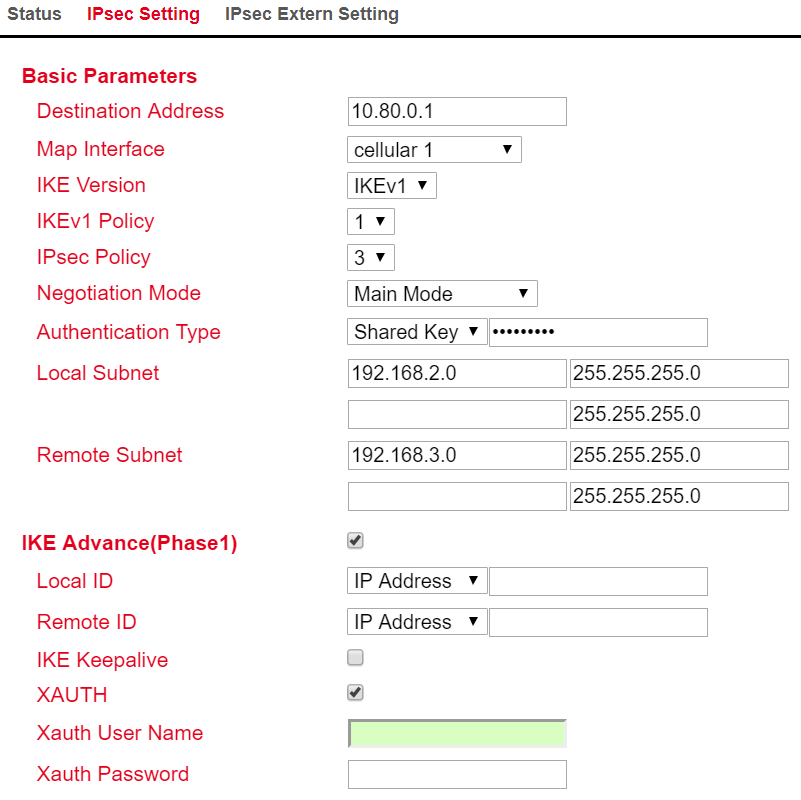

Basic Parameters

Die „Destination Address“ ist die IP-Adresse der Tunnel-Gegenstelle. Tragen Sie hier die entsprechende IP-Adresse ein.

Bei „Map Interface“ tragen Sie bitte das Interface ein, über das die Verbindung aufgebaut werden soll.

Wählen Sie unter „IKE Version“ die von Ihnen unter IKEv1 oder IKEv2 erstellte Version aus. Je nach Vorgaben werden die Werte in dem Listenfeld übernommen.

Im Feld „IPsec Policy“ erscheint der zuvor angelegte Name der IPsec Policy.

Unter „Negotiation Mode“ können Sie zwischen zwei Optionen bei der Aushandlung des IPsec Tunnels wählen. Im Main Mode handeln der Initiator (derjenige, der die Verbindung aufnehmen will) und der Antwortende (der Responder) miteinander eine ISAKMP-SA aus. Diese Verhandlung geschieht in mehreren Schritten. Im Aggressive Mode werden die obigen Schritte bis auf drei zusammengefasst, die Hashwerte der Pre-shared Keys im Klartext übertragen. Ein Grund für den Einsatz dieses Modus kann jedoch gegeben sein, wenn die Adresse des Initiators dem Responder nicht von vornherein bekannt ist, und beide Seiten Pre-shared Keys zur Authentifizierung einsetzen wollen. Der Aggressive Mode ist jedoch mit Vorsicht zu verwenden, da in der Praxis oft aus Bequemlichkeit keine starken Schlüssel verwendet werden.

Wählen Sie bei „Authentication Type“ den Typ der Authentifizierung aus. Sie haben hier zwei Möglichkeiten. Einmal über Shared Key, den gemeinsamen Schlüssel zur Authentifizierung (einzugeben im Feld danach) oder über Certificate, d.h. über vorhandene Zertifikate, die dann über „VPN > Certificate Management“ importiert werden müssen.

Tragen Sie unter „Local Subnet“ das Subnetz des Routers ein. Im ersten Feld die IP-Adresse und im zweiten die Subnetmaske. Sie können bis zu vier Einträge erstellen.

Im Bereich „Remote Subnet“ können Sie dann das Subnetz der Gegenstelle eintragen. Auch hier haben Sie die Möglichkeit bis zu vier Einträge zu erstellen.

IKE Advance (Phase 1)

Nach Aktivierung stehen Ihnen die folgenden Möglichkeiten zur Verfügung:

Über die „Local ID“ haben Sie die Möglichkeit aus dem Listenfeld verschiedene Einträge auszuwählen und in dem folgenden Feld dann die entsprechenden Daten einzutragen, z.B. IP Address und dann die gewünschte IP-Adresse in das Folgefeld eintragen.

In das Feld „Remote ID“ tragen Sie dann die Daten für die Gegenstelle ein.

„IKE Keepalive“ können Sie ein- oder ausschalten um die IKE Phase eins aufrechtzuerhalten.

Sie können die Verwendung des XAUTH-Protokolls für die VPN-Gegenstelle separat vornehmen, indem Sie diese Funktion bei XAUTH aktivieren. Sie können dann einen entsprechenden Benutzernamen (Xauth User Name) und ein Kennwort (Xauth Password) vorgeben bzw. verwenden.

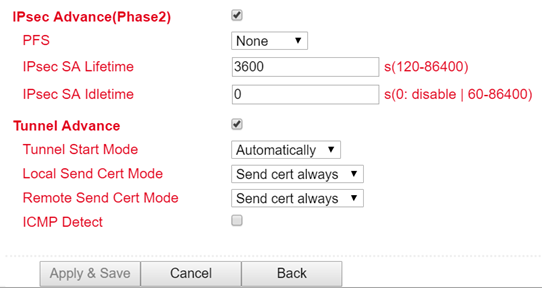

IPsec Advance (Phase 2)

Nach Aktivierung stehen Ihnen die folgenden Möglichkeiten zur Auswahl:

Perfect Forward Secrecy(PFS), auf Deutsch etwa perfekte vorwärts gerichtete Geheimhaltung, ist in der Kryptographie eine Eigenschaft bestimmter Schlüsselaustauschprotokolle. Diese verwenden zuvor ausgetauschte Langzeitschlüssel, um für jede zu verschlüsselnde Sitzung einen neuen geheimen Sitzungsschlüssel zu vereinbaren. Ein Protokoll hat Perfect Forward Secrecy nicht, damit die verwendeten Sitzungsschlüssel nach der Beendigung der Sitzung nicht mehr aus den geheimen Langzeitschlüsseln rekonstruiert werden können. Damit kann eine aufgezeichnete verschlüsselte Kommunikation auch bei Kenntnis des Langzeitschlüssels nicht nachträglich entschlüsselt werden. Hier können Sie zwischen mehreren Gruppen wählen, die mit Diffie Hellman Schlüsseln arbeiten. Group 1 hat z.B eine Verschlüsselung von 768 Bits, Group2 hat 1024 Bits und Group 5 nutzt 1536 Bits usw.

Die Gültigkeitsdauer der SA (Security Association) können Sie unter „IPsec SA Lifetime“ eintragen. Eine Security Association fasst IP-Pakete zusammen, anhand von einem SPI (Security Parameter Index), der IP-Ziel-Adresse und dem Security Protocol Identifier. Eine SA gilt jeweils nur für EINE Richtung, daher werden immer zwei SAs genutzt.

Bei „IPsec SA Idletime“ legen Sie fest, ob SA´s, die mit inaktiven Peers verknüpft sind, gelöscht werden können bevor die globale Lebensdauer abgelaufen ist. Die 0 bedeutet, dass die Funktion deaktiviert ist.

Tunnel Advance

Nach Aktivieren dieser Funktion, stehen Ihnen folgende Möglichkeiten zur Verfügung:

Stellen Sie bei „Tunnel Start Mode“ ein, wie der Tunnel gestartet werden soll. Die Standardeinstellung ist immer automatisch.

Im Feld „Local Send Cert Mode“ legen Sie fest, wann ein Zertifikat für den lokalen Bereich gesendet werden soll. Die Standardeinstellung ist, dass das Zertifikat immer gesendet werden soll (Send cert always).

Bei „Remote Send Cert Mode“ legen Sie fest, wann ein Zertifikat für den Bereich der Gegenstelle gesendet werden soll. Die Standardeinstellung ist, dass das Zertifikat immer gesendet werden soll (Send cert always).

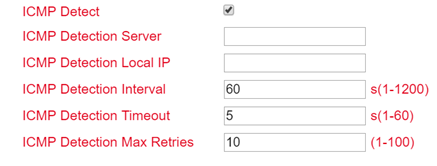

image

Mit „ICMP Detect“ können Sie die Funktion für den ICMP Watchdog aktivieren oder deaktivieren.

Geben Sie bei „ICMP Detection Server“ die Adresse eines Servers an, der nur durch den Tunnel erreichbar ist.

Bei „ICMP Detection Local IP“ wird die Router Interface IP des lokalen Subnetzes eingetragen.

Legen Sie bei „ICMP Detection Interval“ das Intervall fest in dem das ICMP Paket gesendet werden soll.

„ICMP Detection Timeout“ ist die Zeit nach der das ICMP Pakte verworfen wird. Tragen Sie hier einen Wert von 1 bis 60 Sec. ein.

„ICMP Detection Max Retries“ sind die maximalen Versuche nach einem fehlgeschlagenen ICMP Ping, die Sie hier eintragen können.

IPsec Status¶

Wenn der oder die IPsec Tunnel erfolgreich aufgebaut wurden, dann sieht man folgendes in der Status-Übersicht.